Управление пользователями

Общее описание

В Платформе Радар предусмотрена возможность многопользовательской работы. Каждый пользователь работает под своими учетными данными. Для построения рабочего процесса по управлению инцидентами пользователи включаются в группы согласно выполняемым функциям.

Основной раздел интерфейса "Пользователи и группы" предназначен для выполнения следующих функций:

- управление учетными записями пользователей;

- контроль состояния активности пользователя;

- управления ролями и группами пользователей.

Раздел содержит следующие вкладки:

- Пользователи — вкладка предназначена для управления учётными записями пользователей;

- Группы — вкладка предназначена для управления группами пользователей;

- Роли — вкладка предназначена для управления ролями, назначаемыми пользователям;

- Аудит действий — вкладка предназначена для просмотра действий пользователей;

- События входа - вкладка предназначена для просмотра событий входа пользователей в Платформу Радар;

- LDAP - вкладка предназначена для интеграции со службой каталогов;

- Доступ к данным - вкладка предназначена для управления доступом пользователей и групп пользователей к разделам Платформы Радар'

Управление учетными записями пользователей

Вкладка "Пользователи". Общее описание

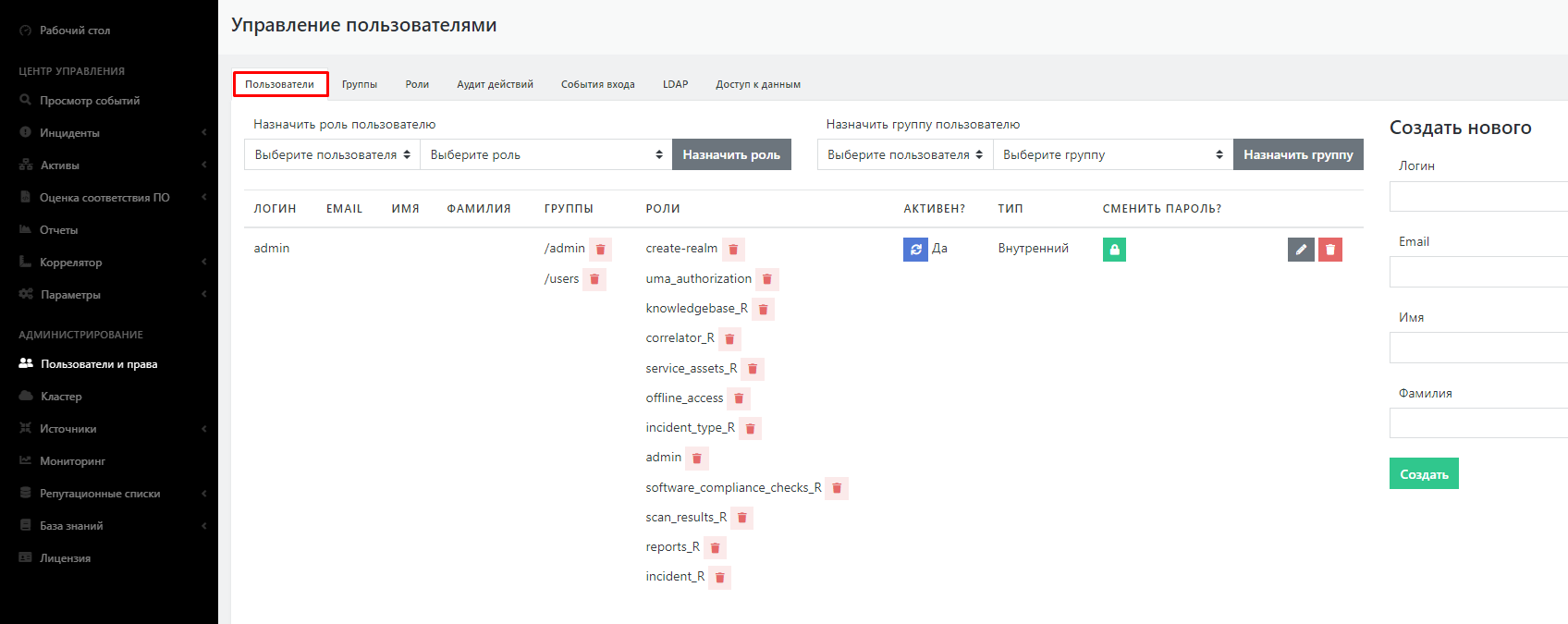

Вкладка "Пользователи" содержит (см. рисунок 1):

- Текущий список зарегистрированных в Платформе Радар пользователей в виде табличного списка;

- Форму для создания нового пользователя в Платформе Радар — форма "Создать нового";

- Функцию назначения пользователю роли;

- Функцию добавления пользователя в группу;

На вкладке "Пользователи" доступны следующие опции по управлению учетными записями пользователей:

- Создание нового пользователя;

- Редактирование существующего;

- Удаление пользователя;

- Переключение статуса активности пользователя;

- Назначение пользователю групп и ролей;

- Исключение пользователя из группы;

- Снятие с пользователя определенной роли;

- Смена пароля пользователю.

Рисунок 1 -- Экран управления учетными записями пользователя (вкладка "Пользователи")

Создание нового пользователя

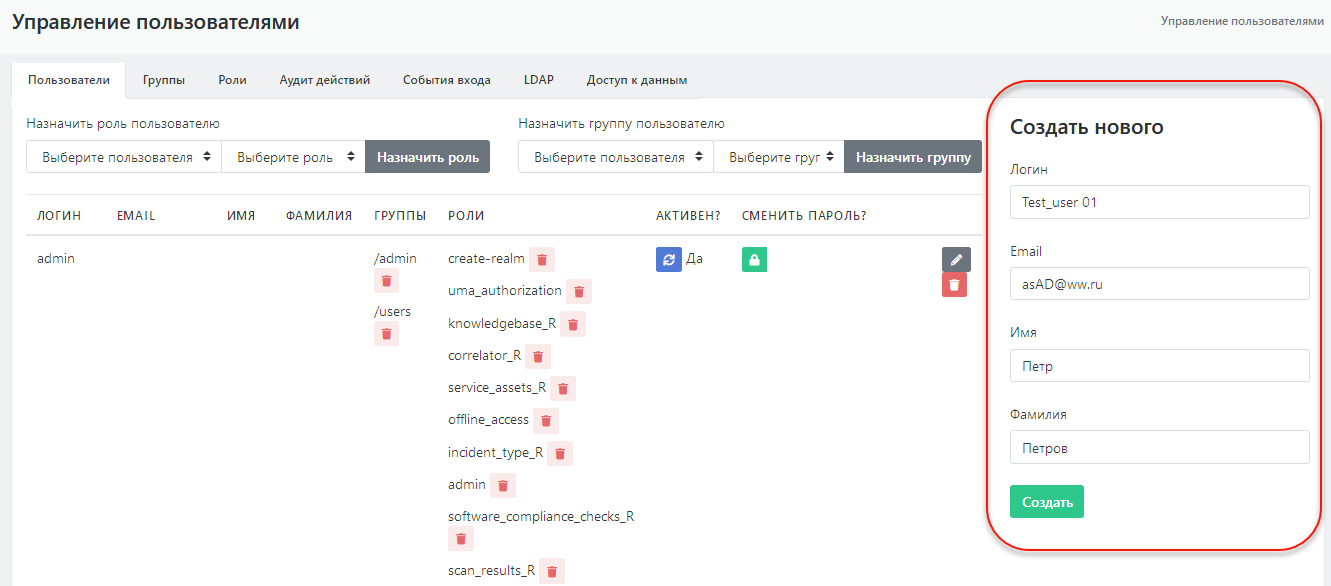

Для создания нового пользователя в Платформе Радар необходимо выполнить следующие действия:

-

Заполнить форму "Создать нового" (см. рисунок 2). При создании формы обязательны к заполнению все поля формы.

-

Сохранить введенные данные нажав на кнопку "Создать".

В таблице пользователей должна появится строка с новым пользователем. Пользователь автоматически создается с ролью user и включен в соответствующую группу.

-

Сгенерировать пароль для нового пользователя нажав на пиктограмму

.

. -

При необходимости провести настройку групп и ролей пользователя.

Рисунок 2 -- Форма создания нового пользователя

Редактирование данных пользователя

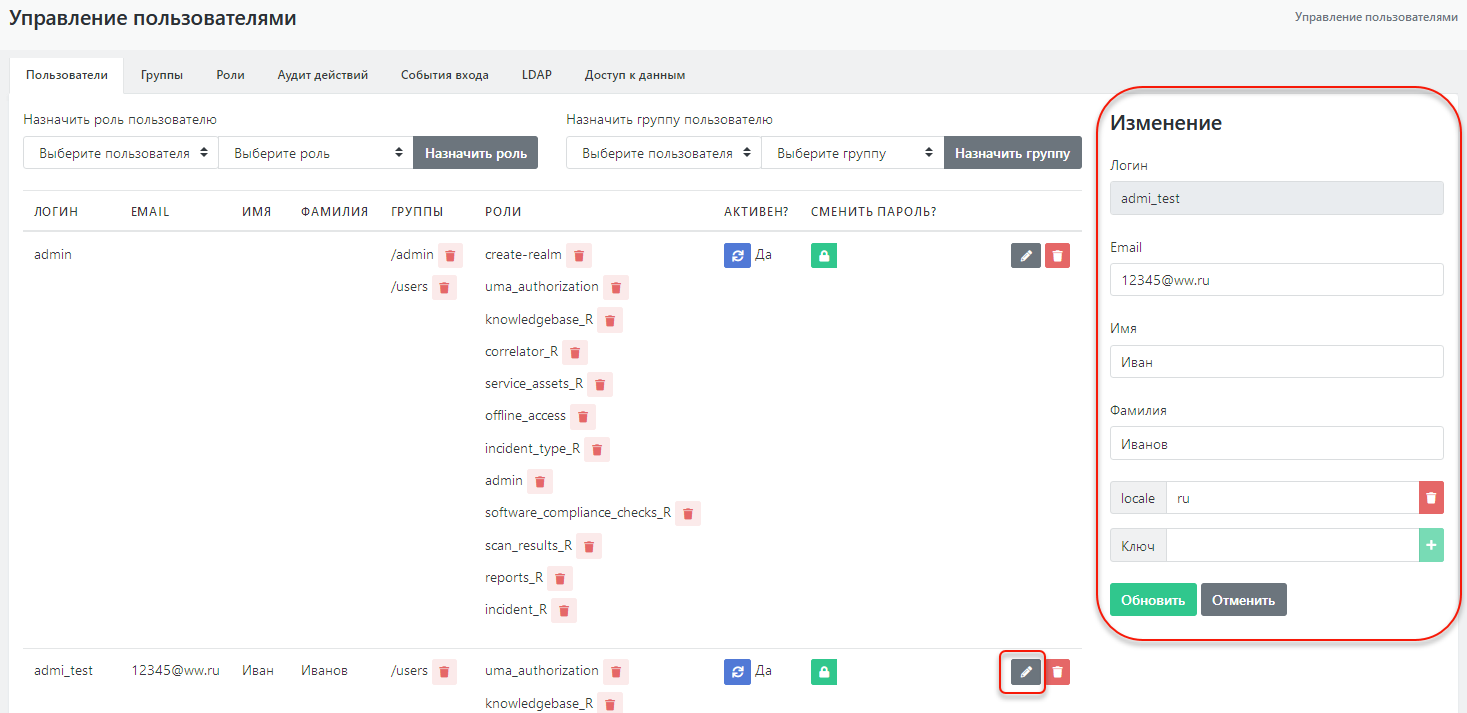

Для внесения изменений в данные пользователя необходимо:

- Нажать на пиктограмму

в строке интересующего пользователя. Откроется форма "Изменение" с данными пользователя доступными для редактирования (см. рисунок 3).

в строке интересующего пользователя. Откроется форма "Изменение" с данными пользователя доступными для редактирования (см. рисунок 3). - Внести необходимые изменения и нажать кнопку "Обновить" для сохранения изменений или кнопку "Отменить" для отмены.

Рисунок 3 - Форма редактирования данных пользователя

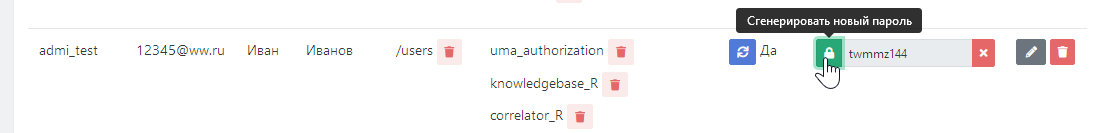

Изменение пароля

Для изменения пароля пользователя необходимо нажать на пиктограмму  , после чего будет сгенерирован новый пароль в появившейся форме рядом (см. рисунок 4).

, после чего будет сгенерирован новый пароль в появившейся форме рядом (см. рисунок 4).

Рисунок 4 -- Генерация нового пароля пользователя

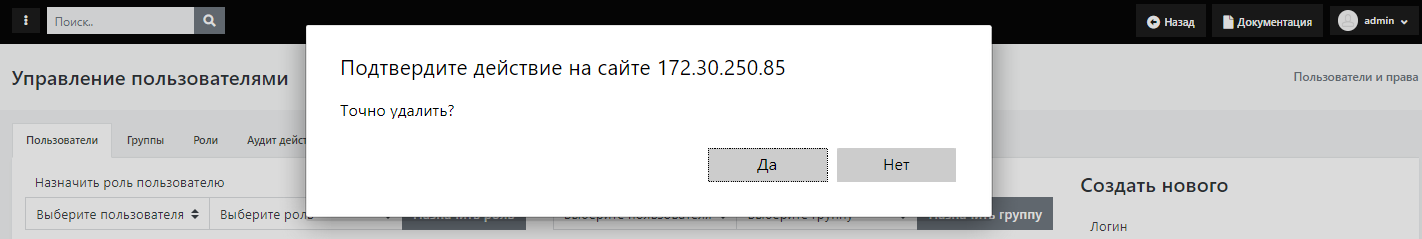

Удаление пользователя

Для удаления пользователя с Платформы Радар необходимо:

- Нажать на пиктограмму

.

. - В открывшемся окне подтвердить удаление пользователя (см. рисунок 5).

Рисунок 5 -- Удаление пользователя

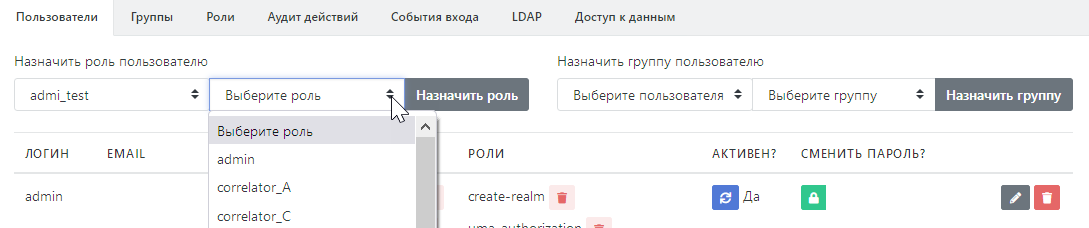

Присвоение роли пользователю. Отключение роли

Для присвоения пользователю новой роли необходимо (см. рисунок 6):

- В области "Назначить роль пользователю" выбрать в раскрывающемся списке пользователей интересующего пользователя.

- Выбрать в раскрывающемся списке ролей необходимую роль.

- Нажать на кнопку "Назначить роль".

Указанная роль должна появится в списке ролей пользователя (колонка таблицы "Роли").

Рисунок 6 -- Присвоение пользователю новой роли

Для отключения роли от пользователя необходимо выбрать в списке нужного пользователя и в колонке "Роли" нажать на пиктограмму  рядом с названием той роли, которую необходимо отключить от данного пользователя. Указанная роль будет удалена из строки пользователя.

рядом с названием той роли, которую необходимо отключить от данного пользователя. Указанная роль будет удалена из строки пользователя.

Таким образом можно удалить только отдельно добавленную пользователю роль. Роль, привязанную к группе и добавленную пользователю при включении его в группу удалить таким образом невозможно. Роли, ассоциированные с группой, удаляются у пользователя, только тогда, когда его исключают из этой группы.

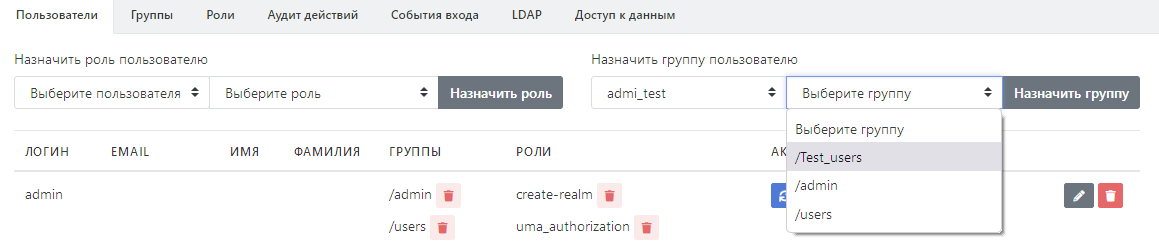

Включение пользователя в группу. Удаление из группы

Для включения пользователя в новую группу (см. рисунок 7):

- В области "Назначить группу пользователю" выбрать в раскрывающемся списке пользователей интересующего пользователя.

- Выбрать в раскрывающемся списке групп необходимую группу.

- Нажать на кнопку "Назначить группу".

Указанная группа должна появится в списке групп пользователя (колонка таблицы "Группы").

Рисунок 7 -- Включение пользователя в группу

Для исключения пользователя из группы выберете в списке нужного пользователя и в колонке "Группы" нажать на пиктограмму  рядом с именем той группы, из которой необходимо удалить данного пользователя. Указанная группа будет удалена из строки пользователя.

рядом с именем той группы, из которой необходимо удалить данного пользователя. Указанная группа будет удалена из строки пользователя.

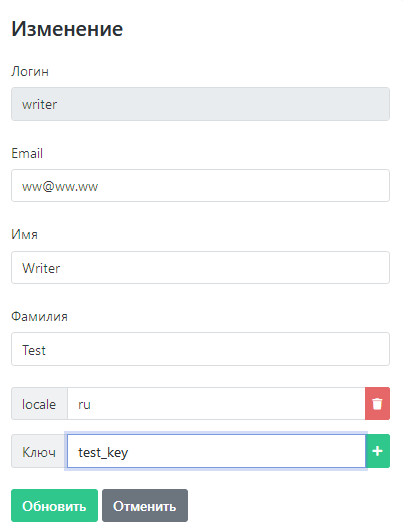

Изменение атрибутов пользователя

Пользователю могут быть назначены разного рода атрибуты, влияющие на поведение Платформы Радар или содержащие информационный характер.

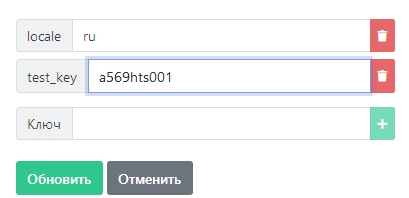

- Для добавления нового атрибута пользователю необходимо открыть форму редактирования данных пользователя (см. раздел "Редактирование данных пользователя")(см. рисунок 8).

- Ввести в поле "Ключ" название нового атрибута и нажать на пиктограмму

.

.

Рисунок 8 -- Создание нового атрибута пользователя

В форме редактирования добавится поле нового атрибута (см. рисунок 9). В данное поле можно внести соответствующее значение.

Рисунок 9 -- Изменение значения нового атрибута пользователя

По завершению внесения изменений их необходимо сохранить, нажав на кнопку "Обновить" (см. рисунок 8).

Для удаления атрибута из профиля пользователя необходимо нажать на соответствующую атрибуту пиктограмму  .

.

Ниже в таблице 1 приведен список используемых системных атрибутов.

Таблица 1 -- Список системных атрибутов:

| Название | Описание |

|---|---|

| tz | Строковое значение отвечающее за конвертацию временных меток в интерфейсе в нужную таймзону пользователю. По умолчанию — Europe/Moscow. |

| is_system_notification | Строковое значение с любым содержимым отвечает за доставку системных уведомлений от Платформы Радар пользователю на E-mail |

Управление группами пользователей

Вкладка "Группы". Общее описание

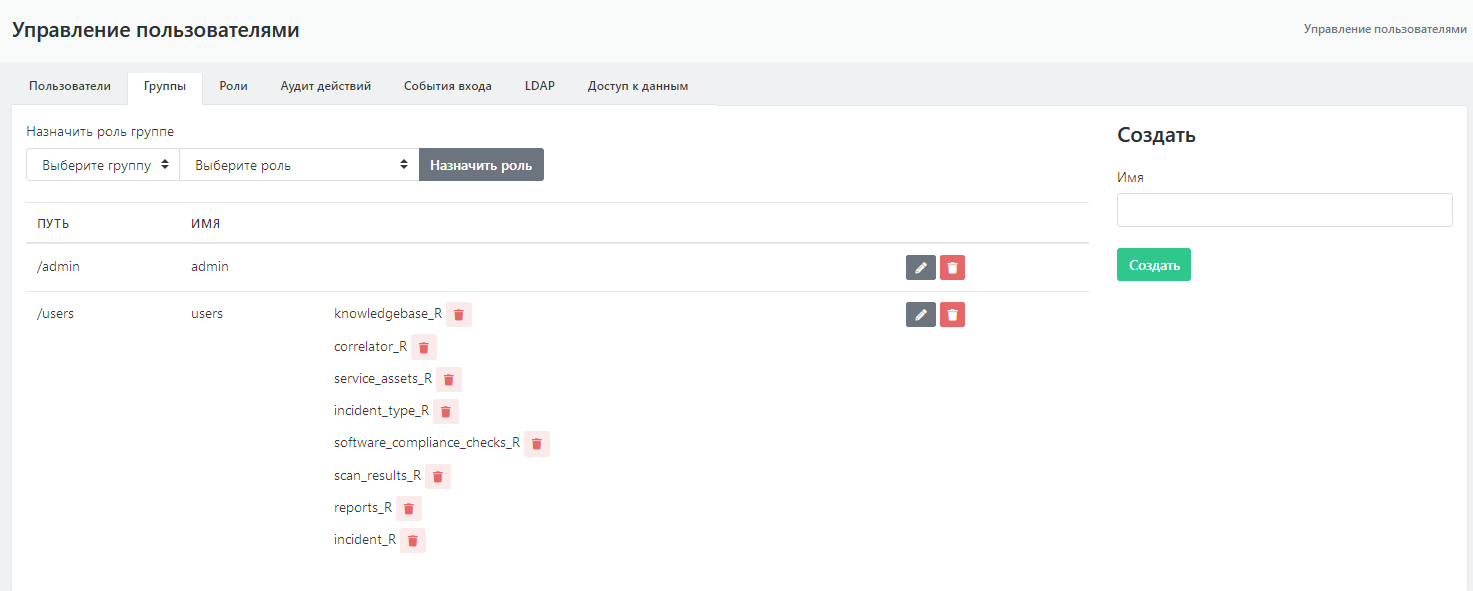

Вкладка "Группы" содержит (см. рисунок 10):

- Текущий список зарегистрированных в Платформе Радар групп пользователей в виде табличного списка.

- Поле для создания новой группы пользователей в Платформе Радар — форма "Создать".

- Функцию ассоциации роли с группой.

На вкладке "Группы" доступны следующие опции по управлению группами (см. рисунок 10) :

-

Просмотр существующих групп пользователей;

-

Создание новой группы пользователей;

-

Изменений существующей группы пользователей;

-

Удаление группы.

-

Назначение пользовательских ролей группам;

-

Отключение пользовательских ролей от группы.

Рисунок 10 -- Экран управления пользовательскими группами (вкладка "Группы")

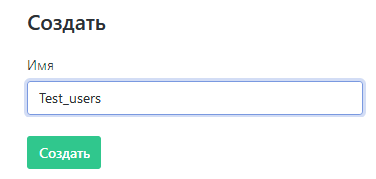

Создание группы пользователей

Для создания новой группы необходимо ввести имя группы в форму "Создать" и нажать на кнопку "Создать" (см. рисунок 11). Новая группа отобразится в списке пользовательских групп Платформы Радар.

Рисунок 11 -- Форма создания новой группы

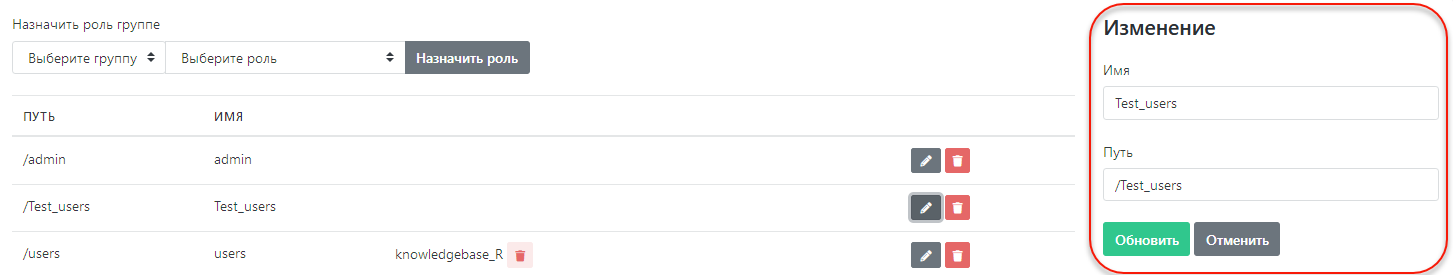

Редактирование данных группы пользователей

Для внесения изменений в данные пользователя необходимо:

- Нажать на пиктограмму

в строке интересующей группы. Откроется форма "Изменение" с данными группы, доступными для редактирования (см. рисунок 12).

в строке интересующей группы. Откроется форма "Изменение" с данными группы, доступными для редактирования (см. рисунок 12). - Внести необходимые изменения и нажать кнопку "Обновить" для сохранения изменений или кнопку "Отменить" для отмены.

Рисунок 12 -- Форма редактирования группы

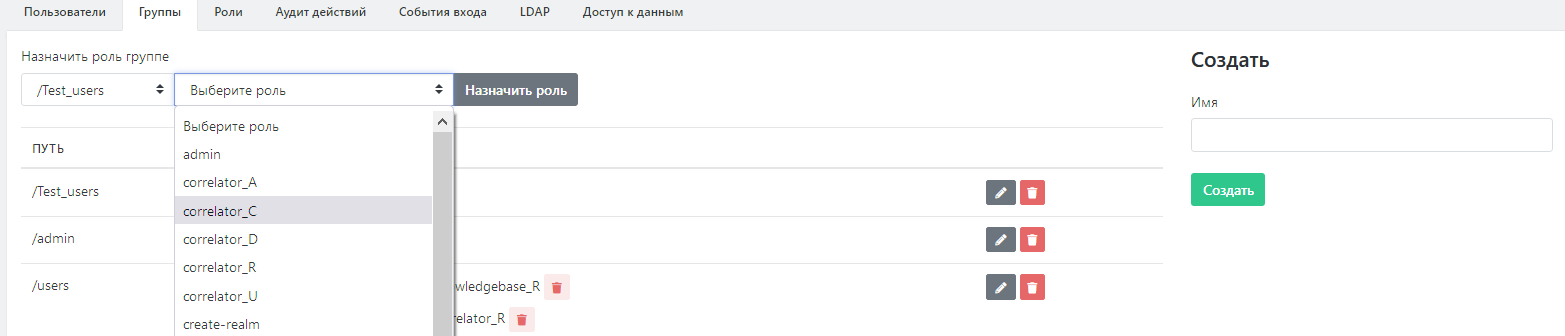

Присвоение роли группе пользователей. Отключение роли от группы

Для присвоения группе пользователей новой роли необходимо (см. рисунок 13):

- В области "Назначить роль группе" выбрать в раскрывающемся списке групп интересующую группу пользователей.

- Выбрать в раскрывающемся списке ролей необходимую роль.

- Нажать на кнопку "Назначить роль".

Указанная роль должна появится в списке ролей выбранной группы (колонка таблицы "Роли").

Рисунок 13 -- Присвоение пользователю новой роли

Для отключения пользовательской роли от группы необходимо выбрать в списке нужную группу и в колонке "Роли" нажать на пиктограмму  рядом с названием той роли, которую необходимо отключить от данной пользовательской группы. Указанная роль будет удалена из строки группы.

рядом с названием той роли, которую необходимо отключить от данной пользовательской группы. Указанная роль будет удалена из строки группы.

Предустановленный список групп пользователей

В Платформе Радар используются группы пользователей по умолчанию, представленные в таблице 2.

Таблица 2 -- Предустановленные группы пользователей

| Название группы | Включенные роли |

|---|---|

| admin | |

| users | - knowledgebase_R - correlator_R - service_assets_R - incident_type_R - software_compliance_checks_R -scan_results_R - reports_R - incident_R |

Внимание! Группа "Users" добавляется всем пользователям по умолчанию. Её наличие необходимо для корректной работы пользователя с Платформой Радар.

Внимание! Пользователи, включенные в группу «Admin», имеют доступ ко всем разделам и настройкам Платформы Радар.

Управление ролями пользователей

Вкладка "Роли". Общее описание

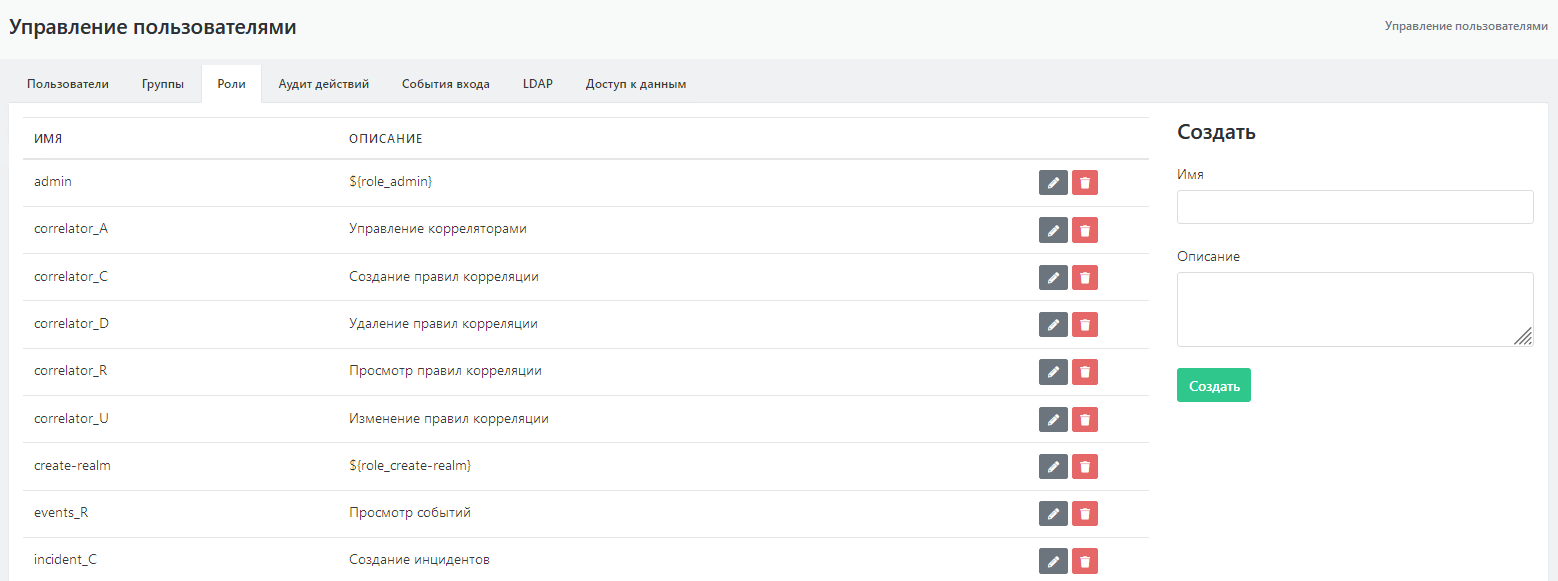

Вкладка "Роли" содержит (см. рисунок 14):

- Текущий список созданных в Платформе Радар ролей пользователей в виде табличного списка.

- Поле для создания новой роли пользователя в Платформе Радар - форма "Создать".

На вкладке "Роли" доступны следующие опции по управлению ролями (см. рисунок 14) :

-

Просмотр существующих ролей пользователей;

-

Создание новой роли пользователей;

-

Изменений существующей роли пользователей;

-

Удаление роли.

Рисунок 14 -- Экран управления ролями пользователей (вкладка "Роли")

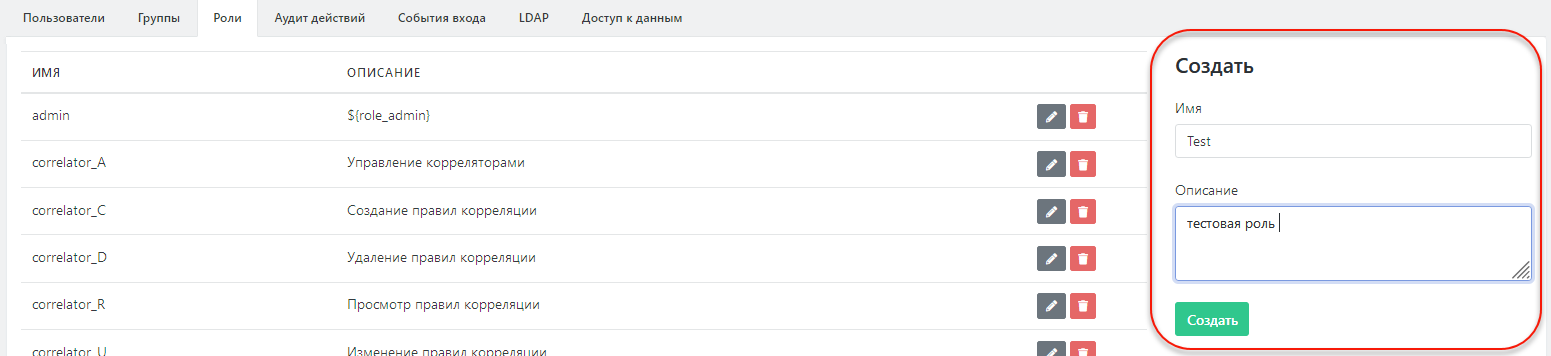

Создание пользовательской роли

Для создания новой роли необходимо ввести имя и описание роли в форму "Создать" и нажать на кнопку "Создать" (см. рисунок 15). Новая роль отобразится в списке ролей Платформы Радар.

Рисунок 15 -- Форма создания новой пользовательской роли

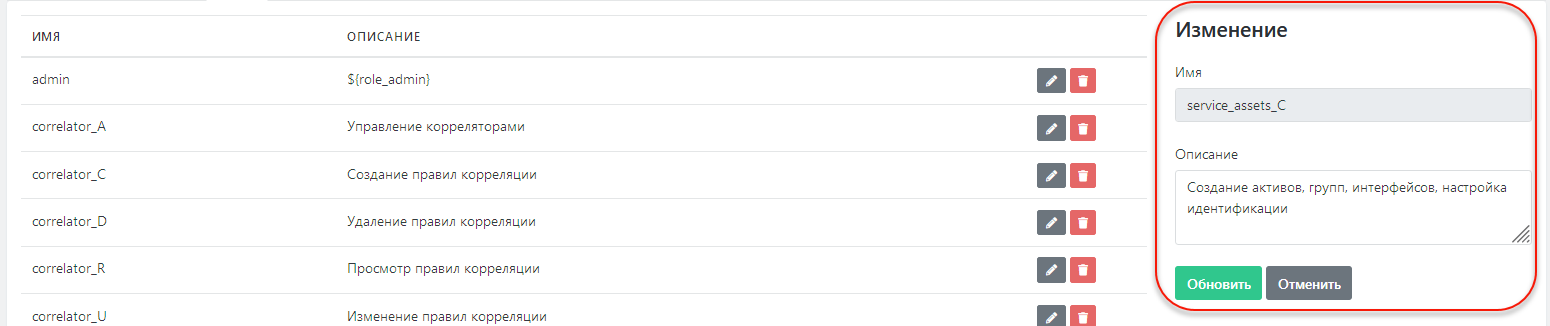

Редактирование данных пользовательской роли

Для внесения изменений в данные роли необходимо:

- Нажать на пиктограмму

в строке интересующей роли. Откроется форма "Изменение" с параметрами роли, доступными для редактирования (см. рисунок 16).

в строке интересующей роли. Откроется форма "Изменение" с параметрами роли, доступными для редактирования (см. рисунок 16). - Внести необходимые изменения и нажать кнопку «Обновить» для сохранения изменений или кнопку "Отменить" для отмены.

Рисунок 16 -- Форма редактирования параметров пользовательской роли

Предустановленный список ролей пользователей

В системе есть предустановленный набор привилегий (ролей), которые могут быть назначены пользователям (см. таблицу 3).

Таблица 3 -- Предустановленные пользовательские роли

| Название роли | Описание роли |

|---|---|

| admin | Администратор системы |

| apikeys_C | Создание API-ключей |

| apikeys_R | Просмотр API-ключей |

| apikeys_U | Изменение API-ключей |

| apikeys_D | Удаление API-ключей |

| cluster_agent_access | Доступ к API кластер-агента |

| cluster_manager_access | Доступ к API кластер-менеджера |

| config_params_R | Просмотр параметров конфигурации |

| config_params_U | Изменение параметров конфигурации |

| configs_C | Создание конфигураций |

| configs_R | Просмотр конфигураций |

| configs_U | Изменение конфигураций |

| configs_D | Удаление конфигураций |

| correlator_A | Управление корреляторами |

| correlator_C | Создание правил корреляции |

| correlator_D | Удаление правил корреляции |

| correlator_R | Просмотр правил корреляции |

| correlator_U | Изменение правил корреляции |

| events_R | Просмотр событий |

| incident_C | Создание инцидентов |

| incident_D | Удаление инцидентов |

| incident_mass_U | Массовые действия с инцидентами |

| incident_R | Просмотр инцидентов |

| incident_status_U | Изменять статус инцидента |

| incident_type_C | Создание типов инцидентов |

| incident_type_D | Удаление типов инцидентов |

| incident_type_R | Просмотр типов инцидентов |

| incident_type_U | Изменение типов инцидентов |

| incident_U | Изменение инцидентов |

| incident_users_U | Назначения пользователей для инцидента |

| knowledgebase_C | Создание записей базы знаний |

| knowledgebase_D | Удаление записей базы знаний |

| knowledgebase_R | Просмотр записей базы знаний |

| knowledgebase_U | Изменение записей базы знаний |

| monitoring | Доступ к мониторингу |

| nodes_C | Добавление узлов |

| nodes_R | Просмотр узлов |

| nodes_U | Изменение узлов |

| nodes_D | Удаление узлов |

| reports_C | Создание отчетов |

| reports_D | Удаление отчетов |

| reports_R | Просмотр отчетов |

| reports_U | Изменение отчетов |

| roles_R | Просмотр ролей |

| role_install | Установка ролей |

| scan_results_C | Загрузка результатов сканирования |

| scan_results_D | Удаление результатов сканирования |

| scan_results_R | Просмотр результатов сканирования |

| scan_results_U | Изменение результатов сканирования |

| service_assets_C | Создание активов, групп, интерфейсов, настройка идентификации |

| service_assets_D | Удаление активов, групп, интерфейсов, настройка идентификации |

| service_assets_R | Просмотр активов, групп, интерфейсов, настройка идентификации |

| service_assets_U | Изменение активов, групп, интерфейсов, настройка идентификации |

| software_compliance_checks_C | Создание правил и наборов правил оценки соответствия ПО |

| software_compliance_checks_D | Удаление правил и наборов правил оценки соответствия ПО |

| software_compliance_checks_R | Просмотр всех сущностей оценки соответствия ПО |

| software_compliance_checks_U | Изменение правил и наборов правил оценки соответствия ПО |

| sources_C | Создание источников |

| sources_R | Просмотр источников |

| sources_U | Изменение источников |

| sources_D | Удаление источников |

| system_admin | Администратор системы без доступа к данным |

Внимание! Пользователи с назначенной ролью "admin" будут иметь доступ ко всем разделам и настройкам Платформы Радар.

Аудит действий пользователя

Общее описание

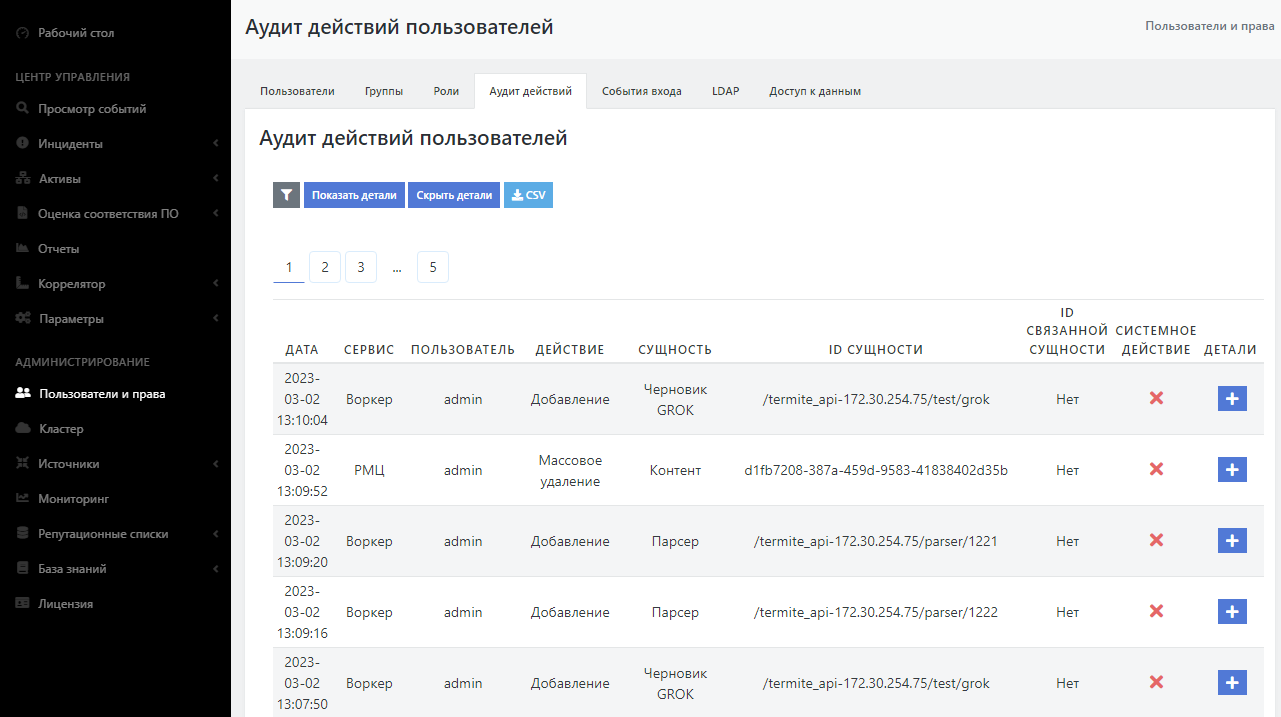

На вкладке "Аудит действий" администратору представляются функции просмотра всех совершаемых пользователями действий по внесению изменений в Платформу Радар.

Для настройки просмотра используются следующие фильтры:

- по временному окну;

- по пользователю (по всем пользователям или по выбранному);

- по сервису (по всем сервисам или по выбранному);

- по сущности (фильтр доступен при выборе отдельного сервиса).

Для осуществления поиска действий необходимо выбрать временное окно и нажать кнопку "Поиск" (см. рисунок 17). По умолчанию поиск действий будет произведен по всем пользователям и по всем сервисам.

Рисунок 17 -- Экран просмотра действий пользователя до ввода данных

Настройка списка действий пользователя

Для проведения поиска по действиям конкретного пользователя необходимо выбрать данного пользователя в раскрывающемся списке "Пользователь".

Для проведения поиска по действиям, связанным с конкретным сервисом, необходимо выбрать интересующий сервис в раскрывающемся списке "Сервис".

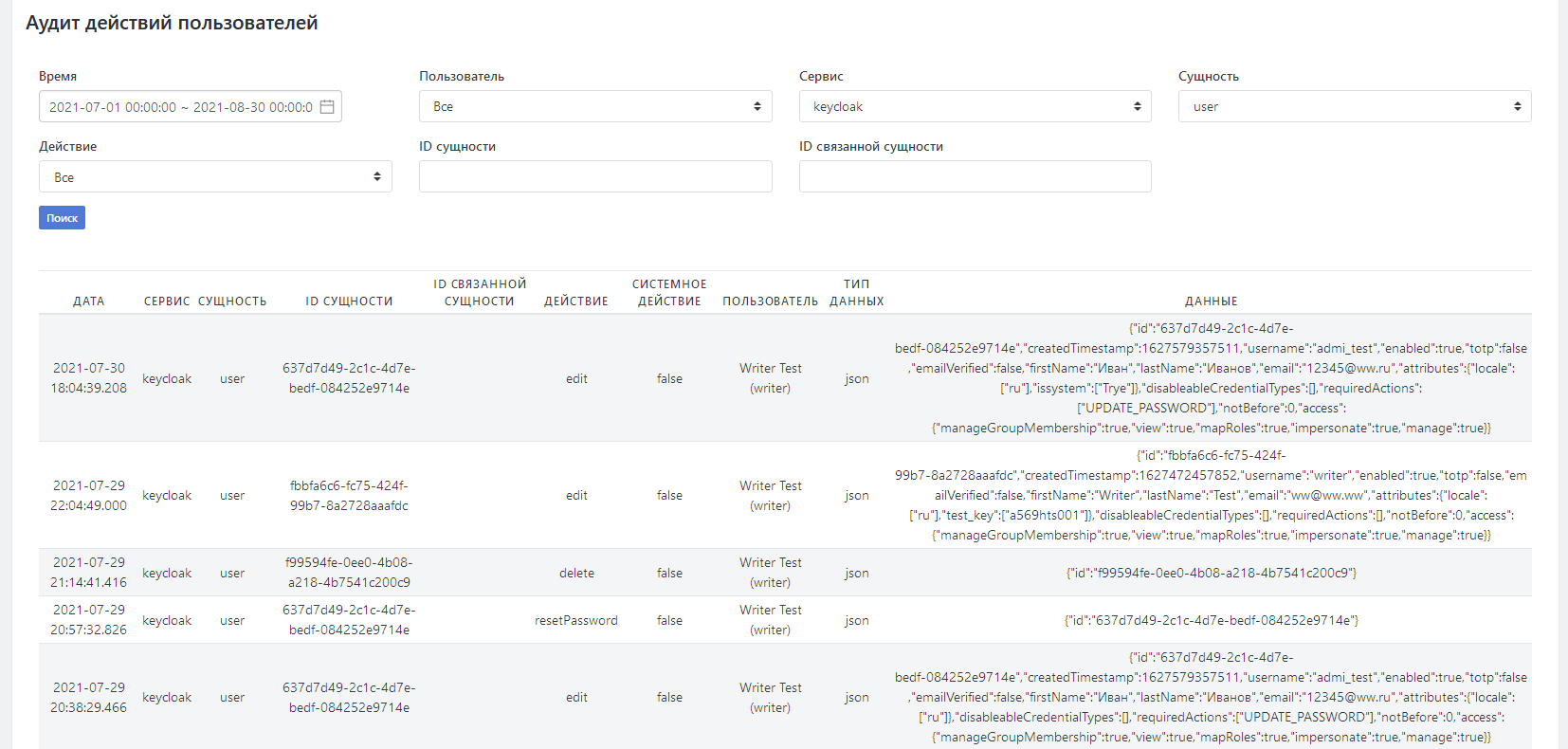

Результаты поиска представляют собой список действий пользователя (всех пользователей) на выбранном сервисе (или всех сервисах) за указанный период времени (см. рисунок 18).

Рисунок 18 -- Список действий пользователя

При выборе поиска по отдельному сервису добавляется фильтр по сущности, ассоциированной с сервисом. При выборе какой-либо сущности на экран добавляются возможности фильтрации по действиям сущности, ID сущности и ID связанной сущности (см. рисунок 18).

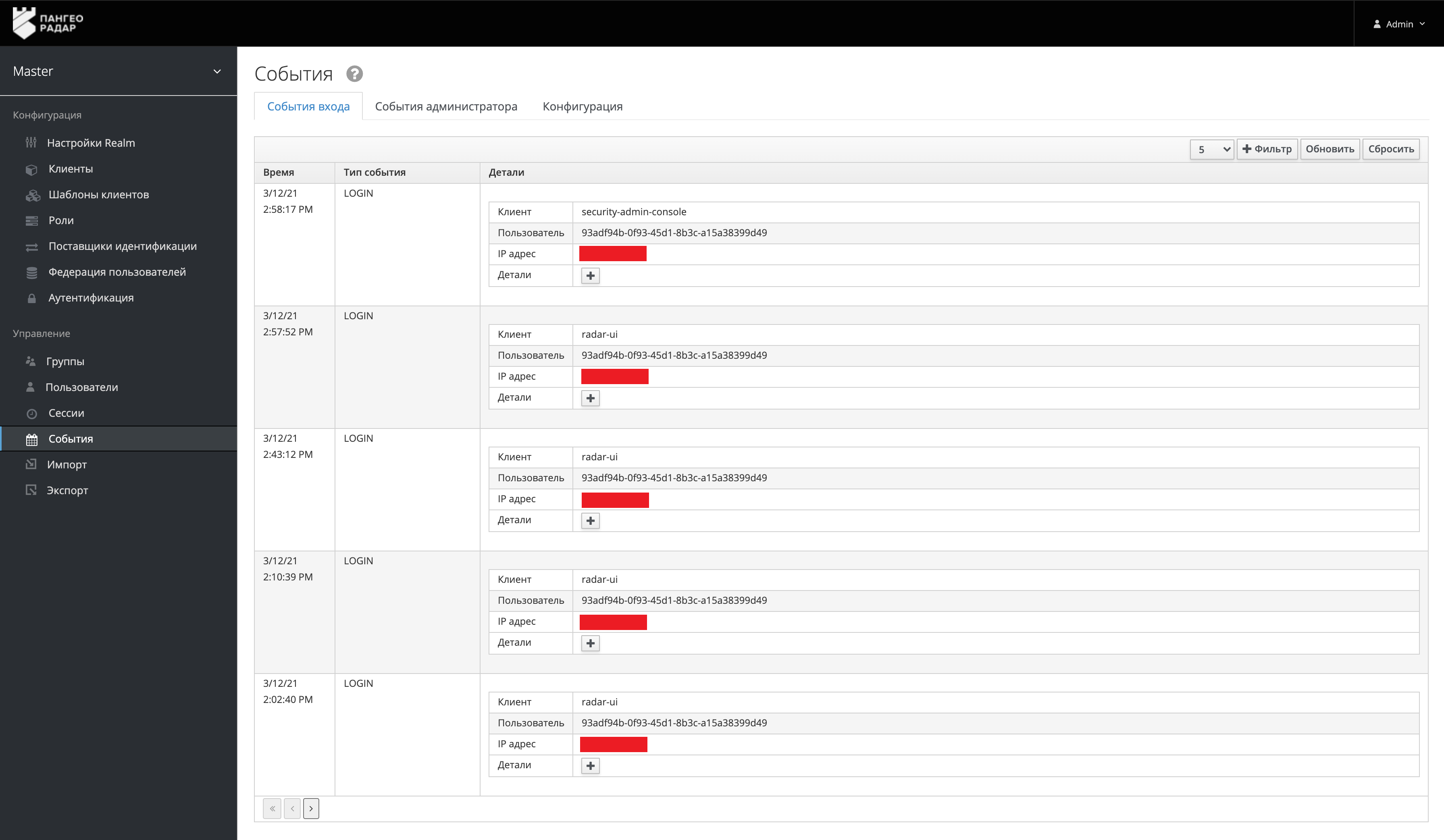

Расширенный лог действий, связанных с авторизацией

Также есть расширенный лог действий связанный с авторизацией. Он доступен по адресу https://<адрес сервера>:8180/auth/admin/master/console/#/realms/master/events

Рисунок 19 -- Расширенный интерфейс управления пользователями, просмотр событий входа

Данный интерфейс является частью службы централизованной аутентификации Платформы Радар и не предназначен для ручного администрирования без необходимости.

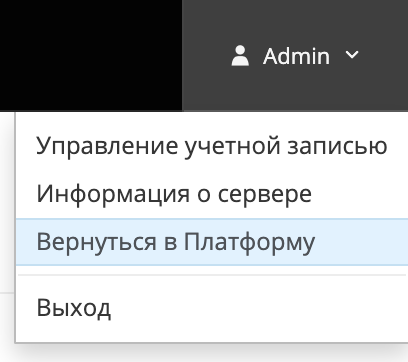

Для возврата в интерфейс Платформы Радар воспользуйтесь переходом из пользовательского меню (см. рисунок 20)

Рисунок 20 -- Пользовательское меню службы централизованной аутентификации

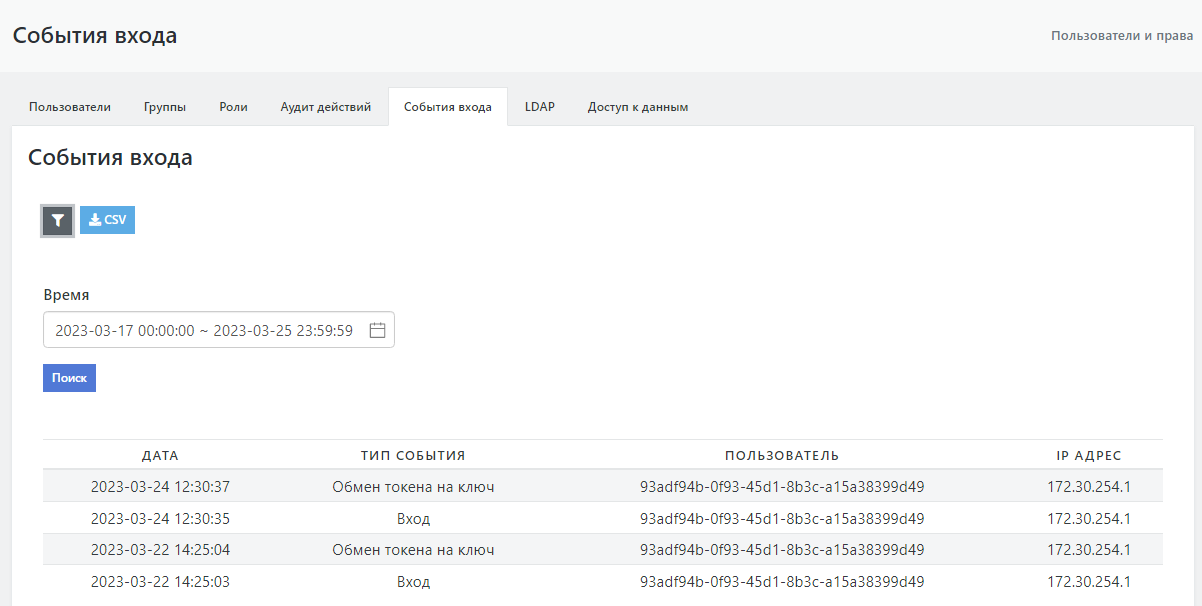

Просмотр событий входа во вкладке "События вход"

На вкладке "События входа" (см. рисунок 21) отображаются события получения доступа пользователями к Платформе Радар.

Рисунок 21 -- Экран просмотра событий доступа к Платформе Радар

Для настройки просмотра используется фильтр по временному диапазону событий.

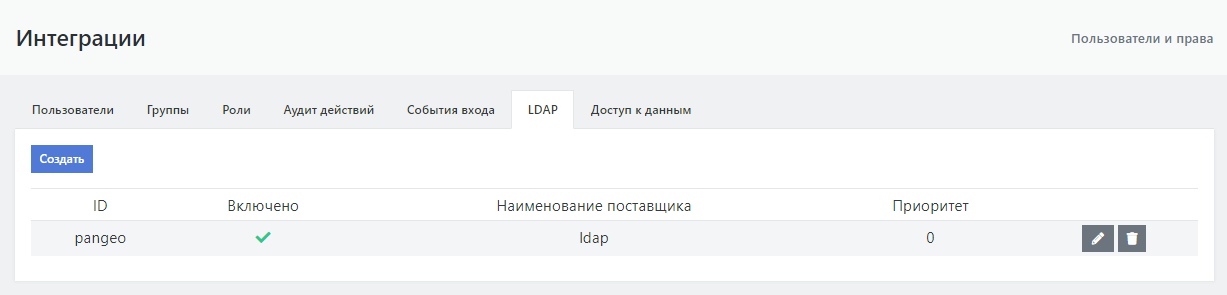

Вкладка "LDAP"

На вкладке LDAP отображается перечень интеграций со службами каталогов (см. рисунок 22).

Рисунок 22 -- Перечень интеграций со службами каталогов

Рисунок 22 -- Перечень интеграций со службами каталогов

В таблице с интеграциями отображаются:

- ID - идентификатор интеграции, задается вручную.

- Включено - флаг активности интеграции.

- Наименование поставщика - протокол доступа к службе каталогов (LDAP).

- Приоритет - приоритет обработки интеграции.

- кнопки редактирования

и удаления

и удаления  интеграции.

интеграции.

Создание / редактирование интеграции с LDAP

Для создания новой интеграции нажмите кнопку "Создать". Для редактирования существующей интеграции нажмите иконку редактирования  выбранной интеграции.

выбранной интеграции.

Настройки каждой интеграции разбиты по отдельным вкладкам.

На вкладке "Основные настройки" доступны настройки:

- Включена - если интеграция выключена, она не будет использована при запросах, а импортированные пользователи будут деактивированы и переведны в состояние "только чтение", пока интеграция не будет включена снова.

- Название - идентификатор интеграции.

- Приоритет - приоритет службы при поиске пользователя. Меньшие значения имеют более высокий приоритет.

- Импортировать пользователей - если включено, пользователи LDAP будут импортированы в базу данных Keycloak и синхронизированы через сконфигурированные политики синхронизации.

- Режим редактирования - может иметь следующие значения:

- Только чтение - доступ только на чтение из LDAP;

- Записываемый - данные будут обратно синхронизированы в LDAP по заявке;

- Несинхронизированный - данные пользователя будут импортированы, но не синхронизированы обратно в LDAP.

- Синхронизировать регистрации - включение опции создает вновь созданных пользователей в хранилище LDAP. Приоритет определяет какой из поставщиков будет выбран для синхронизации нового пользователя.

- Поставщик - LDAP поставщик (провайдер).

- Атрибут Username в LADP - наименование LDAP атрибута, которое отображается как имя пользователя в Keycloak. Для множества серверов LDAP это может быть 'uid'. Для Active directory это может быть 'sAMAccountName' или 'cn'. Атрибут должен быть заполнен для всех LDAP записей пользователей, которые вы хотите импортировать из LDAP в Keycloak.

- Атрибут RDN в LDAP - наименование атрибутов LDAP, которое используется как RDN (верхний атрибут) обычного пользователя DN. Обычно оно такое же, как атрибут имени пользователя LDAP, однако он не обязателен. Для примера, для Active directory обычно используется 'cn' как атрибут RDN, в то время как атрибут имени пользователя может быть 'sAMAccountName'.

- Атрибут UUID в LDAP - наименование LDAP атрибута,которое используется как уникальный идентификатор объектов (UUID) в LDAP. Для множества LDAP серверов это 'entryUUID' однако некоторые могут отличаться. Для примера, для Active directory он должен быть 'objectGUID'. Если ваш LDAP сервер действительно не поддерживает понятие UUID, вы можете использовать любой другой атрибут, который должен быть уникальным среди пользователей в дереве LDAP. Например 'uid' или 'entryDN'.

- Классы объектов пользователя - все значения из LDAP objectClass атрибутов для пользователей в LDAP, разделенные запятой. Например: 'inetOrgPerson, organizationalPerson' . Вновь созданные пользователи Keycloak будут записаны в LDAP вместе с этими классами объектов, а существующие записи пользователей LDAP будут найдены только если они содержат все эти классы объектов.

- URL подключения - URL соединения с вашим сервером LDAP. Соединение можно протестировать кнопкой "Тест подключения".

- Пользователи DN - полный DN из дерева LDAP где присутствуют ваши пользователи. Этот DN является родителем пользователей LDAP. Он может быть, для примера 'ou=users,dc=example,dc=com' при условии, что ваш обычный пользователь будет иметь DN похожий на'uid=john,ou=users,dc=example,dc=com'.

- Пользовательский Фильтр LDAP пользователей - дополнительный фильтр LDAP для фильтрации искомых пользователей. Оставьте поле пустым, если не нуждаетесь в дополнительном фильтре. Убедитесь, что он начинается с '(' и заканчивается ')'.

- Поиск области - для одного уровня пользователи ищутся только в DN, определенных как пользовательские DN. Для поддеревьев ищутся пользователи полностью в их поддеревьях. Смотрите документацию LDAP для подробных деталей.

- Тип аутентификации - тип LDAP аутентификации. Сейчас доступны только механизмы 'none' (анонимная аутентификация LDAP) или 'simple' (Аутентификация по сопоставленным логину и паролю).

- Сопоставление DN - DN администратора LDAP, которые будут использованы Keycloak для доступа на сервер LDAP.

- Сопоставление учетных данных - пароль администратора LDAP. Проверку правильности ввода учетных данных можно сделать с помощью кнопки "Проверка аутентификации".

На вкладке "Расширенные настройки**" доступны настройки:

- Включить StartTLS - шифрует соединение к LDAP используя STARTTLS, применение которого отключает пулинг соединений.

- Расширенная операция LDAPv3 изменения пароля - использование расширенной операция LDAPv3 изменения пароля (RFC-3062). Для расширенной операции изменения пароля обычно требуется, чтобы у LDAP пользователя уже был выставлен пароль на сервере. Когда эта опция используется вместе с "Синхронизацией зарегистрированных" желательно также добавить "Фиксированный LDAP маппер атрибутов", содержащий случайно сгенерированное начальное значение для пароля.

- Кнопка Проверить поддержку расширения - опрашивает LDAP сервер касательно поддержки "Расширенной операции LDAPv3 изменения пароля" и автоматически выставляет нужное значение в настройках.

- Политика проверки пароля - определяет должен ли Keycloak, перед тем как обновлять пароль, валидировать его согласно политике паролей области.

- Подтверждение почтового адреса - если включено, то E-mail, предоставленный этим поставщиком, не будет подтвержденным даже если подтверждение включено для области.

- Использование доверенных сертификатов SPI - определяет, будет ли соединение с LDAP использовать хранилище доверенных сертификатов SPI вместе с сертификатами, сконфигурированными в keycloak-server.json. Обратите внимание, что если keycloak-server.json не сконфигурирован, то по умолчанию Java будет использовать cacerts или сертификат, определенный в 'javax.net.ssl.trustStore'. Может принимать значения:

- Всегда - будут использоваться всегда;

- Никогда - никогда не будут использованы;

- Только для ldap'ов - будут использованы вместе с вашими соединениями к ldap серверам.

- Таймаут соединения - таймаут соединения с LDAP в миллисекундах.

- Таймаут чтения - таймаут чтения из LDAP в миллисекундах. Этот таймаут применяется к операциям чтения из LDAP.

- Постраничный вывод - должен ли LDAP сервер поддерживать постраничный вывод.

На вкладке "Пул соединений" доступны настройки:

- Пул соединений - должен ли Keycloak использовать пул соединений для доступа к LDAP серверу.

- Пулинг аутентификационных соединений - разделенный пробелом список аутентификационных типов соединений, которе могут быть помещены в пул. Валидные значения: "none", "simple" и "DIGEST-MD5".

- Уровень отладки пула соединений - уровень отладки. Валиданые значения: "fine" (логирует создание и удаление соединений) и "all" (полный вывод всей отладочной информации).

- Начальный размер пула соединений - число изначально создаваемых соединений к каждому из узлов.

- Максимальный размер пула соединений - максимальное число одновременных соединений к узлу.

- Предпочтительный размер пула соединений - предпочтительное число одновременных соединений к узлу.

- Протокол пула соединений - разделенный пробелом список протоколов соединений, которые можно поместить в пул. Валидные значения: "plain" и "ssl".

- Таймаут пула соединений - сколько миллисекунд неактивное соединение может пребывать в пуле перед тем как оно будет закрыто и удалено из него.

На вкладке "Интеграция с Kerberos**" доступны настройки:

- Разрешить аутентификацию Kerberos - включить/выключить аутентификацию HTTP пользователей с токенами SPNEGO/Kerberos. Данные об аутентифицированых пользователях будут предусмотрены из этого LDAP сервера.

- Использовать Kerberos для аутентификации по паролю - Использовать модуль входа Kerberos для аутентификации по логин/пароль с сервера Kerberos вместо аутентификации на сервере LDAP с Directory Service API

На вкладке "Синхронизировать настройки**" доступны настройки:

- Размер пачки - количество пользователей LDAP, которые будут импортированы в Keycloak за одну транзакцию.

- Периодическая полная синхронизация - должна ли быть включена полная периодическая синхронизация пользователей LDAP в Keycloak или нет.

- Периодическая синхронизация изменений пользователей - должна ли быть включена периодическая синхронизация новых и измененных пользователей LDAP в Keycloak или нет.

На вкладке "*Настройки кэширования*" доступна настройка:

- Политики кэширования - политики кэширования для этого поставщика хранения. Принимает значения:

- По умолчанию - представляет настройки по-умолчанию для глобального пользовательского кэша;

- Вытеснять каждый день - время каждого дня, после которого пользовательский кэш инвалидируется;

- Вытеснять каждую неделю - день и время недели после которого пользовательский кэш инвалидируется;

- По максимальному времени жизни - время в миллисекундах, в течение которого будет существовать жизненный цикл записи в кэше.

При редактировании интеграции отдельно доступны действия:

- Синхронизация измененных пользователей - принудительная синхронизация измененных пользователей LDAP в Keycloak.

- Синхронизация всех пользователей - принудительная синхронизация всех пользователей LDAP в Keycloak.

- Удалить импортированных - удаление пользователей, импортированных при синхронизации с LDAP. При этом не удаляются пользователи, изначально созданные в Платформе Радар.

- Отвязать пользователей - принудительная отвязка пользователей от службы каталогов. По отвязанным пользователям в дальнейшем не будет доступна синхронизация со службой каталогов.

- Настройка маппинга - переход к настройке Keycloack, позволяет задать сопоставление полей Keycloack полям LDAP.

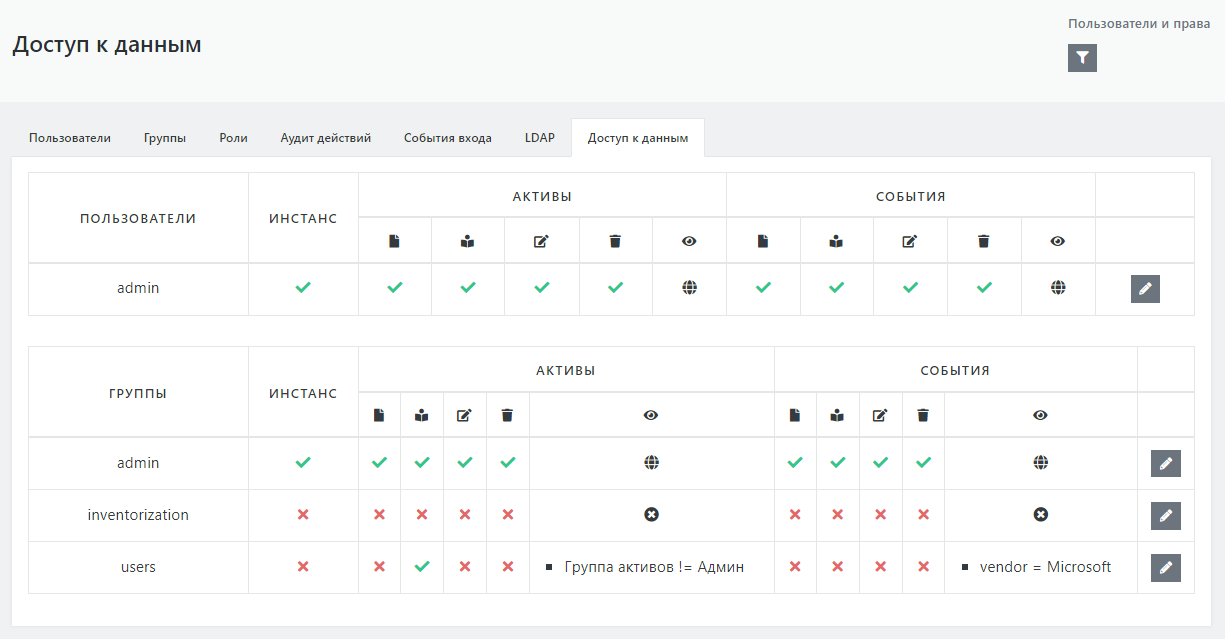

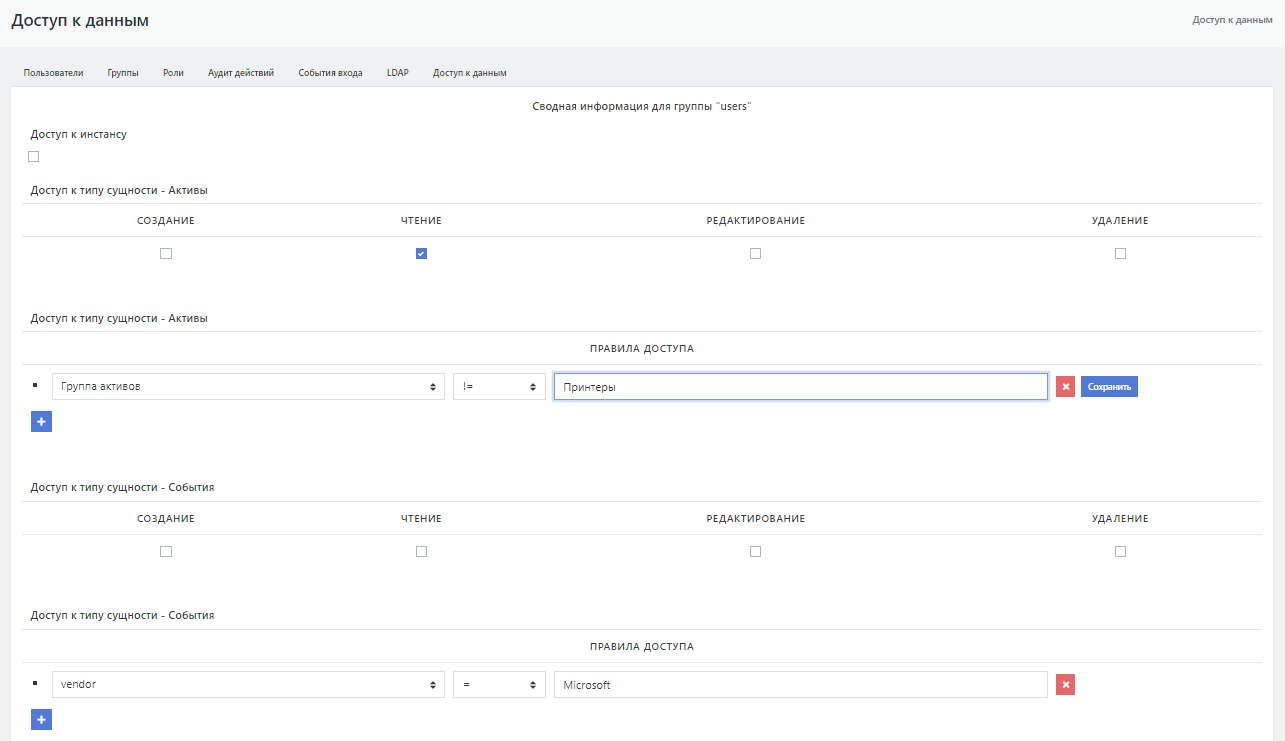

Вкладка "Доступ к данным"

На вкладке "Доступ к данным" отображаются права доступа пользователей и групп пользователей к разделам Платформы Радар (см. рисунок 23).

Рисунок 23 -- Экран просмотра доступа к Платформе Радар

Просмотр правил доступа

По умолчанию раздел содержит две таблицы: таблица доступа для пользователей и таблица доступа для групп пользователей.

В каждой таблице отображается доступ к:

- инстансу;

- активам;

- событиям.

Иконки доступа обозначают:

- доступ разрешен;

- доступ разрешен; - доступ запрещен.

- доступ запрещен.

Для активов и событий доступ разделен по видам действий:

- доступ к созданию;

- доступ к созданию; - доступ к просмотру;

- доступ к просмотру; - доступ к редактированию;

- доступ к редактированию; - доступ к удалению.

- доступ к удалению.

Помимо этого иконкой  опредедяются правила доступа:

опредедяются правила доступа:

- доступ предоставлен ко всем активам или событиям;

- доступ предоставлен ко всем активам или событиям; - правила доступа не определены;

- правила доступа не определены;- правила доступа перечислены в ячейке.

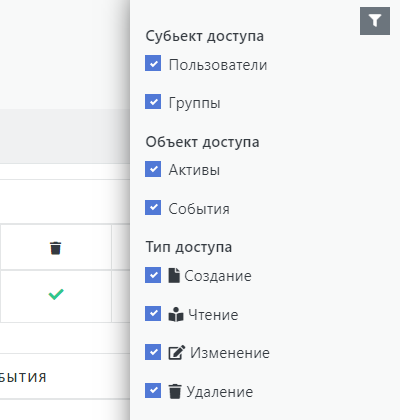

Иконка фильтрации  откроет окно фильтров просмотра доступа к данным (см. рисунок 24).

откроет окно фильтров просмотра доступа к данным (см. рисунок 24).

Рисунок 24 -- Фильтры просмотра доступа к данным

Редактирование правил доступа к данным

Для редактирования правил доступа к данным кликните иконку  напротив выбранного пользователя или группы пользователей, в результате чего

откроется окно редактирования правил доступа (см. рисунок 25).

напротив выбранного пользователя или группы пользователей, в результате чего

откроется окно редактирования правил доступа (см. рисунок 25).

Рисунок 25 -- Экран редактирования правила доступа к данным

При редактировании правил доступа настраиваются:

- доступ к инстансу;

- доступ к активам и событиям:

- создание;

- чтение;

- редактирование;

- удаление.

Помимо этого, для активов и событий доступно управление правилами доступа.

Иконка  позволяет добавить новое правило.

позволяет добавить новое правило.

Иконка  удаляет правило.

удаляет правило.

Каждое правило выглядит следующим образом (cм. рисунок 25):

Выбранное правило(правило выбирается из списка) [равно/не равно] значение

Для активов доступны:

- Актив

- Группа активов

Для событий доступно:

- vendor - наименование вендора;

- subsystem - наименование подсистемы;

- product - наименование продукта;

- name - наименование события;

- application - наименование приложения;

- fqdn - наименование домена;

- hostname - наименование хоста в сети;

- ip - ip-адрес хоста в сети.

Значение задается вручную.

После ввода значений правила сохраните его нажатием на кнопку Сохранить.