Решения Endpoint Security

ESET Security Management Center

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | ESET-Security-Management-Center |

| Тип | SMC |

| Вендор | ESET |

| Порт | 2609 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

-

Войдите в веб-интерфейс системы ESET Protect (см. рисунок 1).

Рисунок 1 -- Вход в систему ESET Protect

-

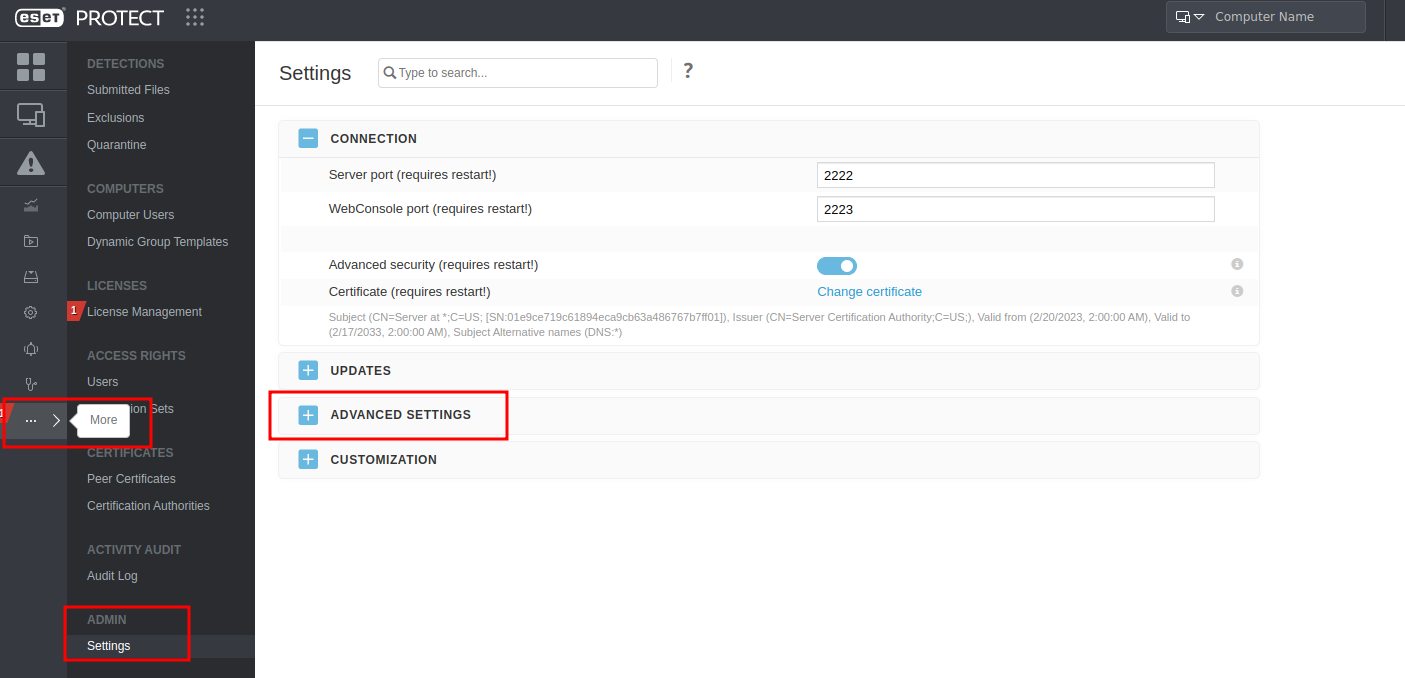

Перейдите в настройки системы и откройте Advanced settings (см. рисунок 2).

Рисунок 2 -- Вход в систему ESET Protect

-

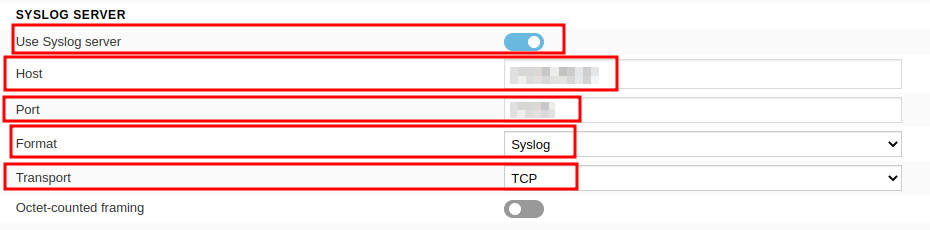

В блоке SYSLOG SERVER (см. рисунок 3) укажите следующие настройки:

Рисунок 3 -- Настройка SYSLOG SERVER

- в поле Use Syslog server установите переключатель в положение "включен";

- в поле Host укажите IP-адрес лог-коллектора;

- в поле Port укажите порт, по которому лог-коллектор будет принимать события от данного источника: "2609";

- в поле Формат выберите значение "Syslog";

- в поле Transport выберите протокол взаимодействия: "TCP".

-

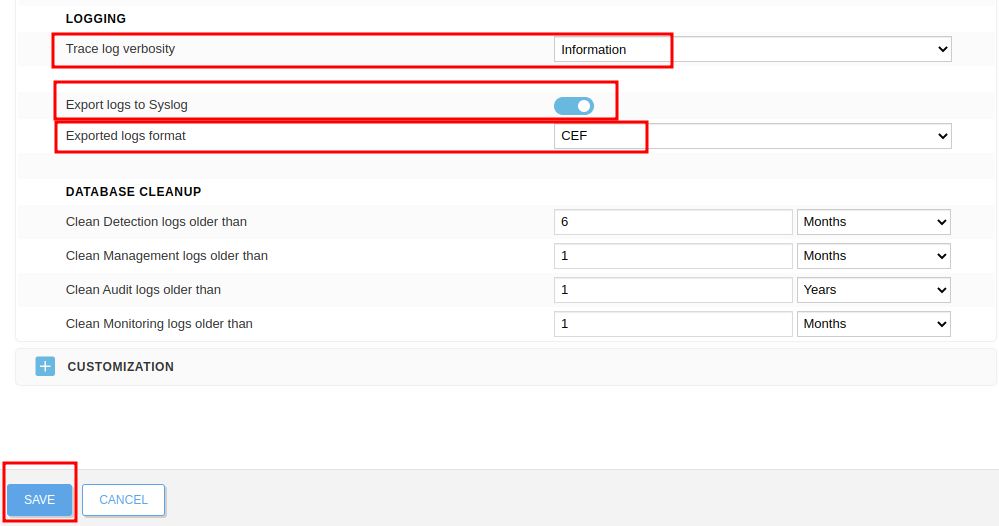

В блоке LOGGING (см. рисунок 4) укажите следующие настройки:

Рисунок 4 -- Настройка LOGGING

- в поле Trace log verbosity из выпадающего списка выберите уровень детализации журналов: "Information";

- в поле Export logs to Syslog включите экспорт журналов в формате

syslog; - в поле Export logs format из выпадающего списка выберите значение "CEF".

-

Нажмите кнопку SAVE.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_eset_smc: & tcp_input_eset_smc id: "tcp_input_eset_smc" host: "<ip-адрес лог-коллектора>" port: 2609 enable_tls: false compression_enabled: false connections_limit: 10 format: "json" log_level: "INFO" tcp_output_eset_smc: & tcp_output_eset_smc id: "tcp_output_eset_smc" target_host: "<ip адрес Платформы Радар/или балансера>" port: 2609 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_eset_smc senders: port: 48002 tcp: - <<: *tcp_output_eset_smc route_eset_smc: &route_eset_smc collector_id: - "udp_input_eset_smc" sender_id: - "tcp_output_eset_smc" routers: - <<: *route_eset_smc -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник ESET-Security-Management-Center.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

FireEye HX

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | FireEye-HX |

| Тип | HX |

| Вендор | FireEye |

| Порт | 4560 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Подключитесь к устройству FireEye HX с помощью интерфейса командной строки.

-

Активируйте режим конфигурации:

# enable # configure terminal -

Настройте отправку событий на лог-коллектор:

# logging <IP_address лог-коллектора> trap none # logging <IP_address лог-коллектора> trap override class cef priority info -

Сохраните изменения:

# write mem -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_FireEye: & udp_input_FireEye id: "udp_input_FireEye" host: "<ip-адрес лог-коллектора>" port: 514 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_FireEye: & tcp_output_FireEye id: "tcp_output_FireEye" target_host: "<ip адрес Платформы Радар/или балансера>" port: 4560 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_FireEye senders: port: 48002 tcp: - <<: *tcp_output_FireEye route_FireEye: &route_FireEye collector_id: - "udp_input_FireEye" sender_id: - "tcp_output_FireEye" routers: - <<: *route_FireEye -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник FireEye-HX.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Kaspersky Security Center. Общая информация

В Kaspersky Security Center существуют следующие типы событий:

- Общие события - это события, которые возникают во всех управляемых программах "Лаборатории Касперского". Например, общее событие Вирусная атака. Общие события имеют строго определенный синтаксис и семантику. Общие события используются, например, в отчетах и панели мониторинга;

- Специфические события управляемых программ "Лаборатории Касперского". Каждая управляемая программа "Лаборатории Касперского" имеет собственный набор событий.

В зависимости от условий возникновения, событию могут быть присвоены различные уровни важности. Существует четыре уровня важности событий:

- Критическое событие – событие, указывающее на возникновение критической проблемы, которая может привести к потере данных, сбою в работе или критической ошибке;

- Отказ функционирования – событие, указывающее на возникновение серьезной проблемы, ошибки или сбоя, произошедшего во время работы программы или выполнения процедуры;

- Предупреждение – событие, не обязательно являющееся серьезным, однако указывающее на возможное возникновение проблемы в будущем. Чаще всего события относятся к Предупреждениям, если после их возникновения работа программы может быть восстановлена без потери данных или функциональных возможностей;

- Информационное сообщение – событие, возникающее с целью информирования об успешном выполнении операции, корректной работе программы или завершении процедуры.

Для каждого события задано время хранения, которое можно посмотреть и изменить в Kaspersky Security Center. Некоторые события не сохраняются в базе данных "Сервера администрирования" по умолчанию, поскольку для них установленное время хранения равно нулю. Во внешние системы можно экспортировать только те события, которые хранятся в базе данных "Сервера администрирования" не менее одного дня.

Kaspersky Security Center. Отправка событий в формате syslog

Только общие события могут быть экспортированы от управляемых программ в форматах CEF и LEEF. Если необходимо экспортировать и общие и специфические события управляемых программ или пользовательский набор событий, который настроен с помощью политик управляемых программ, используйте экспорт событий в формате syslog.

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Kaspersky-Security-Center-syslog |

| Тип | KSC |

| Вендор | Kaspersky |

| Порт | 2605 |

| Протокол | TCP |

Настройка источника включает в себя следующие шаги:

- Настройка автоматического экспорта событий.

- Настройка событий для отправки в Платформу Радар.

- Настройка лог-коллектора и включение источника в платформе.

Шаг 1. Настройка автоматического экспорта событий

Чтобы включить автоматический экспорт общих событий выполните следующие действия:

- Войдите в Kaspersky Security Center и перейдите в раздел <Наименование Сервера администрирования>, события которого необходимо экспортировать.

- В рабочей области выбранного "Сервера администрирования" перейдите на вкладку События.

- Нажмите на кнопку Настроить параметры уведомлений и экспорта событий и в выпадающем списке выберите пункт Настроить экспорт в SIEM-систему. Откроется окно "Свойства событий".

- В открывшемся окне перейдите в раздел Экспорт событий и укажите следующие параметры экспорта:

- включите автоматический экспорт событий в базу SIEM-системы, установив соответствующий флаг;

- в поле SIEM-система выберите значение: "Формат Syslog (RFC 5424)";

- в поле Адрес сервера SIEM-системы укажите IP-адрес лог-коллектора;

- в поле Порт сервера SIEM-системы укажите порт, по которому лог-коллектор будет принимать события от данного источника: "2605";

- в поле Протокол из выпадающего списка выберите протокол взаимодействия: "UDP";

- в поле Максимальный размер сообщения в байтах укажите значение: "2048".

- Нажмите на кнопку ОК.

Если требуется выполнить экспорт в Платформу Радар событий, произошедших после определенной даты, нажмите на кнопку Экспортировать архив и укажите дату, начиная с которой будет выполнен экспорт событий. По умолчанию экспорт событий начинается сразу после включения.

Шаг 2. Выбор событий для отправки в Платформу Радар

Вы можете настроить экспорт событий в формате syslog в Платформу Радар на основе одного из следующих условий:

- Выбор общих событий. Если вы выберите экспортируемые события в политике (в свойствах события или в свойствах "Сервера администрирования"), то в Платформу Радар будут переданы выбранные события, которые произошли во всех программах, управляемых данной политикой, но вам не удастся их переопределить для отдельной программы, управляемой этой политикой.

- Выбор событий для управляемой программы. Если вы выбираете экспортируемые события для управляемой программы, установленной на управляемых устройствах, то в Платформу Радар будут переданы только события, которые произошли в этой программе.

Выбор событий для управляемой программы:

- Войдите в Kaspersky Security Center, перейдите в раздел Управляемые устройства и откройте вкладку Устройства.

- Выберите устройство, вызовите контекстное меню и выберите пункт Свойства.

- В открывшемся окне "Свойства устройства" выберите вкладку Программы.

- В списке программ выберите программу, события которой требуется экспортировать и нажмите на кнопку Свойства.

- В открывшемся окне "Свойства программы" выберите раздел Настройка событий.

- В появившемся списке событий выберите одно или несколько событий, которые требуется экспортировать в Платформу Радар и нажмите на кнопку Свойства.

- В открывшемся окне "Свойства событий" выполните следующие действия:

- выберите параметр Экспортировать в SIEM-систему по протоколу Syslog для тех событий, которые нужно экспортировать в формате

syslog; - выключите параметр Экспортировать в SIEM-систему по протоколу Syslog, чтобы отменить выбор событий для экспорта в формате

syslog; - нажмите на кнопку ОК.

- выберите параметр Экспортировать в SIEM-систему по протоколу Syslog для тех событий, которые нужно экспортировать в формате

- Нажмите на кнопку ОК в окне свойств программы и в окне свойств устройства.

Выбор общих событий:

- Войдите в Kaspersky Security Center и перейдите в раздел Политики.

- Выберите политику, откройте контекстное меню и выберите пункт Свойства.

- В открывшемся окне "Свойства политики" выберите раздел Настройка событий.

- В списке событий выберите одно или несколько событий, которые требуется экспортировать в Платформу Радар, и нажмите на кнопку Свойства.

- В открывшемся окне "Свойства событий" выполните следующие действия:

- выберите параметр Экспортировать в SIEM-систему по протоколу Syslog для тех событий, которые нужно экспортировать в формате

syslog; - снимите флажок Экспортировать в SIEM-систему по протоколу Syslog, чтобы отменить выбор событий для экспорта в формате

syslog; - нажмите на кнопку ОК.

- выберите параметр Экспортировать в SIEM-систему по протоколу Syslog для тех событий, которые нужно экспортировать в формате

- В окне свойств политики нажмите на кнопку ОК.

Шаг 3. Настройка лог-коллектора и включение источника в платформе

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_ksc_syslog: & udp_input_ksc_syslog id: "udp_input_ksc_syslog" host: "<IP-адрес лог-коллектора>" port: 2605 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_ksc_syslog: & tcp_output_ksc_syslog id: "tcp_output_ksc_syslog" target_host: "<ip адрес Платформы Радар/или балансера>" port: 2605 enable_tls: false require_client_cert: false compression_enabled: false connections_limit: 10 format: "json" log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_ksc_syslog senders: port: 48001 tcp: - <<: *tcp_output_ksc_syslog route_ksc_syslog: &route_ksc_syslog collector_id: - "udp_input_ksc_syslog" sender_id: - "tcp_output_ksc_syslog" routers: - <<: *route_ksc_syslog -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Kaspersky-Security-Center-syslog.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Kaspersky Security Center. Отправка событий через Microsoft SQL Server

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Kaspersky-SecurityCenter-db |

| Тип | KSC-db |

| Вендор | Kaspersky |

| Порт | 2604 |

| Протокол | TCP |

Настройка источника включает в себя следующие шаги:

- Создание учетной записи Microsoft SQL Server.

- Предоставление доступа к БД KAV.

- Предоставление удаленного сетевого доступа.

- Настройка лог-коллектора и включение источника в платформе.

Шаг 1. Создание учетной записи Microsoft SQL Server

Примечание: создание учетной записи Microsoft SQL Server необходимо выполнять от имени учетной записи, имеющей права локального администратора ОС Windows.

- Откройте среду разработки MS SQL Management Studio.

-

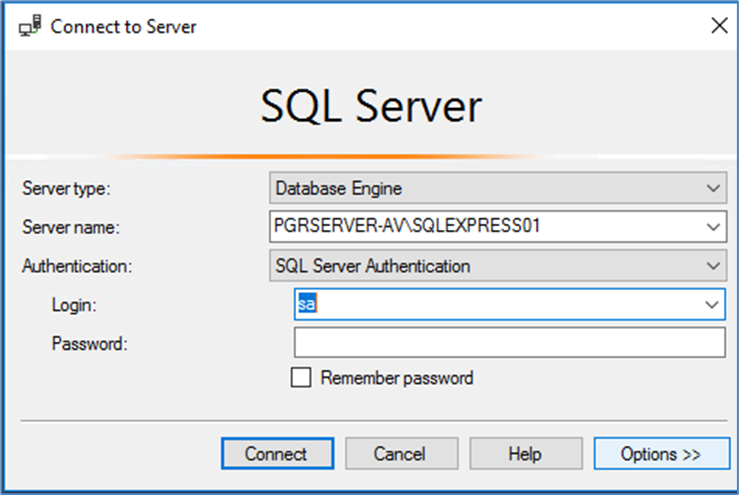

В окне "Connect to Server" подключитесь к экземпляру необходимой базы данных с правами администратора (см. рисунок 5).

Рисунок 5 -- Подключение к экземпляру БД

-

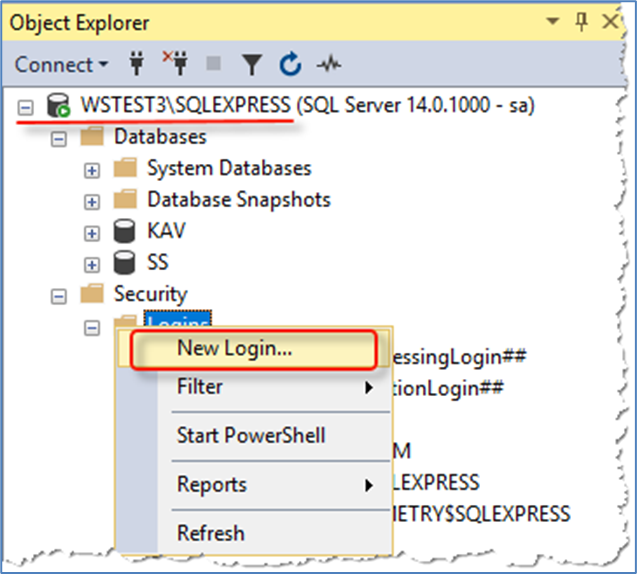

Откройте окно "Object Explorer" (см. рисунок 6).

Рисунок 6 -- Окно "Object Explorer"

-

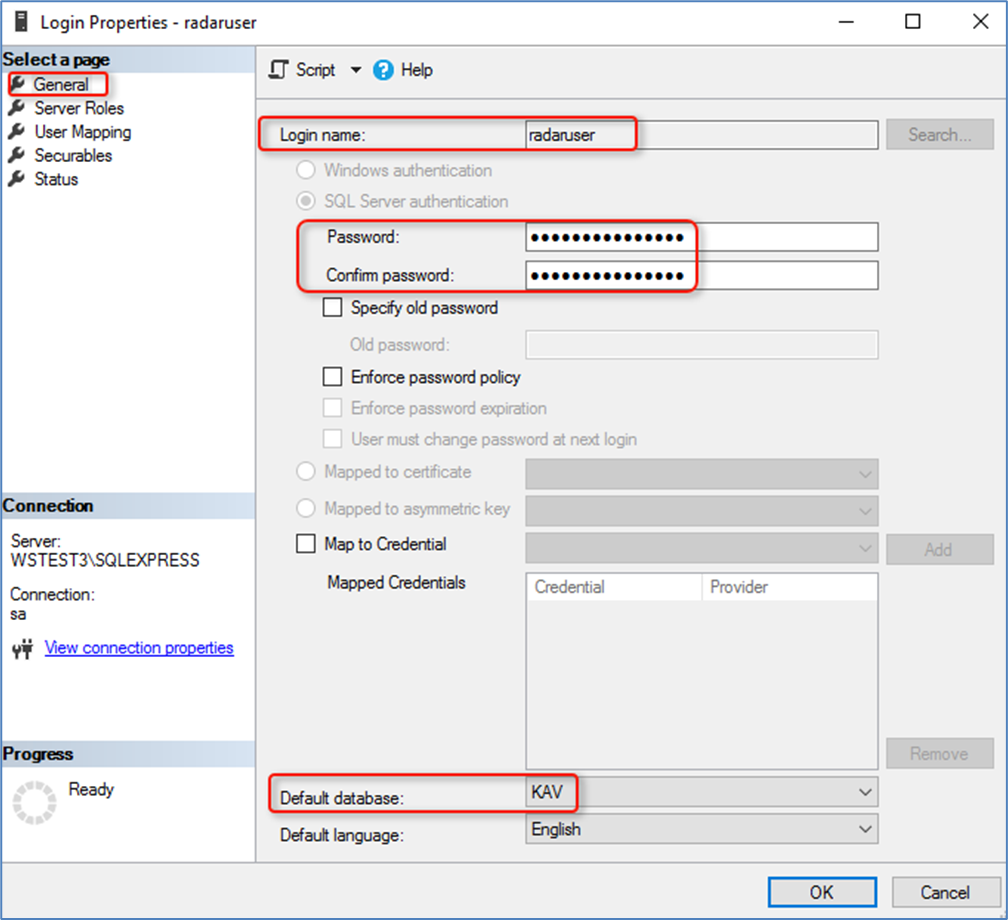

Выберите раздел Logins, вызовите контекстное меню и выберите пункт New Login.... Откроется окно "Login--New" (см. рисунок 7).

Рисунок 7 -- Создание нового пользователя экземпляра БД

-

В открывшемся окне перейдите в раздел General и выполните следующие настройки:

- включите режим SQL Server authentication;

- в поле Login name укажите имя пользователя "radaruser";

- в полях Password и Confirm password установите и подтвердите пароль пользователя;

- при необходимости включите использование политики паролей и задайте срок окончания действия пароля в полях Enforce password policy и Enforce password expiration;

- в поле Default database выберите значение "KAV".

-

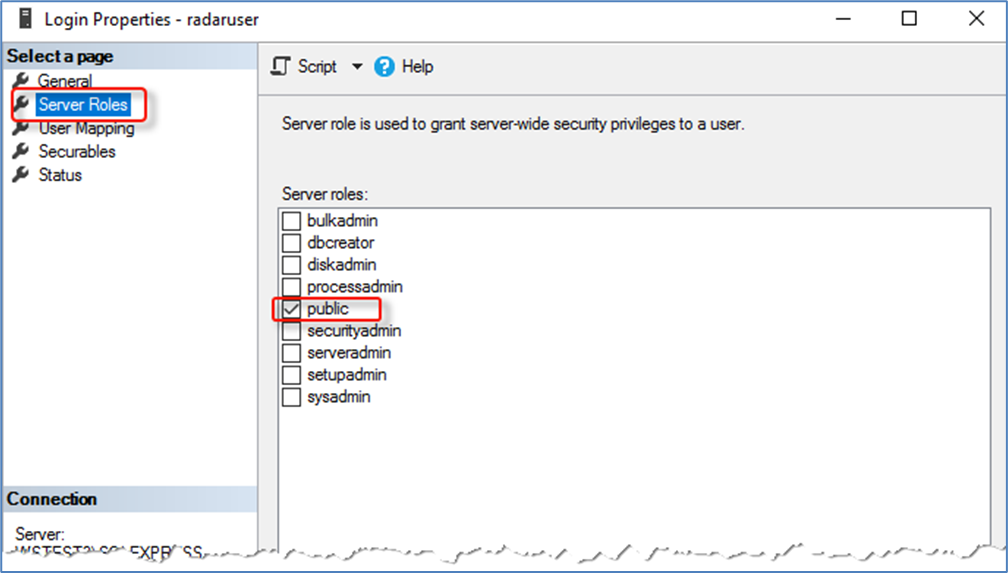

Перейдите в раздел Server Roles и предоставьте пользователю роль

public(см. рисунок 8).

Рисунок 8 -- Предоставление роли пользователю

-

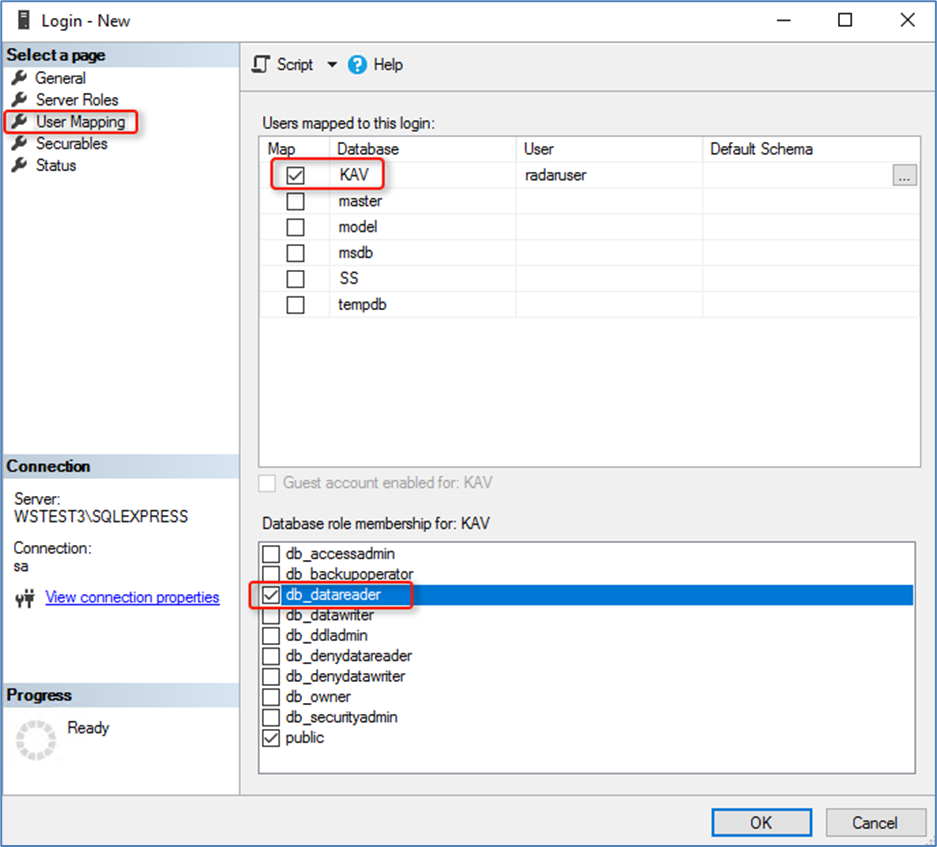

Перейдите в раздел User Mapping (см. рисунок 9) и выполните следующие настройки:

Рисунок 9 -- Настройка прав доступа к БД KAV

- В блоке User mapped to this login предоставьте разрешение на подключение и чтение к БД KAV.

- В блоке Database role membership for: <имя БД> установите для выбранной БД роль "db_datareader".

-

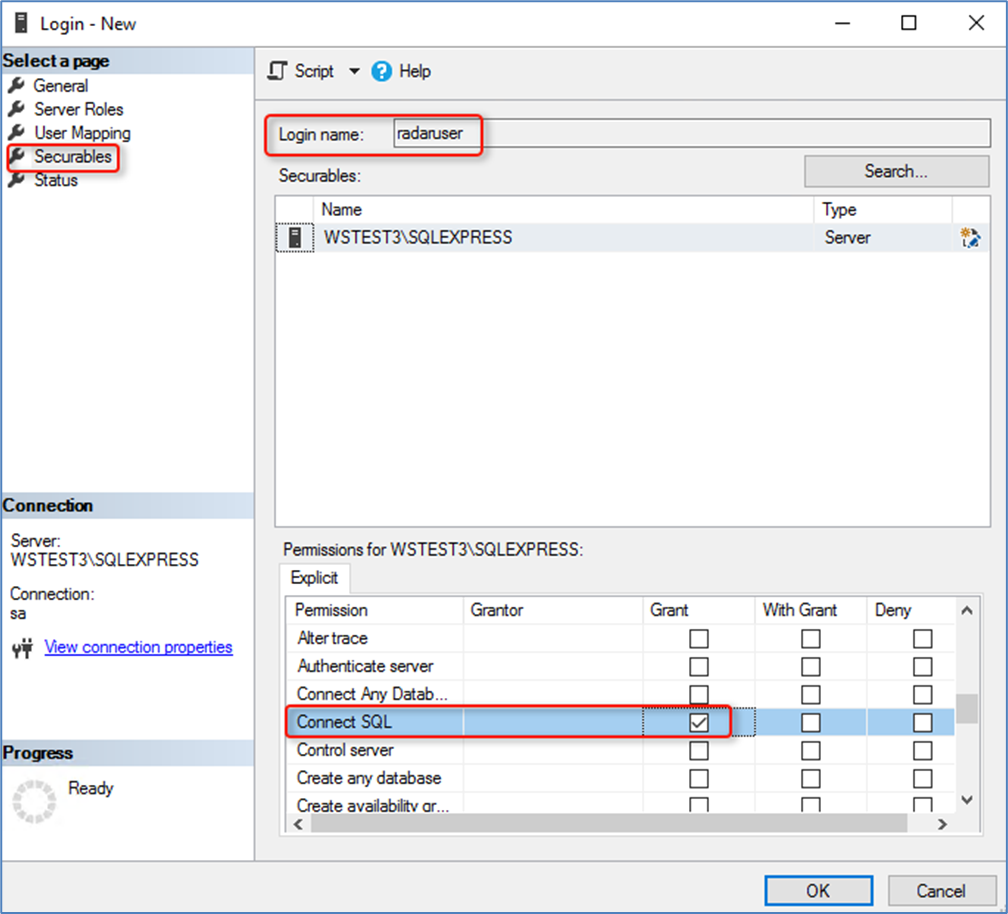

Перейдите в раздел Securables (см. рисунок 10) и в блоке Permission for: <имя сервера СУБД> установите следующее разрешение: "Connect SQL - Grant".

Рисунок 10 -- Установка разрешения на подключение к БД

-

Нажмите кнопку ОК.

Шаг 2. Предоставление доступа к БД KAV

Для предоставления доступа к БД KAV выполните следующие действия:

-

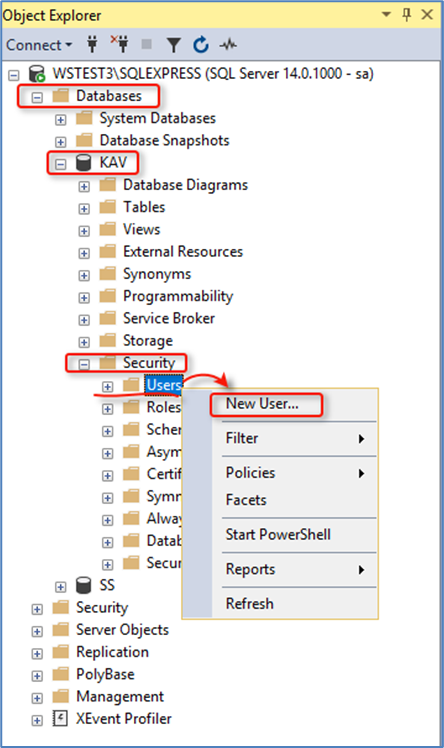

Войдите в среду разработки MS SQL Management Studio, откройте окно "Object Explorer" и выберите раздел Databases → KAV → Security → Users (см. рисунок 11):

Рисунок 11 -- Функция создания пользователя в БД KAV

-

Вызовите контекстное меню и выберите пункт New User.... Откроется окно создания нового пользователя в БД KAV (см. рисунок 12).

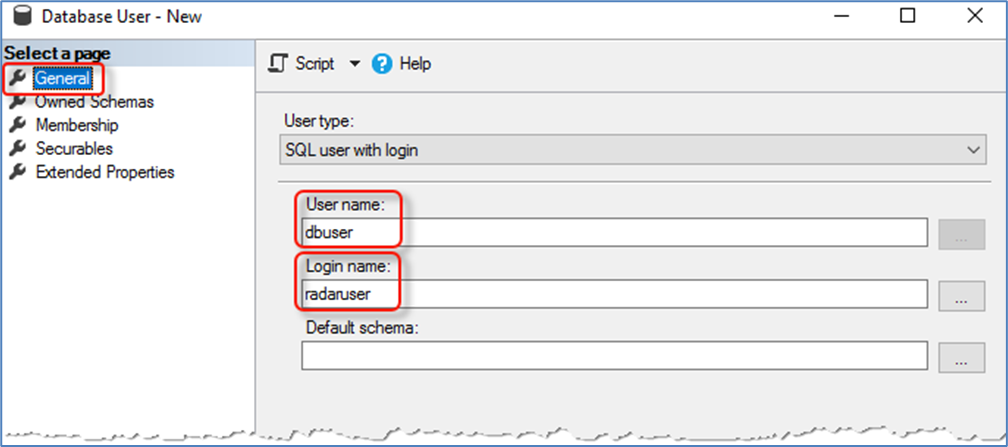

Рисунок 12 -- Регистрация пользователя в БД KAV

-

В открывшемся окне перейдите в раздел General и установите следующие параметры (см. рисунок 12):

- в поле User name установите имя пользователя "dbuser";

- в поле Login name выберите пользователя "radaruser".

-

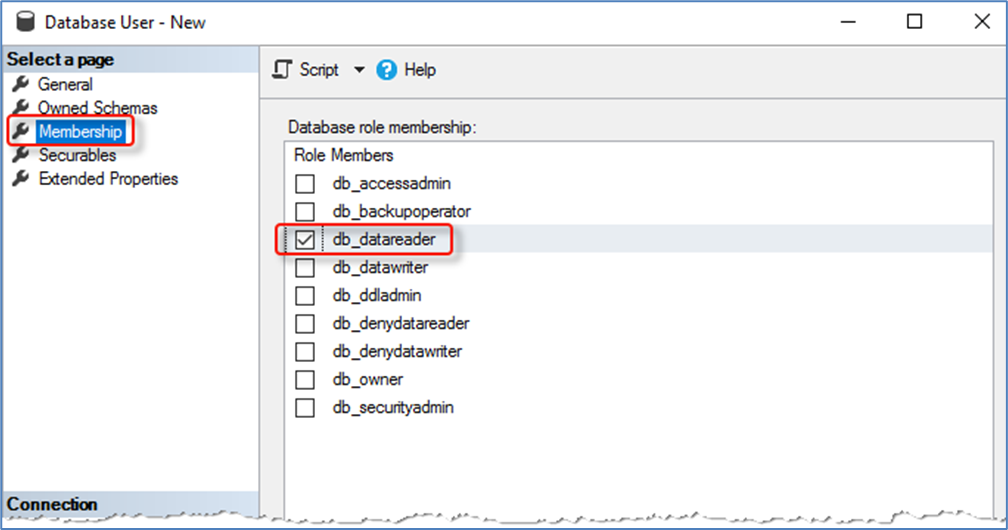

Перейдите в раздел Membership и установите для пользователя роль "db_datareader" (см. рисунок 13).

Рисунок 13 -- Назначение роли

-

Нажмите кнопку ОК.

Шаг 3. Предоставление удаленного сетевого доступа

- Откройте диспетчер конфигурации SQL Server Configuration Manager.

-

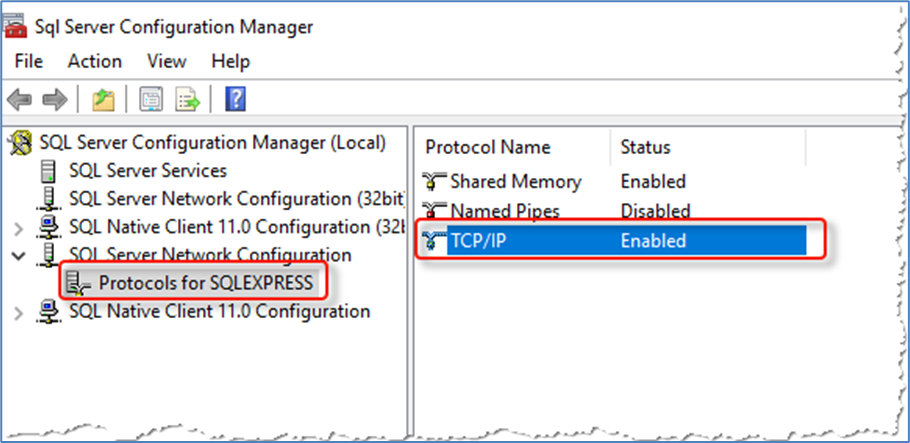

Выберите службу SQL Server Network Configuration → Protocols for SQLEXPRESS (см. рисунок 14).

Рисунок 14 -- Подключение по протоколу TCP/IP

-

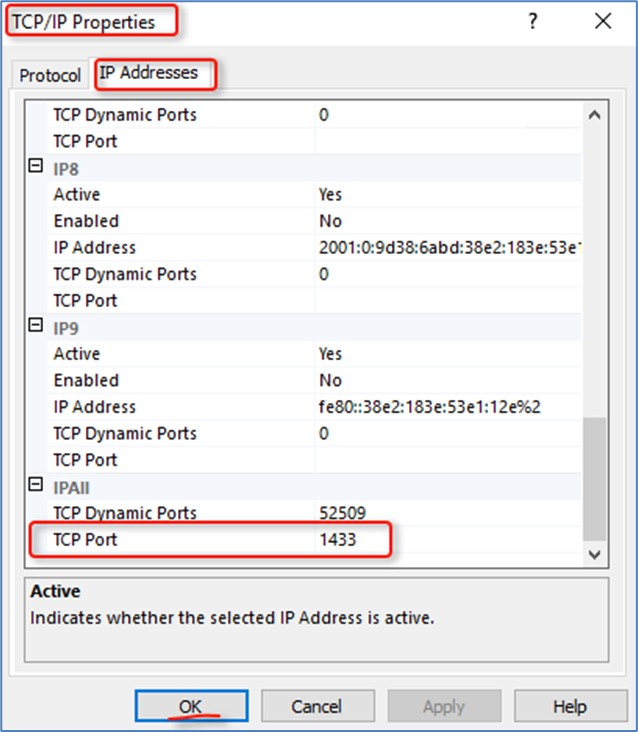

В списке протоколов выберите протокол TCP/IP, вызовите контекстное меню и установите статус "Enabled" . Затем из контекстного меню выберите пункт Properties. Откроется окно "TCP/IP Properties" (см. рисунок 15).

Рисунок 15 -- Пример настройки протокола для удаленного доступа к БД

-

В открывшемся окне перейдите на вкладку IP Adresses и в блоке параметров IPAll укажите TCP порт для данного источника: "1433".

- Нажмите кнопку OK.

-

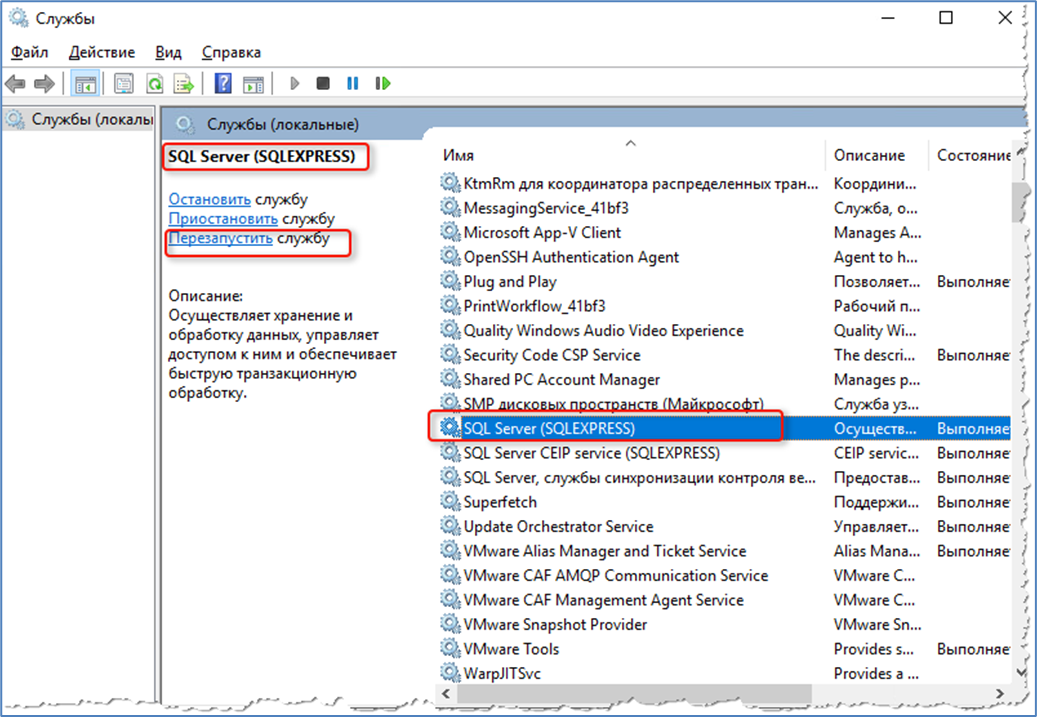

Перезапустите службу MS SQL Server:

-

запустите управление службами (см. рисунок 16);

Рисунок 16 -- Перезапуск службы MS SQL Server

-

выберите службу SQL Server c запущенным экземпляром БД (SQLEXPRESS) и нажмите кнопку Перезапустить службу.

-

Шаг 4. Настройка лог-коллектора и включение источника в платформе

-

Пример файла конфигурации лог-коллектора со стандартным SQL-запросом для KSC:

kav_collector: & kav_collector id: "kav_collector" poll_interval: 5 read_from_last: true connection_string: "Driver={ODBC Driver 17 for SQL Server};Server=<IP-адрес лог-коллектора>;Port=1433;Database=KAV;UID={{.ksclogin}};PWD={{.kscpass}}" sql: > SELECT events.event_id AS event_id, events.nHostId AS host_id, events.severity AS severity, events.group_name AS group_name, event_type, events.event_type_display_name AS event_name, FORMAT(events.rise_time AT TIME ZONE 'UTC', 'yyyy-MM-ddTHH:mm:ss.ffffffzzz') AS event_time, events.descr AS description, events.task_display_name AS task_name, events.task_id AS task_id, events.product_displ_version AS product_version, events.par1, events.par2, events.par3, events.par4, events.par5, events.par6, events.par7, events.par8, events.product_name, hosts_view.strDisplayName AS hostname, dnsdomains.strName AS domain, fqdns.wstrfqdn AS fqdn, CAST(((hosts.nIpAddress / 16777216) & 255) AS varchar(4)) + '.' + CAST(((hosts.nIpAddress / 65536) & 255) AS varchar(4)) + '.' + CAST(((hosts.nIpAddress / 256) & 255) AS varchar(4)) + '.' + CAST(((hosts.nIpAddress) & 255) AS varchar(4)) AS ip_address, hosts_view.nPlatformType AS platform_id, hosts_view.tmLastInfoUpdate AS last_update, hosts_view.nVirusCount AS virus_count FROM KAV.dbo.ev_event AS events JOIN KAV.dbo.Hosts AS hosts ON hosts.nId = events.nHostId JOIN KAV.dbo.v_hosts AS hosts_view ON hosts_view.nId = hosts.nId JOIN KAV.dbo.v_hst_fqdns AS fqdns ON fqdns.nId = hosts.nId RIGHT JOIN KAV.dbo.DnsDomains AS dnsdomains ON dnsdomains.nId = hosts.nDnsDomain WHERE events.event_type IN ( 'FSEE_AKPLUGIN_CRITICAL_PATCHES_AVAILABLE', 'FSEE_AKPLUGIN_PEP_APPLICATION_AUDIT_DENIED', 'GNRL_EV_APP_LAUNCH_TESTED_DENIED', 'GNRL_EV_APPLICATION_LAUNCH_DENIED', 'GNRL_EV_ATTACK_DETECTED', 'GNRL_EV_DEVCTRL_DEV_PLUGGED', 'GNRL_EV_OBJECT_BLOCKED', 'GNRL_EV_OBJECT_CURED', 'GNRL_EV_OBJECT_DELETED', 'GNRL_EV_OBJECT_NOTCURED', 'GNRL_EV_OBJECT_QUARANTINED', 'GNRL_EV_PTOTECTION_LEVEL_CHANGED', 'GNRL_EV_SUSPICIOUS_OBJECT_FOUND', 'GNRL_EV_VIRUS_FOUND', 'GNRL_EV_VIRUS_OUTBREAK', 'KLAUD_EV_ADMGROUP_CHANGED', 'KLAUD_EV_SERVERCONNECT', 'KLNAG_EV_INV_APP_INSTALLED', 'KLNAG_EV_INV_APP_UNINSTALLED', 'KLNAG_EV_INV_CMPTR_APP_INSTALLED', 'KLPRCI_TaskState', 'KLSRV_EVENT_HOSTS_CONFLICT', 'KLSRV_EVENT_HOSTS_NEW_DETECTED', 'KLSRV_HOST_STATUS_CRITICAL', 'KLSRV_HOST_STATUS_WARNING', 'KLSRV_SEAMLESS_UPDATE_REGISTERED', 'KLSRV_UPD_BASES_UPDATED', '000000d1', '000000d3', '000000d4', '000000d5', '000000d6', '000000dd', '000000de', '000000df', '0000012f', '0000014d', '0000014e', '0000014f', '00000192', '00000193', '000000cf' ) AND event_id > ?; bookmark_field: "event_id" log_level: "INFO" format: "json" kav_output_tcp: &kav_output_tcp id: "kav_output_tcp" target_host: "IP-адрес Платформы Радар/или балансера" port: 2604 senders: port: 48002 tcp: - <<: *kav_output_tcp collectors: odbc: - <<: *kav_collector route_kav: &route_kav collector_id: - "kav_collector" sender_id: - "kav_output_tcp" routers: - <<: *route_kav -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Kaspersky-SecurityCenter-db.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника

Kaspersky Security Center. Отправка событий через MariaDB

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Kaspersky-SecurityCenter-db |

| Тип | KSC-db |

| Вендор | Kaspersky |

| Порт | 2604 |

| Протокол | TCP |

Для подключения в качестве источника Kaspersky Security Center, работающего на базе данных MariaDB, выполните следующие действия:

-

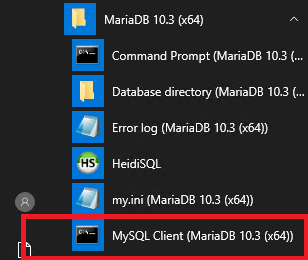

Войдите в CMD MariaDB (см. рисунок 17).

Рисунок 17 -- CMD MariaDB.

-

Создайте пользователя с правами удаленного подключения:

CREATE USER '<имя пользователя>'@'<ip-адрес лог-коллектора>' IDENTIFIED BY '<Пароль Пользователя>'; -

Выдайте права на чтение таблиц в базе Kaspersky Security Center:

GRANT SELECT ON KAV.ev_event TO '<имя пользователя>'@'<ip-адрес лог-коллектора>' IDENTIFIED BY '<Пароль Пользователя>'; GRANT SELECT ON KAV.dnsdomains TO '<имя пользователя>'@'<ip-адрес лог-коллектора>' IDENTIFIED BY '<Пароль Пользователя>'; GRANT SELECT ON KAV.v_hst_fqdns TO '<имя пользователя>'@'<ip-адрес лог-коллектора>' IDENTIFIED BY '<Пароль Пользователя>'; GRANT SELECT ON KAV.hosts TO '<имя пользователя>'@'<ip-адрес лог-коллектора>' IDENTIFIED BY '<Пароль Пользователя>'; GRANT SELECT ON KAV.v_hosts TO '<имя пользователя>'@'<ip-адрес лог-коллектора>' IDENTIFIED BY '<Пароль Пользователя>'; -

Запустите веб-интерфейс Платформы Радар и выполните следующие действия:

- перейдите в раздел Администрирование → Кластер → Узлы и перейдите к настройкам узла, на котором расположен лог-коллектор;

- в разделе Секреты Агента добавьте два секрета:

- для "Имени пользователя" укажите в соответствующих полях "Название секрета" и "Значение секрета";

- для "Пароля пользователя" укажите в соответствующих полях "Название секрета" и "Значение секрета".

-

В конфигурационном файле лог-коллектора укажите данные секретов в формате

{{.User_DB}}- для пользователя и{{.User_DB_pwd}}для пароля, в строкеconnection_string:connection_string: "server=IP-адрес лог-коллектора<>;port=2604;driver={MySQL ODBC 8.0 Unicode Driver};database=kav;user={{.User_DB}};password={{.User_DB_pwd}};"Пример файла конфигурации лог-коллектора со стандартным SQL-запросом для KSC:

kav_collector: &kav_collector id: "kav_collector" poll_interval: 5 read_from_last: true connection_string: "server=IP-адрес лог-коллектора<>;port=2604;driver={MySQL ODBC 8.0 Unicode Driver};database=kav;user={{.User_DB}};password={{.User_DB_pwd}};" sql: > SELECT events.event_id AS event_id, events.nHostId AS host_id, events.severity AS severity, events.group_name AS group_name, event_type, events.event_type_display_name AS event_name, FORMAT(events.rise_time AT TIME ZONE 'UTC', 'yyyy-MM-ddTHH:mm:ss.ffffffzzz') AS event_time, events.descr AS description, events.task_display_name AS task_name, events.task_id AS task_id, events.product_displ_version AS product_version, events.par1, events.par2, events.par3, events.par4, events.par5, events.par6, events.par7, events.par8, events.product_name, hosts_view.strDisplayName AS hostname, dnsdomains.strName AS domain, fqdns.wstrfqdn AS fqdn, CAST(((hosts.nIpAddress / 16777216) & 255) AS varchar(4)) + '.' + CAST(((hosts.nIpAddress / 65536) & 255) AS varchar(4)) + '.' + CAST(((hosts.nIpAddress / 256) & 255) AS varchar(4)) + '.' + CAST(((hosts.nIpAddress) & 255) AS varchar(4)) AS ip_address, hosts_view.nPlatformType AS platform_id, hosts_view.tmLastInfoUpdate AS last_update, hosts_view.nVirusCount AS virus_count FROM KAV.dbo.ev_event AS events JOIN KAV.dbo.Hosts AS hosts ON hosts.nId = events.nHostId JOIN KAV.dbo.v_hosts AS hosts_view ON hosts_view.nId = hosts.nId JOIN KAV.dbo.v_hst_fqdns AS fqdns ON fqdns.nId = hosts.nId RIGHT JOIN KAV.dbo.DnsDomains AS dnsdomains ON dnsdomains.nId = hosts.nDnsDomain WHERE events.event_type IN ( 'FSEE_AKPLUGIN_CRITICAL_PATCHES_AVAILABLE', 'FSEE_AKPLUGIN_PEP_APPLICATION_AUDIT_DENIED', 'GNRL_EV_APP_LAUNCH_TESTED_DENIED', 'GNRL_EV_APPLICATION_LAUNCH_DENIED', 'GNRL_EV_ATTACK_DETECTED', 'GNRL_EV_DEVCTRL_DEV_PLUGGED', 'GNRL_EV_OBJECT_BLOCKED', 'GNRL_EV_OBJECT_CURED', 'GNRL_EV_OBJECT_DELETED', 'GNRL_EV_OBJECT_NOTCURED', 'GNRL_EV_OBJECT_QUARANTINED', 'GNRL_EV_PTOTECTION_LEVEL_CHANGED', 'GNRL_EV_SUSPICIOUS_OBJECT_FOUND', 'GNRL_EV_VIRUS_FOUND', 'GNRL_EV_VIRUS_OUTBREAK', 'KLAUD_EV_ADMGROUP_CHANGED', 'KLAUD_EV_SERVERCONNECT', 'KLNAG_EV_INV_APP_INSTALLED', 'KLNAG_EV_INV_APP_UNINSTALLED', 'KLNAG_EV_INV_CMPTR_APP_INSTALLED', 'KLPRCI_TaskState', 'KLSRV_EVENT_HOSTS_CONFLICT', 'KLSRV_EVENT_HOSTS_NEW_DETECTED', 'KLSRV_HOST_STATUS_CRITICAL', 'KLSRV_HOST_STATUS_WARNING', 'KLSRV_SEAMLESS_UPDATE_REGISTERED', 'KLSRV_UPD_BASES_UPDATED', '000000d1', '000000d3', '000000d4', '000000d5', '000000d6', '000000dd', '000000de', '000000df', '0000012f', '0000014d', '0000014e', '0000014f', '00000192', '00000193', '000000cf' ) AND event_id > ?; bookmark_field: "event_id" log_level: "INFO" format: "json" kav_output_tcp: &kav_output_tcp id: "kav_output_tcp" target_host: "IP-адрес Платформы Радар/или балансера" port: 2604 senders: port: 48002 tcp: - <<: *kav_output_tcp collectors: odbc: - <<: *kav_collector route_kav: &route_kav collector_id: - "kav_collector" sender_id: - "kav_output_tcp" routers: - <<: *route_kav -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Kaspersky-SecurityCenter-db.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Microsoft Windows AppLocker

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Windows-AppLocker |

| Тип | AppLocker |

| Вендор | Microsoft |

| Порт | 1528 |

| Протокол | TCP |

Примечание: лог-коллектор должен быть установлен на том же сервере, где и Microsoft Windows AppLocker.

Для настройки источника выполните следующие действия:

- Включите службы Application Management и Application Identity.

-

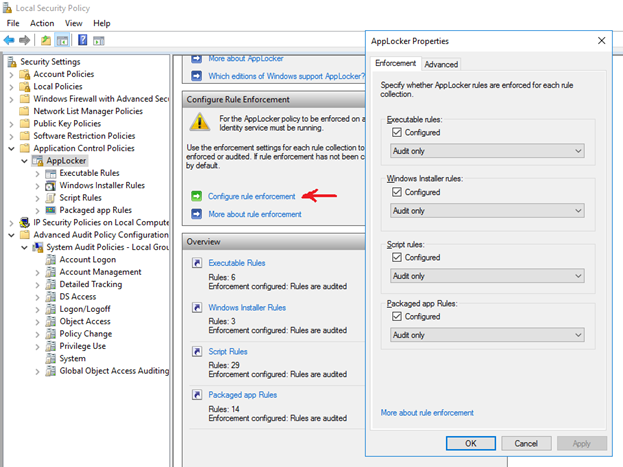

Откройте локальные политики безопасности (

secpol.msc) и перейдите в раздел Application Control Policies → AppLocker → Configure rule enforcement (рисунок 18).

Рисунок 18 -- Local Security Policy. Configure rule enforcement

-

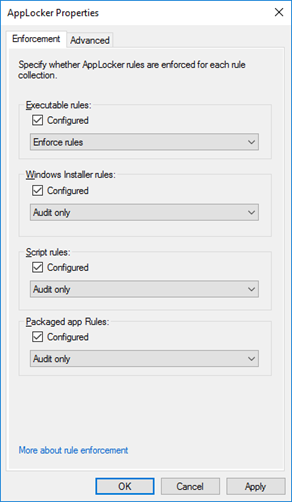

Откроется окно "AppLocker Properties" (см. рисунок 19).

Рисунок 19 -- Окно "AppLocker Properties"

-

Выполните в окне следующие действия:

- в поле Executable rules установите флаг "Configured" и из выпадающего списка выберите значение "Enforce rules";

- в полях Windows installer rules, Script rules, Packaged app Rules установите флаг "Configured" и из выпадающего списка выберите значение "Audit only";

- нажмите кнопку OK. Будут созданны соответствующие наборы правил.

-

Наполните созданные наборы правил Executable rules, Windows installer rules, Script rules, Packaged app Rules одним из следующих способом:

- автоматически;

- вручную.

-

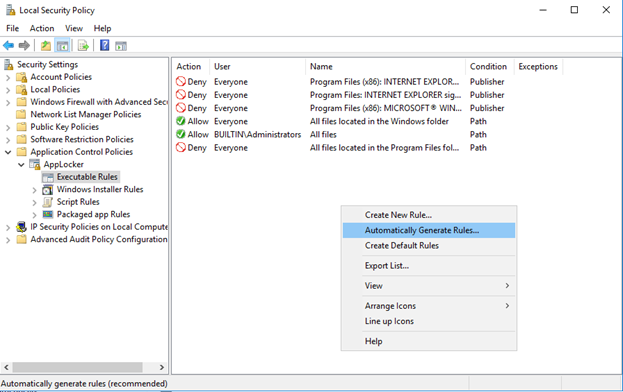

Способ 1. Автоматически:

-

В разделе Application Control Policies → AppLocker выберите необходимый набор правил, вызовите контекстное меню и выберите пункт Automatically Generate Rules... (см. рисунок 20).

Рисунок 20 -- Выбор способа генерации правил

-

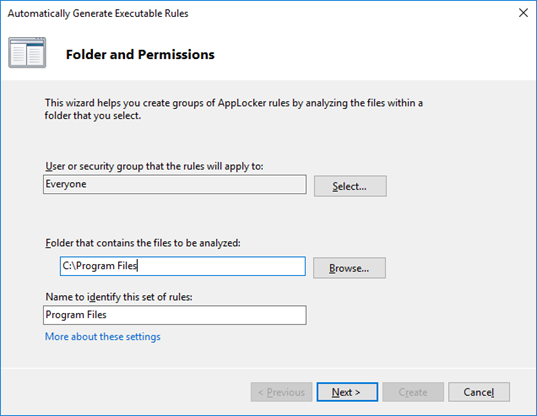

На первом шаге укажите пользователя или группу пользователей, на кого будет применяться правило и путь к файлам для анализа (см. рисунок 21).

Рисунок 21 -- Автоматическая генерация правил. Шаг 1

Нажмите кнопку Next.

-

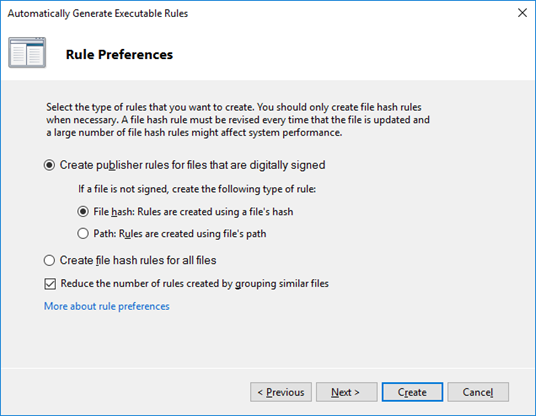

На втором шаге укажите, как будут анализироваться файлы: по сертификату, по хэшу или по пути (см. рисунок 22).

Рисунок 22 -- Автоматическая генерация правил. Шаг 2

Нажмите кнопку Next.

-

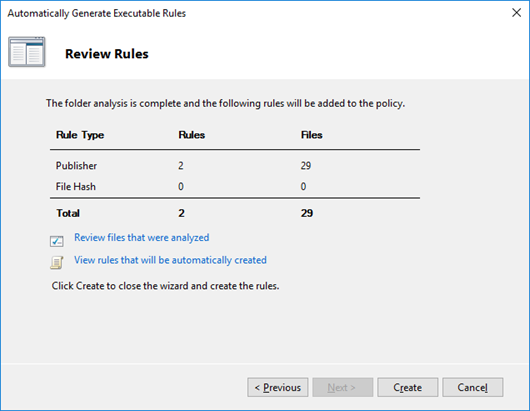

Проверьте информацию указанную в правиле и нажмите кнопку Create (см. рисунок 23).

Рисунок 23 -- Автоматическая генерация правил. Шаг 3

Правило будет создано.

-

Повторите действия для каждого набора правил Executable rules, Windows installer rules, Script rules, Packaged app Rules.

-

-

Способ 2. Вручную:

-

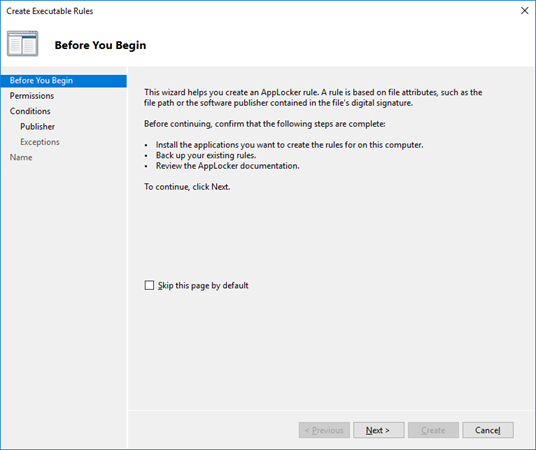

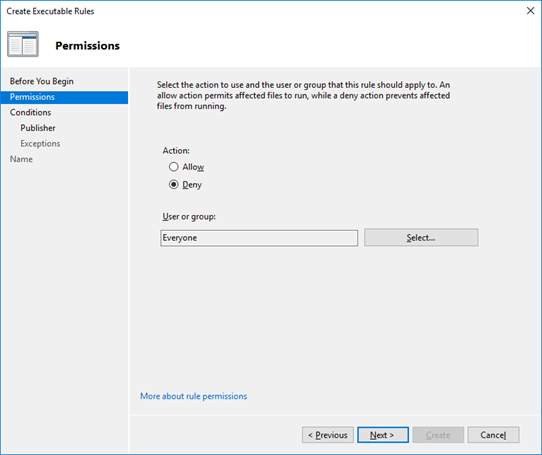

В разделе Application Control Policies → AppLocker выберите необходимый набор правил, вызовите контекстное меню и выберите пункт New Rule (см. рисунок 20). Отроется окно "Create Rules" (см. рисунок 24).

Рисунок 24 -- Ручная генерация правил. Шаг 1

Ознакомьтесь с информацией в окне и нажмите кнопку Next.

-

На втором шаге выберите действие (разрешить или запретить запуск) и пользователя (группу пользователей), на кого применится правило (см. рисунок 25).

Рисунок 25 -- Ручная генерация правил. Шаг 2

Нажмите кнопку Next.

-

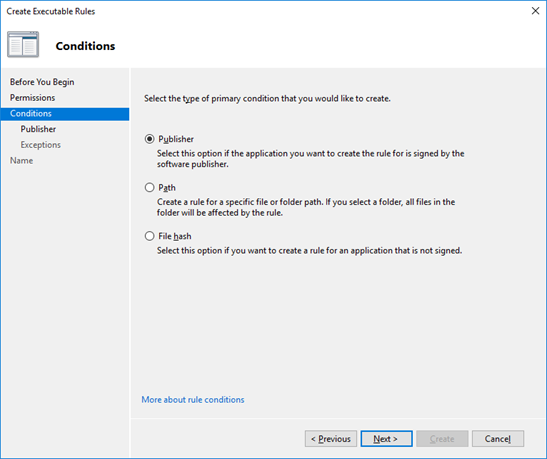

На третьем шаге выберите тип проверки файла: по сертификату, либо по пути, либо по хэшу (рисунок 26).

Рисунок 26 -- Ручная генерация правил. Шаг 3

Нажмите кнопку Next.

-

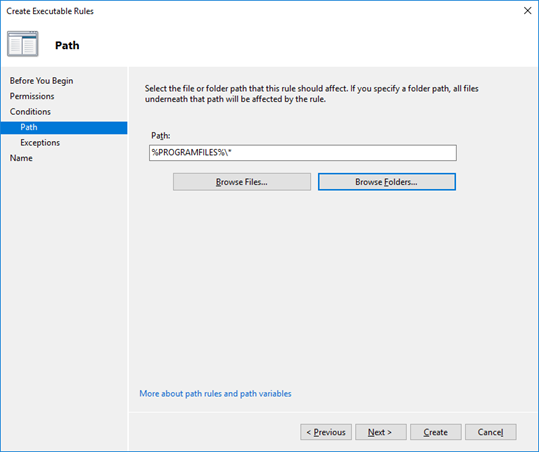

На четвертом шаге в зависимости от выбранного типа проверки файлов добавьте соответствующее условие (путь, либо хэш, либо сертификат) (см. рисунок 27).

Рисунок 27 -- Ручная генерация правил. Шаг 4

Нажмите кнопку Next.

-

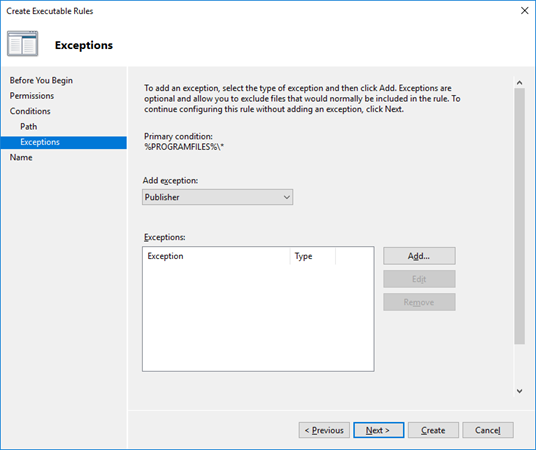

На пятом шаге при необходимости добавьте исключения из правила (см. рисунок 28).

Рисунок 28 -- Ручная генерация правил. Шаг 5

Нажмите кнопку Next.

-

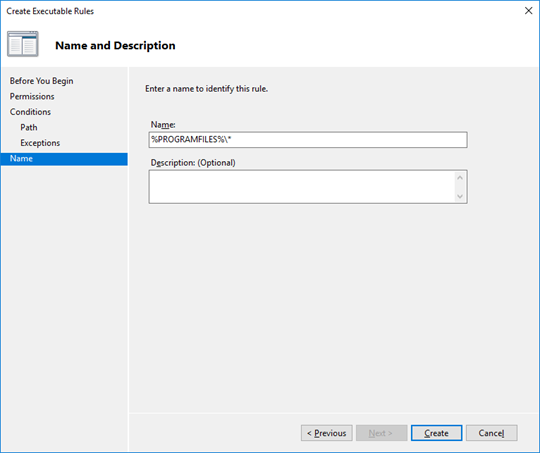

На шестом шаге укажите наименование правила и нажмите кнопку Create (см. рисунок 29).

Рисунок 29 -- Ручная генерация правил. Шаг 6

Правило будет создано.

-

Повторите действия для каждого набора правил Executable rules, Windows installer rules, Script rules, Packaged app Rules.

-

-

Примените политику, выполнив следующую команду в консоли:

gpupdate /force -

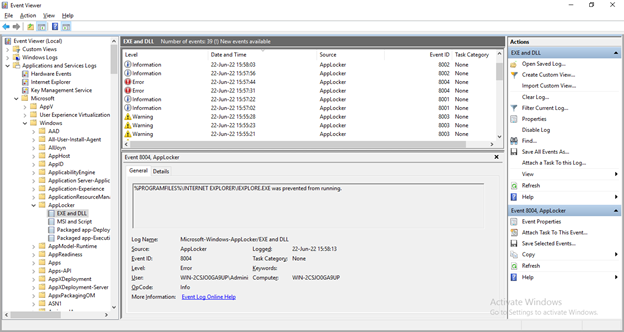

Проверить наличие событий в разделе AppLocker: EventViewer.msc → Application and Service Log → Microsoft → Windows → AppLocker (см. рисунок 30).

Рисунок 30 -- Проверка наличия событий

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:windows_applocker: & windows_applocker id: "windows_applocker" channel: ["Security", "System", "Windows PowerShell", "Microsoft-Windows-AppLocker/EXE and DLL", "Microsoft-Windows-AppLocker/MSI and Script"] query: "*" file: "" batch_size: 31 timeout: 3 poll_interval: 1 read_from_last: true resolve_sid: false log_level: "INFO" format: "json" tcp_output_windows_applocker: & tcp_output_windows_applocker id: "tcp_output_windows_applocker" target_host: "<ip адрес Платформы Радар/или балансера>" port: 1528 log_level: "INFO" collectors: event_log: - <<: *windows_applocker senders: port: 48002 tcp: - <<: *tcp_output_windows_applocker route_windows_applocker: &route_windows_applocker collector_id: - "windows_applocker" sender_id: - "tcp_output_windows_applocker" routers: - <<: *route_windows_applocker -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Microsoft-Windows-AppLocker.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Microsoft Windows Defender

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Windows-Defender |

| Тип | Defender |

| Вендор | Microsoft |

| Порт | 1511 |

| Протокол | TCP |

Примечание: события от источника включены по умолчанию и записываются в журнал Windows по пути Microsoft-Windows-Windows Defender/Operational. Лог-коллектор должен быть установлен на том же сервере, где и Microsoft Windows Defender.

Для настройки источника выполните следующие действия:

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:windows_defender: & windows_defender id: "windows_defender" channel: ['Microsoft-Windows-Windows Defender/Operational'] query: "*" file: "" batch_size: 31 timeout: 3 poll_interval: 1 read_from_last: true resolve_sid: false log_level: "INFO" format: "json" tcp_output_windows_defender: & tcp_output_windows_defender id: "tcp_output_windows_defender" target_host: "<ip адрес Платформы Радар/или балансера>" port: 1511 log_level: "INFO" collectors: event_log: - <<: *windows_defender senders: port: 48002 tcp: - <<: *tcp_output_windows_defender route_windows_defender: &route_windows_defender collector_id: - "windows_defender" sender_id: - "tcp_output_windows_defender" routers: - <<: *route_windows_defender -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Microsoft-Windows-Defender.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Microsoft Windows Firewall

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Windows-Firewall |

| Тип | Firewall |

| Вендор | Microsoft |

| Порт | 1512 |

| Протокол | TCP |

Примечание: лог-коллектор должен быть установлен на том же сервере, где и Microsoft Windows Firewall.

Для настройки источника выполните следующие действия:

- Запустите консоль Powershell от имени администратора.

-

Включите журналирование для Windows Firewall (для каждого профиля, журналирование включается отдельно):

Set-NetFireWallProfile -Profile Domain -LogBlocked True -LogAllowed True -LogMaxSize 4096 -LogFileName "$env:systemroot\system32\LogFiles\Firewall\pfirewall.log" Set-NetFireWallProfile -Profile Public -LogBlocked True -LogAllowed True -LogMaxSize 4096 -LogFileName "$env:systemroot\system32\LogFiles\Firewall\pfirewall.log" Set-NetFireWallProfile -Profile Private -LogBlocked True -LogAllowed True -LogMaxSize 4096 -LogFileName "$env:systemroot\system32\LogFiles\Firewall\pfirewall.log" -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:windows_firewall: &windows_firewall id: "windows_firewall" poll_interval: 1 files: ["C:\\Windows\\System32\\LogFiles\\Firewall\\pfirewall.log"] using_regexp: false regexp_starting_dir: "." regexp_expression: "^.*_log$" dir_check_interval: 5 read_from_last: true enable_watcher: true format: "json" encoding: change_to_utf8: false original_encoding: "cp1251" tcp_output_windows_firewall: & tcp_output_windows_firewall id: "tcp_output_windows_firewall" target_host: "<ip адрес Платформы Радар/или балансера>" port: 1512 log_level: "INFO" collectors: log_level: "INFO" files: - <<: *windows_firewall senders: port: 48002 tcp: - <<: *tcp_output_windows_firewall route_windows_firewall: &route_windows_firewall collector_id: - "windows_firewall" sender_id: - "tcp_output_windows_firewall" routers: - <<: *route_windows_firewall -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Microsoft-Windows-Firewall.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.