Windows

Платформа Радар поддерживает сбор событий со следующих версий Windows:

- версии для персональных компьютеров:

- Windows XP;

- Windows 7;

- Windows 8, 8.1;

- Windows 10;

- Windows 11.

- серверные версии:

- Windows Server 2008;

- Windows Server 2012;

- Windows Server 2016;

- Windows Server 2019;

- Windows Server 2022.

Для журналирования событий используются следующие сервисы:

- Windows Eventlog - журнал событий Windows 7 и последующих версий;

- Windows XP Eventlog - журнал событий Windows XP;

- Windows Event Collector (WEC) - cервер, который на основании создаваемых подписок на события получает события от источников и обеспечивает их локальное хранение.

Настройка источника Windows Eventlog

Характеристики источника Windows Eventlog в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Windows-Eventlog |

| Тип | Eventlog |

| Вендор | Microsoft |

| Порт | 1514 |

| Протокол | TCP |

Характеристики источника Windows XP Eventlog в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Windows-XP |

| Тип | XP |

| Вендор | Microsoft |

| Порт | 1523 |

| Протокол | TCP |

Настройка источника включает в себя следующие процессы:

- Создание учетной записи для сбора событий.

- Предоставление пользователю прав доступа к журналу событий.

- Настройка расширенных политик аудита.

- Настройка лог-коллектора.

- Включение источника на платформе.

Создание учетной записи для сбора событий

Создание учетной записи для сбора событий имеет следующие особенности:

- если источник находится в домене, то на контроллере домена необходимо создать учетную запись и предоставить ей права доступа к журналу событий;

- если источник не находится в домене, то необходимо создать локальную учетную запись с аналогичным набором прав.

Для создания учетной записи выполните следующие действия:

- В панели управления Windows откройте консоль Управление компьютером.

- Перейдите в раздел: Служебные программы → Local Users and Groups (Локальные пользователи и группы) → Users (Пользователи).

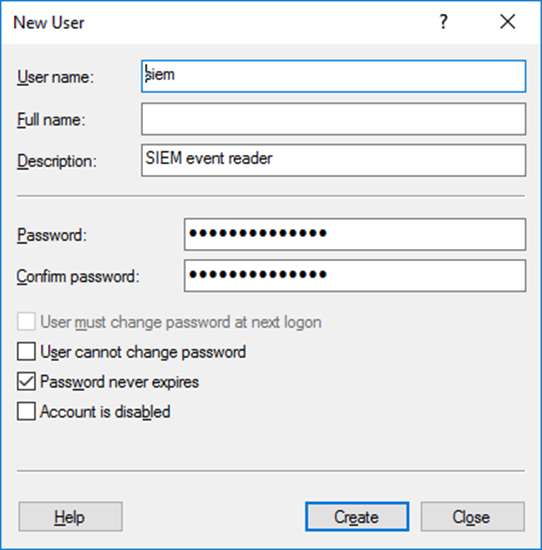

- Вызовите контекстное меню и выберите пункт New User (Новый пользователь). Откроется окно "New User (Новый пользователь)" (см. рисунок 1).

Рисунок 1 -- Окно "New User (Новый пользователь)"

- Укажите следующие данные:

- в поле Name укажите имя нового пользователя;

- в полях Password и Confirm Password укажите пароль;

- если вы не хотите чтобы пользователь мог изменить пароль, то установите соответствующий флаг;

- для включения неограниченного срока действия пароля установите соответствующий флаг

- Нажмите кнопку Создать. Откроется страница с отчетом.

Предоставление пользователю прав доступа к журналу событий

Для предоставления пользователю прав доступа к журналу событий, его необходимо добавить в группу Event Log Readers.

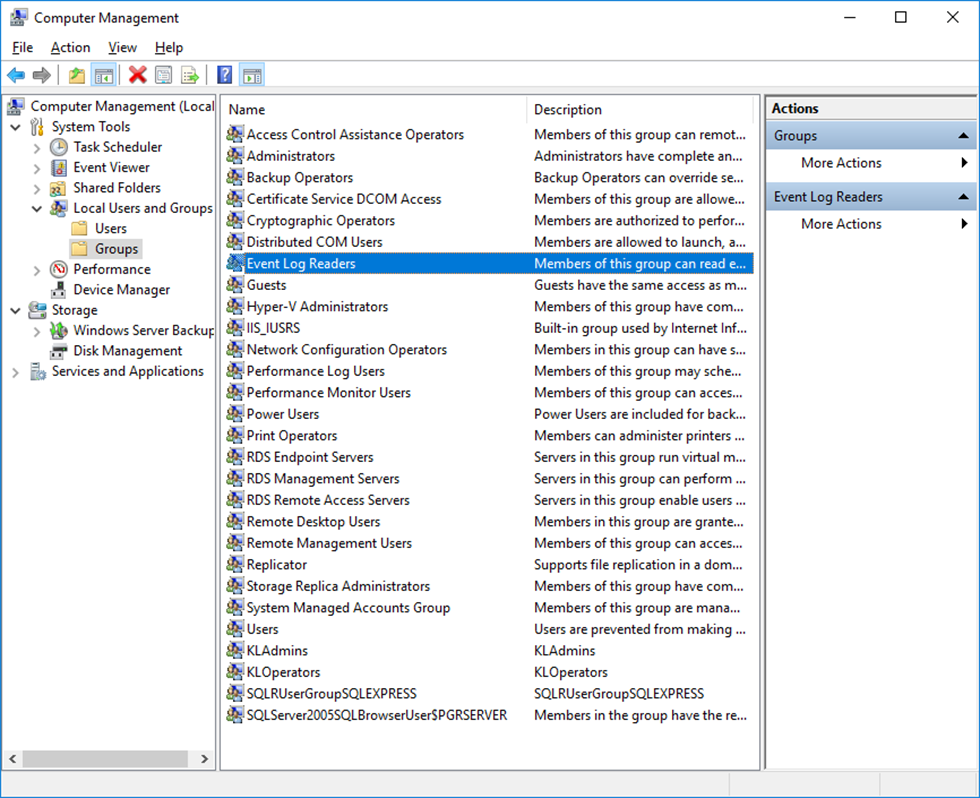

Для добавления пользователя в группу Event Log Readers (с правом доступа к журналам событий) необходимо выполнить следующие действия:

-

В консоли Computer Management (Управление компьютером) открыть раздел:

System Tools (Служебные программы) → Local Users and Groups (Локальные пользователи и группы) → Groups (Группы)

-

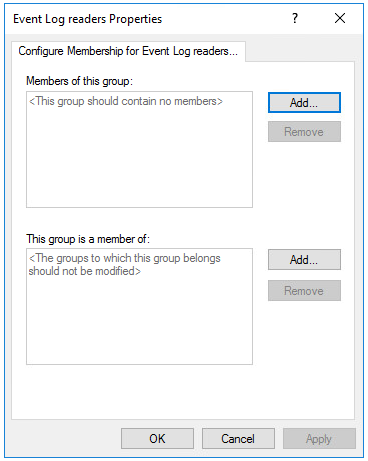

Выбрать в списке группу Event Log Readers (Читатели журнала событий) (см. рисунок 2).

Рисунок 2 -- Выбор группы Event Log Readers для включения учетной записи.

-

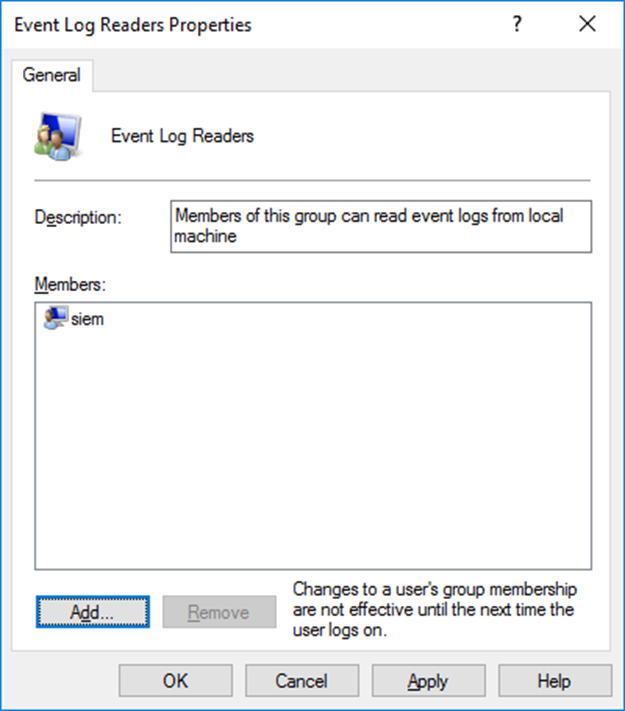

Открыть правой кнопкой мыши контекстное меню группы Event Log Readers (Читатели журнала событий) и выбрать пункт Add To Group (Добавить в группу). Откроется окно Event Log Readers Properties (Свойства: Читатели журнала событий) (см. рисунок 4).

- Для добавления пользователя в группу:

- Нажать кнопку Add (Добавить).

- В открывшемся окне Select Users (Выбор: Пользователи) выбрать в списке пользователя, созданного ранее, и добавить его в группу, нажав кнопку ОК.

-

Для сохранения введенных настроек в окне Event Log Readers Properties (Свойства: Читатели журнала событий) нажать кнопку OK (см. рисунок 3).

Рисунок 3 -- Добавление пользователя в группу Event Log Readers.

Внесенные изменения вступают в действие при следующем входе нового пользователя в систему.

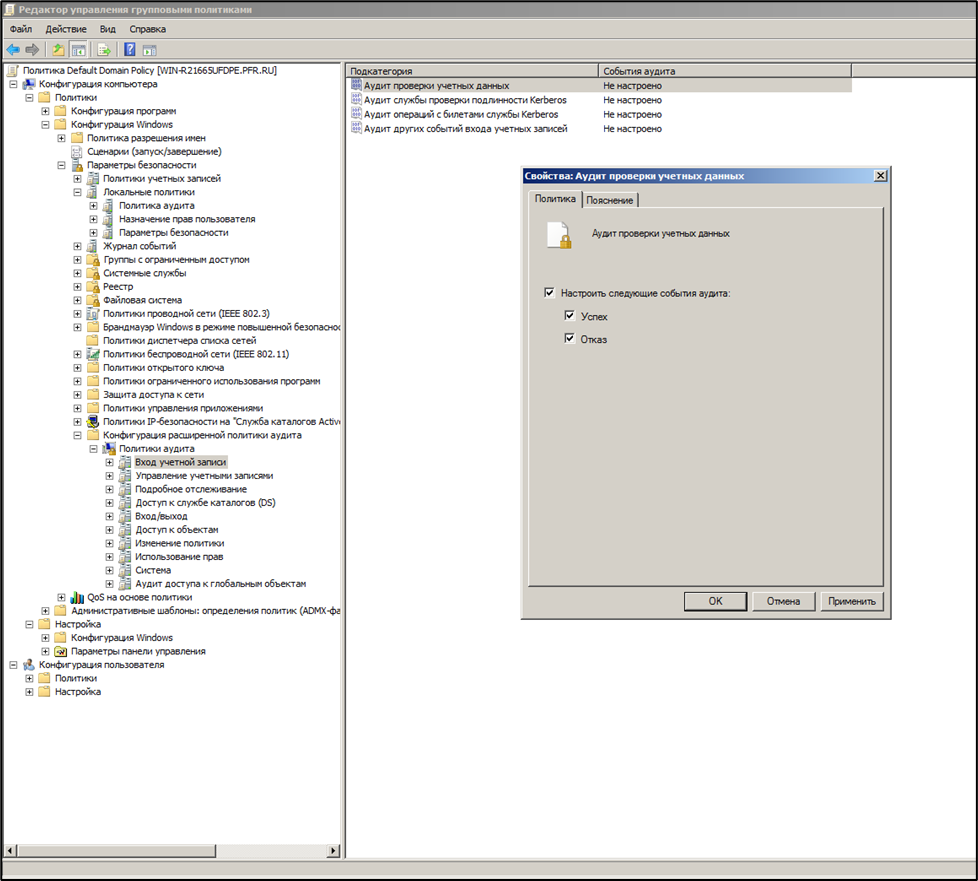

Настройка расширенных политик аудита Windows

Для настройки политик аудита на контроллерах домена используются групповые политики домена.

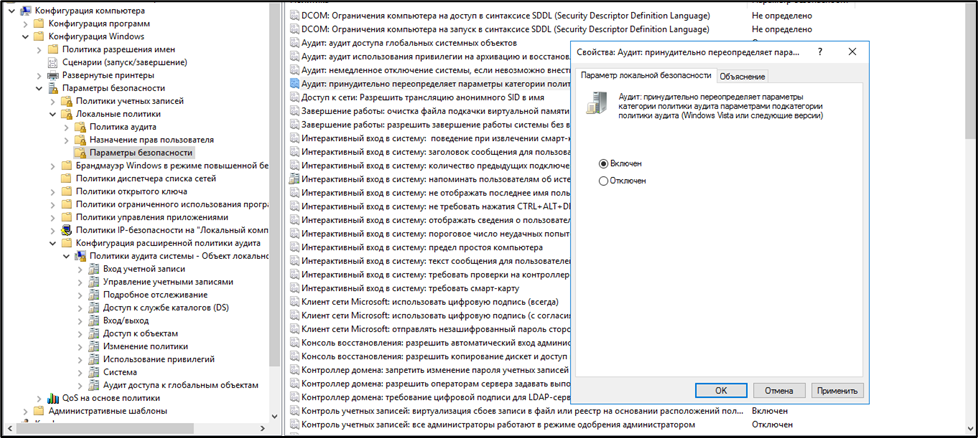

В групповой политике, применяемой для контроллеров домена, включите политику использования расширенной конфигурации политики аудита «Audit: Force audit policy subcategory settings (Windows Vista or later) (Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Visa или следующие версии))».

Данную политику необходимо включить в разделе «Computer Configuration (Конфигурация компьютера)» → «Windows Settings (Конфигурация Windows)» → «Security Settings (Параметры безопасности)» → «Local Policies (Локальные политики)» → «Security Options (Параметры безопасности)» (см. рисунок 4).

Рисунок 4 -- Добавление Audit: Force audit policy subcategory settings

Для активации аудита для контроллеров домена необходимо настроить групповую политику, которая распространяется на контейнер содержащий DC (Контроллеры домена), в соответствии с таблицей 1. (см. рисунок 5).

Рисунок 5 -- Изменение политик аудита.

Таблица 1 -- Политики аудита ОС Windows 2008/2012

| Политика аудита | Тип событий |

|---|---|

| Аудит проверки учетных данных (Account Logon→Audit Credential Validation) | Успех и Отказ |

| Аудит службы проверки подлинности Kerberos (Account Logon→Audit Kerberos Authentication Service) | Успех и Отказ |

| Аудит операций с билетами службы Kerberos (Account Logon→Audit Kerberos Service Ticket Operations) | Успех и Отказ |

| Аудит других событий входа учетных записей (Account Logon→Audit Other Account Logon Events) | Успех и Отказ |

| Аудит управления группами приложений(Account Management→Audit Application Group Management) | Успех и Отказ |

| Аудит управления учетными записями компьютеров (Account Management→Audit Computer Account Management) | Успех и Отказ |

| Аудит управления группами распространения (Account Management→Audit Distribution Group Management) | Успех и Отказ |

| Аудит других событий управления учетными записями (Account Management→Audit Other Account Management Events) | Успех и Отказ |

| Аудит управления группами безопасности (Account Management→Audit Security Group Management) | Успех и Отказ |

| Аудит управления учетными записями (Account Management→Audit User Account Management) | Успех и Отказ |

| Аудит активности DPAPI(Detailed Tracking→Audit DPAPI Activity) | Не фиксируются |

| Аудит создания процессов (Detailed Tracking→Audit Process Creation) | Успех и Отказ |

| Аудит завершения процессов (Detailed Tracking→Audit Process Termination) | Успех и Отказ |

| Аудит событий RPC (Detailed Tracking→Audit RPC Events) | Не фиксируются |

| Аудит подробной репликации службы каталогов (DS Access→Audit Detailed Directory Service Replication) | Не фиксируются |

| Аудит доступа к службе каталогов (DS Access→Audit Directory Service Access) | Успех и Отказ |

| Аудит изменения службы каталогов (DS Access→Audit Directory Service Changes) | Успех и Отказ |

| Аудит репликации службы каталогов (DS Access→Audit Directory Service Replication) | Не фиксируются |

| Аудит блокировки учетных записей (Logon/Logoff→Audit Account Lockout) | Успех и Отказ |

| Аудит расширенного режима IPsec (Logon/Logoff→Audit IPsec Extended Mode) | Не фиксируются |

| Аудит основного режима IPsec (Logon/Logoff→Audit IPsec Main Mode) | Не фиксируются |

| Аудит быстрого режима IPsec (Logon/Logoff→Audit IPsec Quick Mode) | Не фиксируются |

| Аудит выхода из системы (Logon/Logoff→Audit Logoff) | Успех |

| Аудит входа в систему (Logon/Logoff→Audit Logon) | Успех и Отказ |

| Аудит сервера политики сети (Logon/Logoff→Audit Network Policy Server) | Не фиксируются |

| Аудит других событий входа/выхода (Logon/Logoff→Audit Other Logon/Logoff Events) | Успех и Отказ |

| Аудит специального входа (Logon/Logoff→Audit Special Logon) | Успех и Отказ |

| Аудит событий, создаваемых приложениями(Object Access→ Audit Application Generated) | Не фиксируются |

| Аудит сведений об общем файловом ресурсе (Object Access→ Audit Detailed File Share) | Не фиксируются |

| Аудит общего файлового ресурса (Object Access→ Audit File Share) | Успех и Отказ |

| Аудит файловой системы (Object Access→ Audit File System) | Успех и Отказ |

| Аудит подключения фильтрации (Object Access→ Audit Filtering Platform Connection) | Не фиксируются |

| Аудит отбрасывания пакетов фильтрации (Object Access→ Audit Filtering Platform Packet Drop) | Не фиксируются |

| Аудит работы с дискрипторами(Object Access→ Audit Handle Manipulation) | Не фиксируются |

| Аудит объектов ядра (Object Access→ Audit Kernel Object) | Не фиксируются |

| Аудит других событий доступа к объектам(Object Access→ Audit Other Object Access Events) | Не фиксируются |

| Аудит реестра (Object Access → Audit Registry) | Успех и Отказ |

| Аудит диспетчера учетных записей безопасности (Object Access → Audit SAM) | Не фиксируются |

| Аудит изменения политики аудита (Policy Change→ Audit Policy Change) | Успех и отказ |

| Аудит изменения политики проверки подлинности (Policy Change→Audit Audit Authorization Policy Change) | Успех и Отказ |

| Аудит изменения политики авторизации (Policy Change→Audit Authorization Policy Change) | Успех и Отказ |

| Аудит изменения политики фильтрации (Policy Change→Audit Filtering Platform Policy Change) | Не фиксируются |

| Аудит изменения политики на уровне правил MPSSVC (Policy Change→Audit MPSSVC Rule-Level Policy Change) | Успех и Отказ |

| Аудит других событий изменения политики (Policy Change→Audit Other Policy Change Events) | Успех и Отказ |

| Аудит использования привилегий, затрагивающих конфиденциальные данные (Privilege Use→Audit Sensitive Privilege Use) | Успех и Отказ |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные (Privilege Use→Audit Non-Sensitive Privilege Use) | Успех и Отказ |

| Аудит драйвера IPsec (System→Audit IPsec Driver) | Не фиксируются |

| Аудит других системных событий (System→Audit Other System Events) | Не фиксируются |

| Аудит изменения состояния безопасности (System→Audit Security State Change) | Успех и Отказ |

| Аудит расширения системы безопасности (System→Audit Security System Extension) | Успех и Отказ |

| Аудит целостности системы (System→Audit System Integrity) | Успех и Отказ |

Настройка лог-коллектора

Примечание: Пример конфигурационного файла с настройкой данного источника представлен по ссылке. Более подробная информация о настройках лог-коллектора представлена в разделе Руководство по настройке лог-коллектора.

Настройте компонент сбора событий input

В конфигурационный файл лог-коллектора config.yaml добавьте для компонента Eventlog укажите основные параметры:

channel: ['Security', 'System']

Где, 'Security, 'System' - название журналов, которые нужно собирать.

В блоке remote укажите следующую информацию.

enabled: true (включение удаленного сбора)

user: <"username в открытом или зашифрованном виде"> (имя пользователя с правами на чтение журнала событий)

password: <"password в открытом или зашифрованном виде"> (пароль пользователя)

domain: <"домен пользователя"> (если машина не в домене - ".")

remote_servers: [<"ip-адрес удаленного узла">] (адрес/список адресов серверов для сбора событий)

auth_method: <"метод авторизации"> (доступные значения: Negotiate, Kerberos, NTLM)

Настройте компонент отправки событий output. В качестве компонента отправки событий для данного источника предусмотрено использование отправки по протоколу TCP.

Укажите параметры для подключения к Платформе Радар:

target_host: <"ip адрес платформы">

port: <port>

Где:

- <"ip адрес платформы"> - IP-адрес по которому выполняется доступ в веб-интерфейс Платформы Радар.

- port - стандартный порт для соответствующего источника.

Включите компоненты сбора collectors:

collectors:

event_log:

- <<: *<"id компонента сбора"> (ID компонента сбора, который указывали при объявлении компонента сбора)

и отправки senders:

senders:

tcp:

- <<: *<"id компонента отправки"> (ID компонента отправки, который указывали при объявлении компонента отправки)

Настройте маршрутизацию событий и маршрут:

route_1: &route_1

collector_id:

- <"id компонента сбора">

sender_id:

- <"id компонента отправки">

routers:

- <<: *<название маршрута> (например - <<: *route_1)

Включение источника на платформе

Перейдите в веб-интерфейс платформы и выполните следующие действия:

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Microsoft-Windows-Eventlog или Microsoft-Windows-XP.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Настройка источника WEC

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Windows-WEC |

| Тип | WEC |

| Вендор | Microsoft |

| Порт | 1524 |

| Протокол | TCP |

В зависимости от конфигурации сети настройка источника выполняется одним из следующих способов:

Настройка WEC вне домена

Настройка пересылки событий, инициированной сборщиком

Перед настройкой необходимо:

- разрешить между источником и сборщиком сетевое взаимодействие по портам 5985/TCP и 5986/TCP;

-

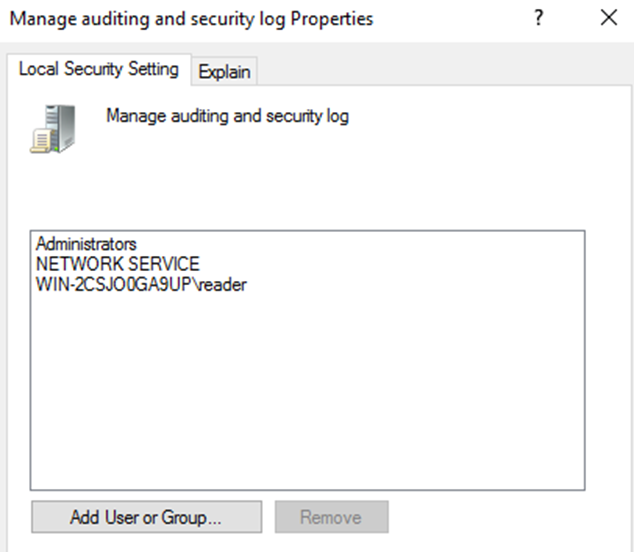

на источнике добавить «Network Service» и используемого пользователя в «Local Computer Policy/Computer Configuration/Windows Settings/Security Settings/Local Policy/User Rights Assignment/Manage auditing and security log»;

-

выключить на источнике и сборщике проверку подлинности NTLM в «Local Computer Policy/Computer Configuration/Windows Settings/Security Settings/Local Policy/Security Option»(опционально);

- на источнике добавить «Network Service» и используемого пользователя в группу «Event Log Readers»;

- установить последние обновления для операционной системы и перезагрузить (исправляют известные проблемы с WinRM и .Net).

Настройка источника событий

-

Открыть командную строку c правами администратора системы и в ней последовательно выполнить следующие команды:

winrm qc –q wecutil qc /q winrm set winrm/config/client @{TrustedHosts="ip_адрес_сборщика"} -

Создать учетную запись и добавить ее в группу «Читатели журнала событий».

Настройка сборщика событий

-

Открыть командную строку c правами администратора системы и в ней последовательно выполнить следующие команды:

winrm qc –q wecutil qc /q winrm set winrm/config/client @{TrustedHosts="ip_адрес_источника"} -

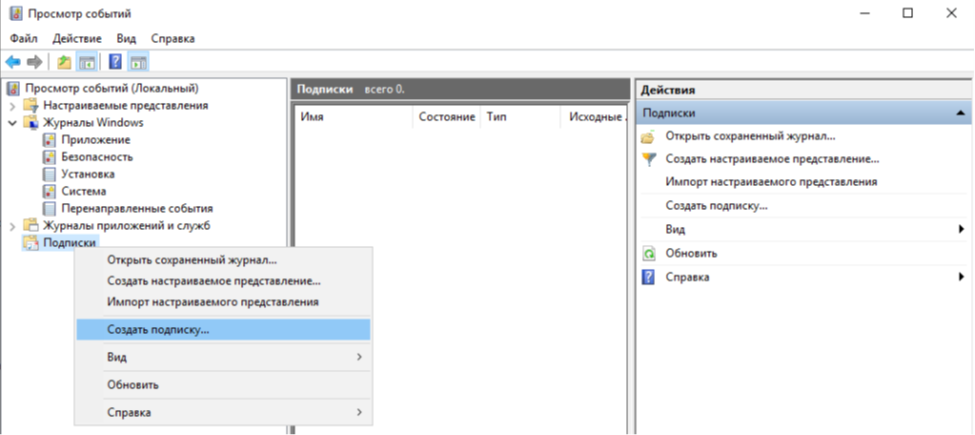

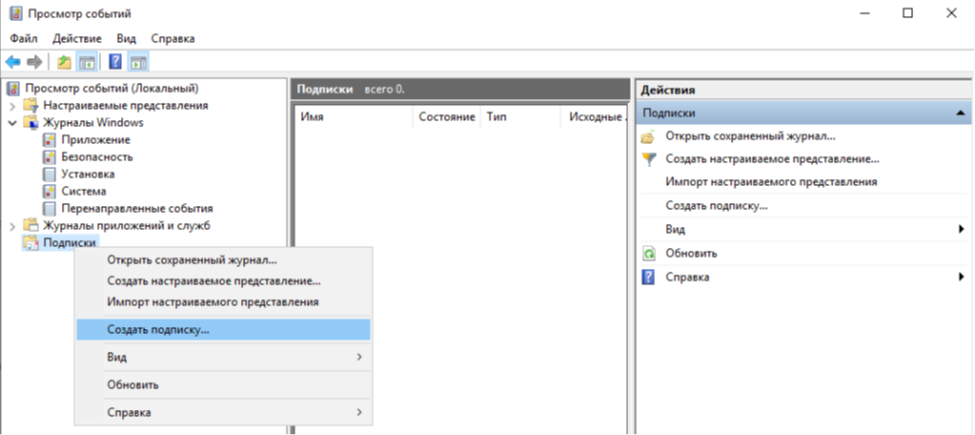

Зайти в «Просмотр событий» и создать подписку:

-

Нажать правой кнопкой по пункту «Подписки» и выбрать «Создать подписку».

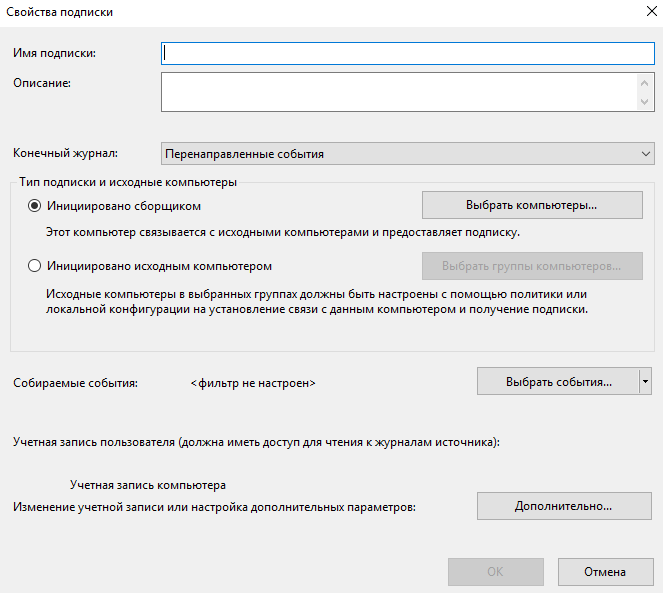

-

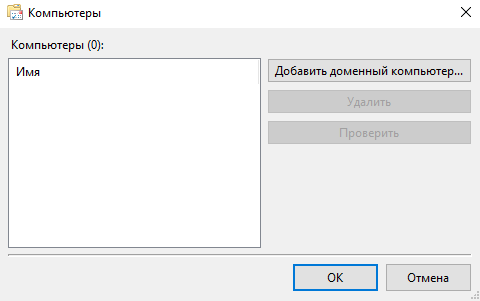

В открывшемся окне ввести имя подписки, выбрать конечный журнал для получаемых событий и тип подписки «Инициировано сборщиком» и нажать «Выбрать компьютеры».

-

Нажать «Добавить доменный компьютер».

-

Ввести IP-адрес или DNS-имя источника и нажать «ОК».

-

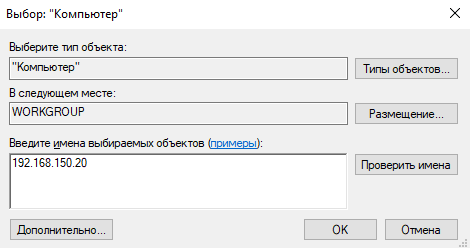

Нажать «Выбрать события», настроить фильтр для запроса необходимых событий и нажать «ОК».

-

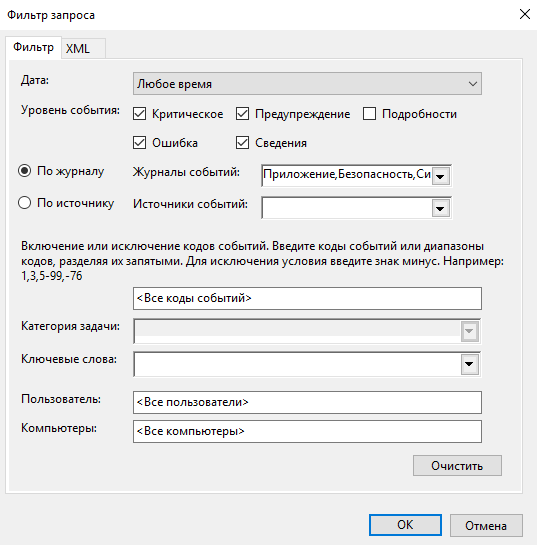

Нажать «Дополнительно» и выбрать «Определенный пользователь», остальные параметры оставить по умолчанию.

- Нажать «Пользователь и пароль», внести учетные данные пользователя, созданного на сервере-источнике событий, и затем сохранить изменения.

- Нажать «Пользователь и пароль», внести учетные данные пользователя, созданного на сервере-источнике событий, и затем сохранить изменения.

-

-

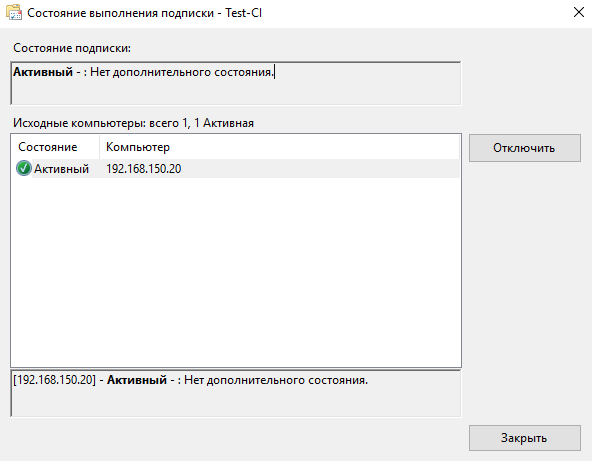

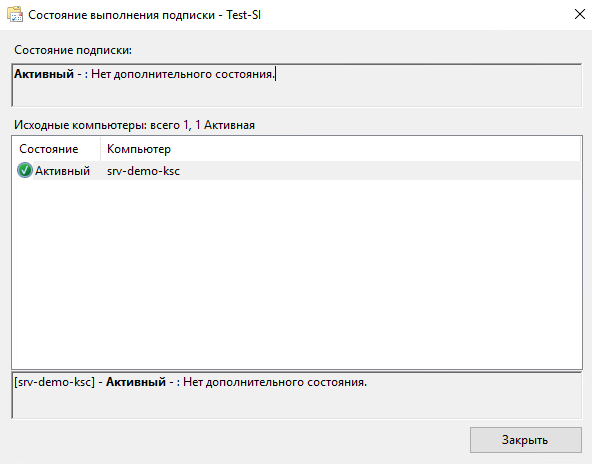

После создания подписки проверить её статус, нажав по ней правой кнопкой и выбрав «Состояние выполнения».

-

Проверить поступление событий в указанный в подписке журнал.

Настройка пересылки событий, инициированной источником

Перед настройкой необходимо разрешить на файерволе сборщика сетевое взаимодействие по порту 5986/tcp.

Также необходимо выпустить и установить сертификаты проверки подлинности клиента и сервера в соответствии со следующими требованиями:

- сертификат проверки подлинности сервера должен быть установлен на компьютере сборщика событий в личном хранилище локального компьютера, субъект этого сертификата должен соответствовать полному доменному имени сборщика;

- сертификат проверки подлинности клиента должен быть установлен на компьютерах источника событий в личном хранилище локального компьютера, субъект этого сертификата должен соответствовать полному доменному имени источника;

- сертификат удостоверяющего центра должен быть установлен на всех компьютерах в «Доверенные корневые центры сертификации»; если сертификат клиента выдан центром сертификации, отличным от одного из сборщиков событий, эти корневые и промежуточные сертификаты также должны быть установлены на сборщике событий;

-

проверить у сертификата проверки подлинности клиента наличие разрешения на чтение для пользователя NETWORK SERVICE:

Консоль управления сертификатами\правой кнопкой по сертификату\Управление закрытыми ключами -

если сертификат клиента был выдан промежуточным центром сертификации, а сборщик работает на Windows 2012 или более поздней версии, необходимо настроить следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\ClientAuthTrustMode (DWORD) = 2

Проверить состояние отзыва сертификатов можно следующим образом:

certutil -verify -urlfetch <путь до файла сертификата>

Настройка источника событий

-

Открыть командную строку c правами администратора системы и в ней выполнить следующую команду:

winrm qc –q -

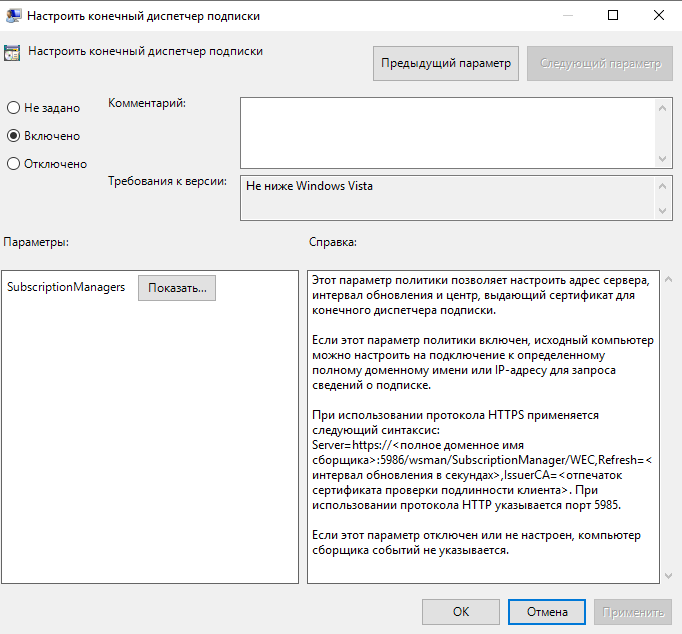

Открыть редактор локальной групповой политики (gpedit.msc) и перейти в раздел: Политика локального компьютера\Конфигурация компьютера\Административные шаблоны\Windows Компоненты\Пересылка событий.

-

Открыть элемент «Настроить конечный диспетчер подписки», включить его и нажать кнопку «Показать».

-

В открывшемся окне ввести следующий параметр и нажать «ОК»:

Server=https://<FQDN сборщика>:5986/wsman/SubscriptionManager/WEC,Refresh=60,IssuerCA=<Отпечаток сертификата СА> -

В открытой командной строке c правами администратора системы выполнить следующую команду:

gpupdate /force

Настройка сборщика событий

-

Открыть командную строку c правами администратора системы и в ней последовательно выполнить следующие команды:

winrm qc -q wecutil qc /q winrm set winrm/config/service/auth @{Certificate=”true”} -

Ввести указанную ниже команду и проверить, что параметру «AllowUnencrypted» в разделах «Service» и «Client» присвоено значение «false»:

winrm get winrm/configЕсли присвоено значение «true», то ввести следующие команды:

winrm set winrm/config/service @{AllowUnencrypted="false"} winrm set winrm/config/client @{AllowUnencrypted="false"} -

Проверить настройки прослушивателя WinRM:

winrm e winrm/config/listenerЕсли в выводе команды «Transport=HTTP» и «Port=5985», то необходимо выполнить переключение на HTTPS и 5986.

-

Выполнить переключение прослушивателя WinRM на HTTPS, введя последовательно следующие команды:

winrm delete winrm/config/Listener?Address=*+Transport=HTTP winrm create winrm/config/Listener?Address=*+Transport=HTTPS @{Hostname="<FQDN сборщика>"; CertificateThumbprint="<Отпечаток сертификата проверки подлинности сервера>”} -

Создать локального пользователя и добавить его в локальную группу администраторов.

-

Создать сопоставление сертификата, который присутствует в доверенных корневых центрах сертификации компьютера или промежуточных центрах сертификации, с созданным ранее пользователем:

winrm create winrm/config/service/certmapping?Issuer=<Отпечаток сертификата СА>+Subject=*+URI=* @{UserName=”<username>”;Password=”<password>”} -

Проверить прослушиватель и сопоставление сертификатов можно следущими командами:

-

С клиента:

winrm get winrm/config -r:https://<Полное_имя_сборщика>:5986 -a:certificate -certificate:”<Отпечаток сертификата проверки подлинности клиента>” -

С сервера:

winrm enum winrm/config/service/certmapping

-

-

Зайти в «Просмотр событий» и создать подписку:

-

Нажать правой кнопкой по пункту «Подписки» и выбрать «Создать подписку».

-

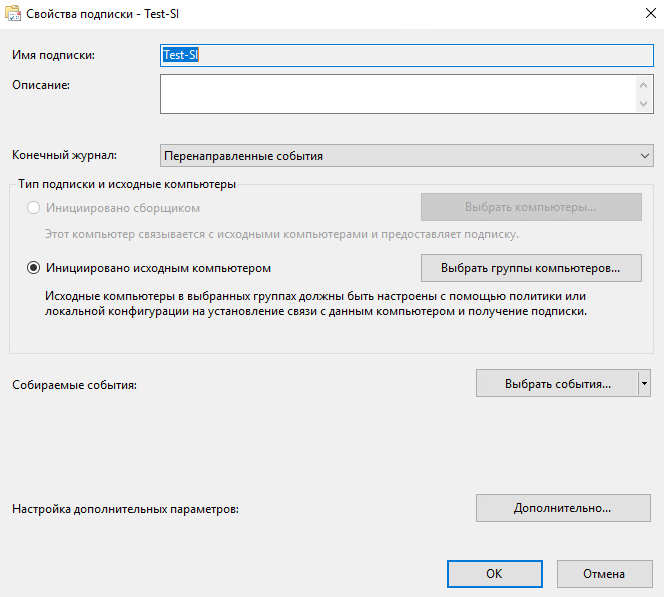

В открывшемся окне ввести имя подписки, выбрать конечный журнал для получаемых событий и тип подписки «Инициировано исходным компьютером» и нажать «Выбрать группы компьютеров».

-

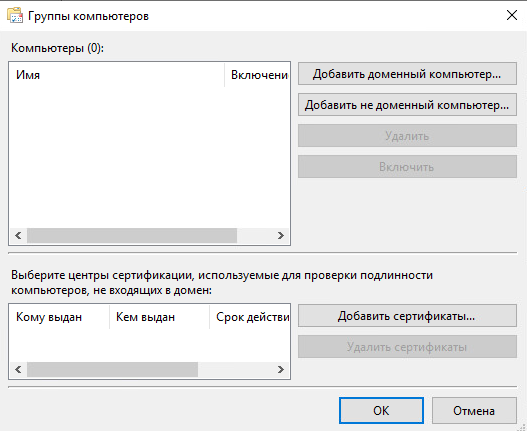

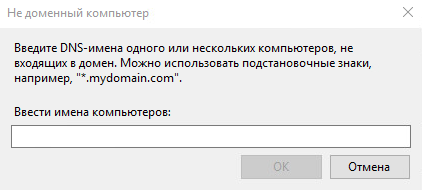

Нажать «Добавить не доменный компьютер».

-

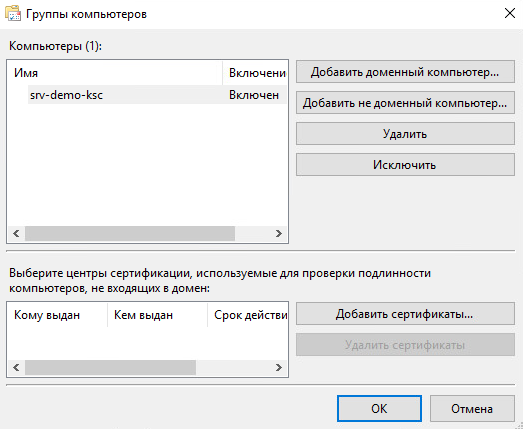

В открывшемся окне ввести имя источника событий и нажать «ОК».

-

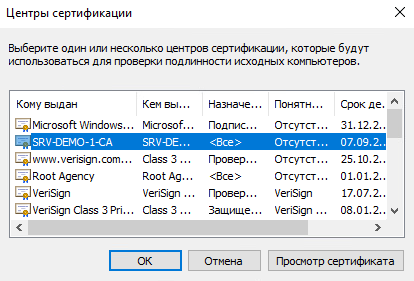

Нажать «Добавить сертификаты».

-

В открывшемся окне выбрать сертификат центра сертификации, выпустившего сертификаты проверки подлинности клиента и сервера, и нажать «ОК».

-

Добавить при необходимости другие источники событий и сертификаты центров сертификации и нажать «ОК».

-

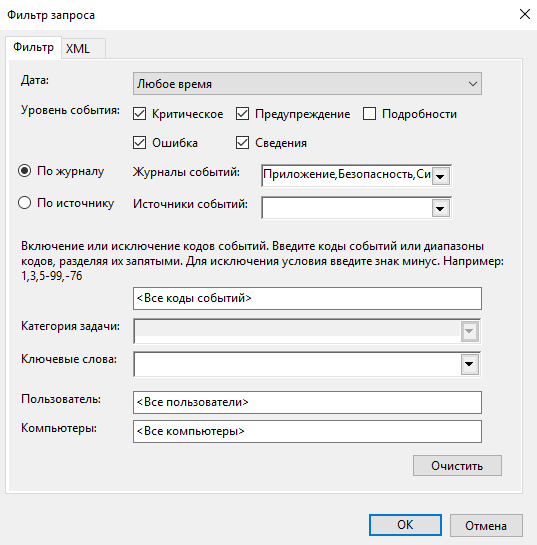

Нажать «Выбрать события», настроить фильтр для запроса необходимых событий и нажать «ОК».

-

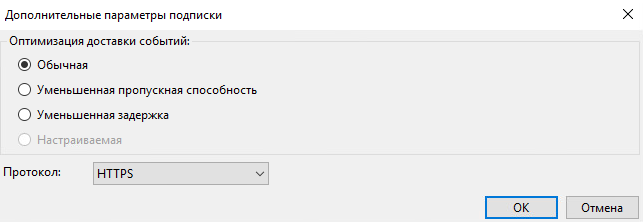

Нажать «Дополнительно», выбрать протокол «HTTPS» и сохранить изменения.

-

-

После создания подписки проверить её статус, нажав по ней правой кнопкой и выбрав «Состояние выполнения». Должен появиться источник событий с состоянием «Активный».

-

Проверить в конечном журнале сборщика поступление событий с источника. В случае непоступления событий просмотреть следующие журналы событий источника и сборщика на предмет наличия ошибок:

Microsoft-Windows-Windows Remote Management/Operational Microsoft-Windows-Eventlog-ForwardingPlugin/Operational Microsoft-Windows-CAPI2/Operational Microsoft-Windows-EventCollector/Operational

Настройка WEC в домене c использованием групповых политик

Данная инструкция применяется в случае, если серверы-источники и сервер WEC расположены в одном домене. Используется метод сбора, инициированный источником.

Настройка сервера WEC

Для настройки сервера WEC необходимо:

- Открыть командную строку.

- Запустить службу удаленного управления Windows: winrm qc –q.

- Запустите службу сборщика событий Windows: wecutil qc /q.

Сервер-сборщик настроен.

Настройка подписки с типом «Инициировано источником»

Для настройки подписки на сервере WEC необходимо:

- Открыть панель управления Windows.

- Выбрать «Administrative Tools» → «Event Viewer».

- В левой части окна выбрать «Subscriptions».

- В главном меню выбрать «Action» → «Create Subscription…».

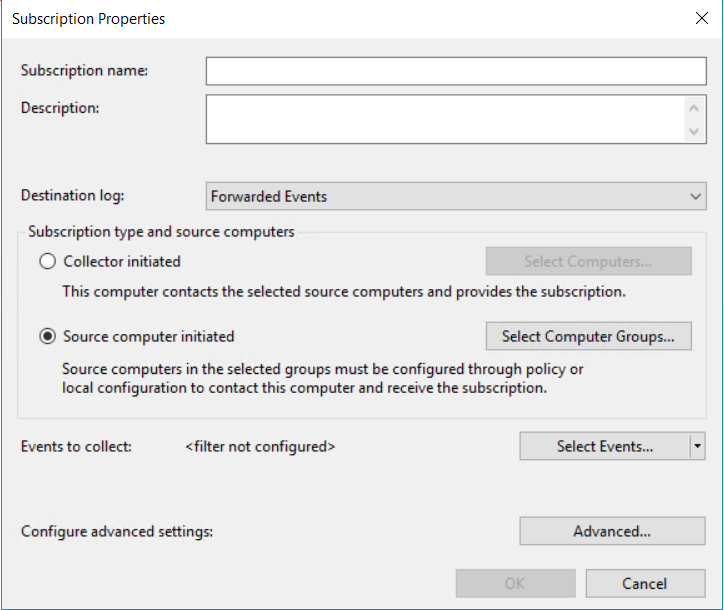

-

В открывшемся окне в поле «Subscription name» введите название подписки.

-

В раскрывающемся списке «Destination log» выбрать «Forwarded Events».

- В блоке параметров «Subscription type and source computers» выбрать вариант «Source computer initiated».

- Нажать кнопку «Select Computers…»

- В открывшемся окне нажать кнопку «Add Domain Computers…».

- В открывшемся окне в поле «Enter the object name to select» ввести имя компьютера и нажать кнопку «Check Names».

- Нажать кнопку «ОК».

- В окне «Computer Groups» нажать кнопку «ОК».

-

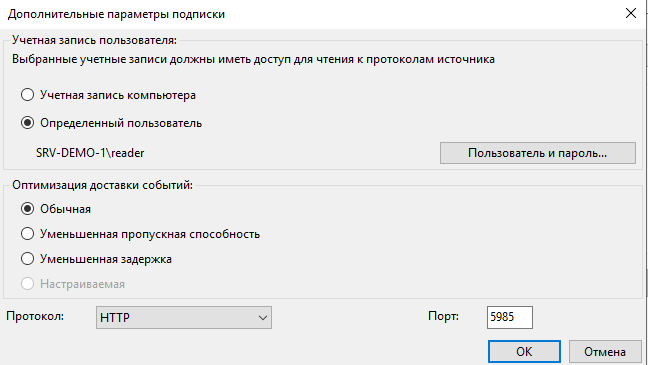

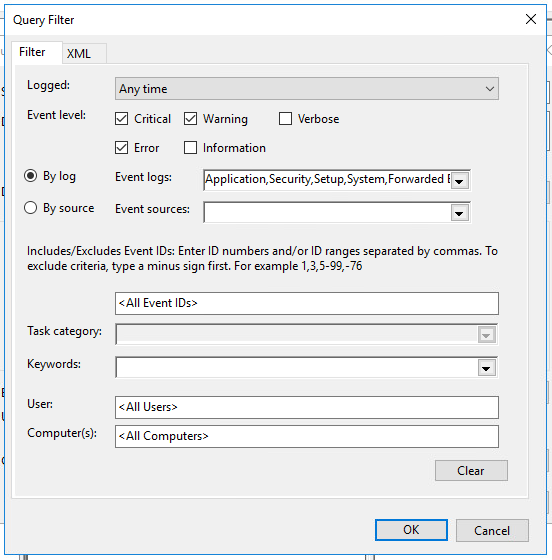

В окне «Subscription Properties» нажать кнопку «Select Events…».

-

В открывшемся окне настроить фильтр событий и нажать кнопку «ОК».

-

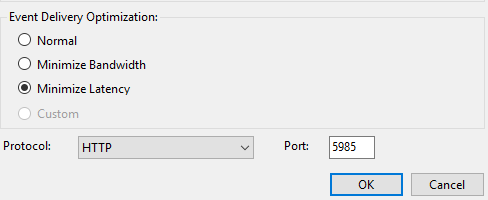

В окне «Subscription Properties» нажать кнопку «Advanced…».

-

В открывшемся окне в блоке параметров «Event Delivery Optimization» выбрать вариант «Minimize Latency».

- Нажать кнопку «ОК».

- Снова нажать кнопку «ОК».

Настройка групповой политики для межсетевого экранирования

Для настройки групповой политики для межсетевого экранирования на контроллере домена необходимо:

- Открыть панель управления Windows.

- Выбрать «Administrative Tools» → «Group Policy Management».

- В левой части окна выбрать групповую политику и нажать правую кнопку мыши.

-

В выпадающем списке нажать «Edit…».

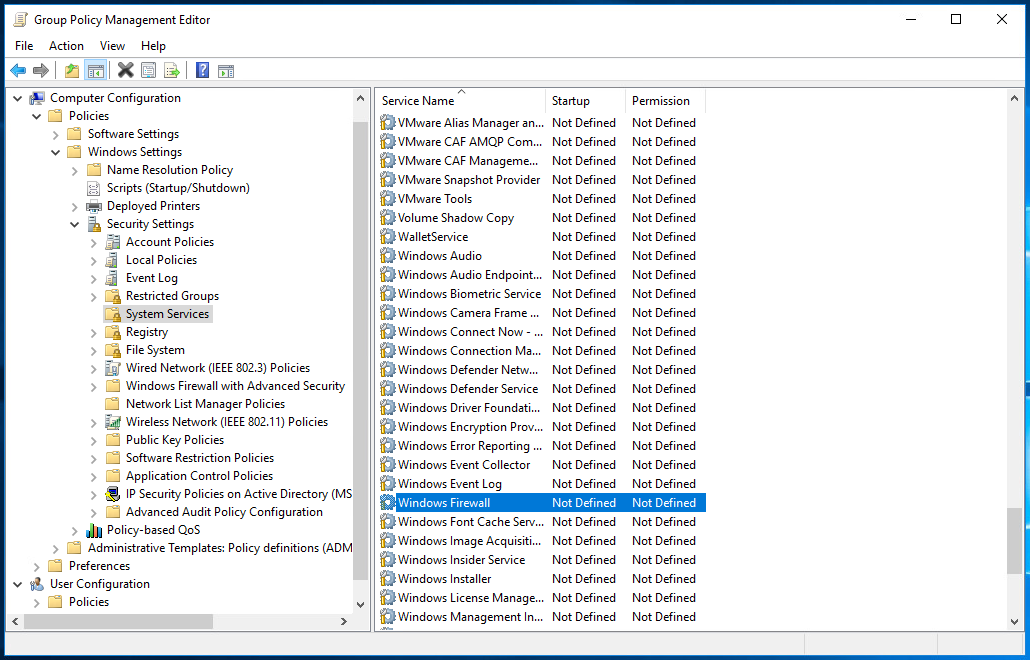

Откроется окно «Group Policy Management Editor».

-

В левой части окна выбрать узел «<Имя политики> Policy» → «Computer Configuration» → «Policies» → «Windows Settings» → «Security Settings» → «Windows Firewall with Advanced Security» → «Windows Firewall with Advanced Security» → «Inbound Rules».

-

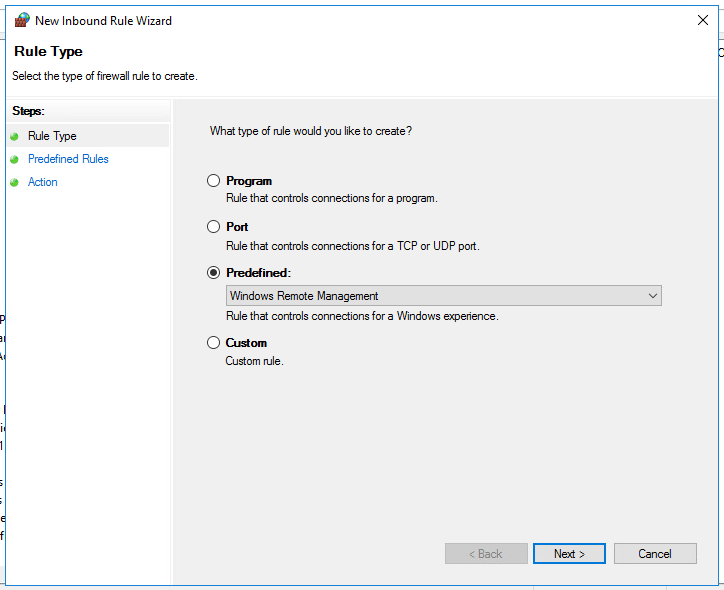

В главном меню выбрать «Action» → «New Rule».

Откроется мастер создания правила для нового входящего подключения.

-

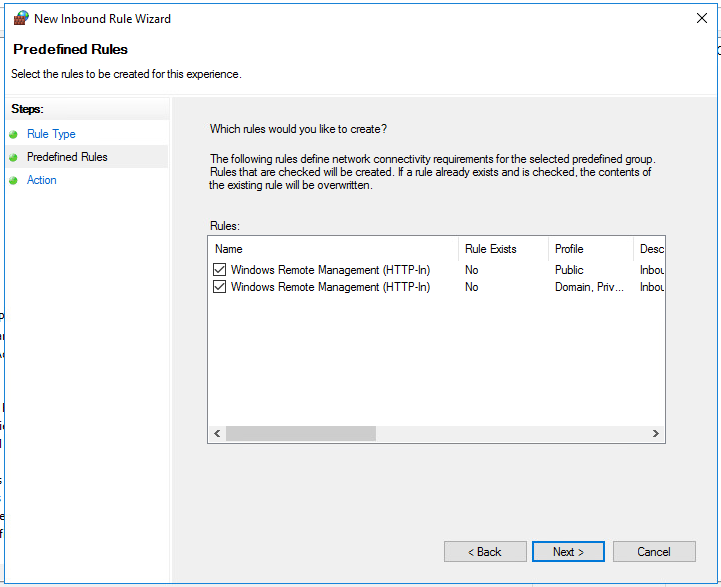

На первом шаге выбрать вариант «Predefined».

-

В раскрывающемся списке выбрать «Windows Remote Management» и нажать кнопку «Next».

-

На следующем шаге нажать кнопку «Next».

-

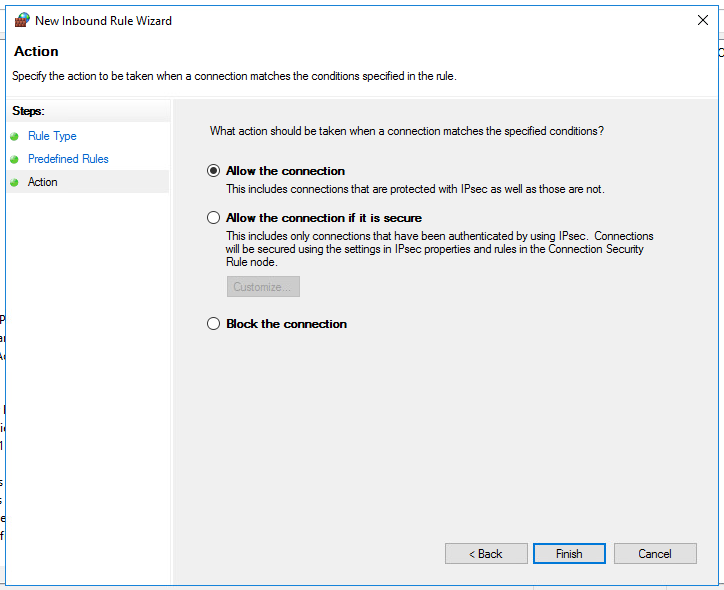

На следующем шаге выбрать вариант «Allow the connection» и нажать кнопку «Finish».

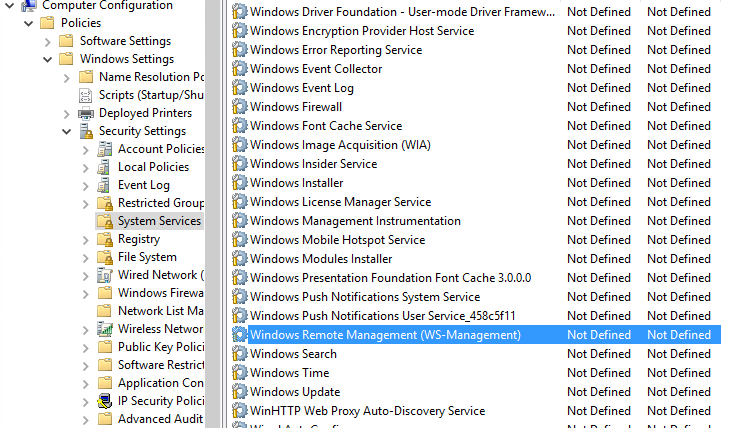

- В левой части окна выбрать узел «<Имя политики> Policy» → «Computer Configuration» → «Policies» → «Windows Settings» → «Security Settings» → «System Services».

-

В правой части окна выбрать «Windows Firewall».

-

В главном меню выбрать «Action» → «Properties».

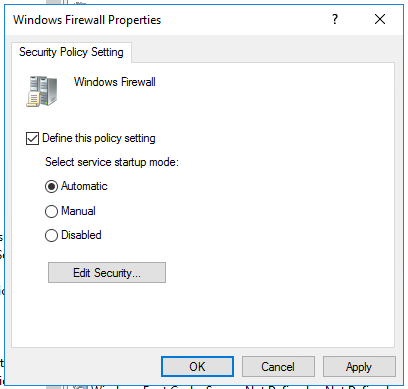

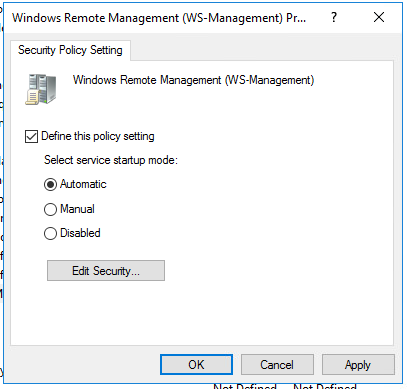

- В открывшемся окне установить флажок «Define this policy setting».

-

Выбрать автоматический режим запуска службы.

-

Нажать кнопку «ОК».

Групповая политика настроена.

Настройка групповой политики для учетной записи Сервера Сборщика

Для настройки групповой политики для учетной записи «Network Service» на контроллере домена необходимо:

- Открыть панель управления Windows.

- Выбрать «Administrative Tools» → «Group Policy Management»

- В левой части окна выбрать групповую политику и нажать правую кнопку мыши.

-

В выпадающем списке нажать «Edit…».

Откроется окно «Group Policy Management Editor».

-

В левой части окна в контекстном меню узла «<Имя политики> Policy» → «Computer Configuration» → «Policies» → «Windows Settings» → «Security Settings» → «Restricted Groups» выбрать узел «Add Group».

- В открывшемся окне в поле «Group» ввести «Event Log Readers» и нажать кнопку «OK».

-

В открывшемся окне справа от поля «Members of this groupы» нажать кнопку «Add…».

-

В открывшемся окне в поле «Members of this group» ввести «Network Service» и нажать кнопку «OK».

- Нажать кнопку «ОК».

Групповая политика настроена.

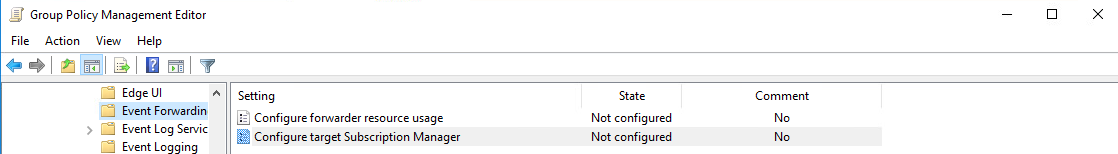

Настройка групповой политики для сервера WEC

Для настройки групповой политики для сервера WEC на контроллере домена необходимо:

- Открыть панель управления Windows.

- Выбрать «Administrative Tools» → «Group Policy Management»

- В левой части окна выбрать групповую политику и нажать правую кнопку мыши.

-

В выпадающем списке нажать «Edit…».

Откроется окно «Group Policy Management Editor».

-

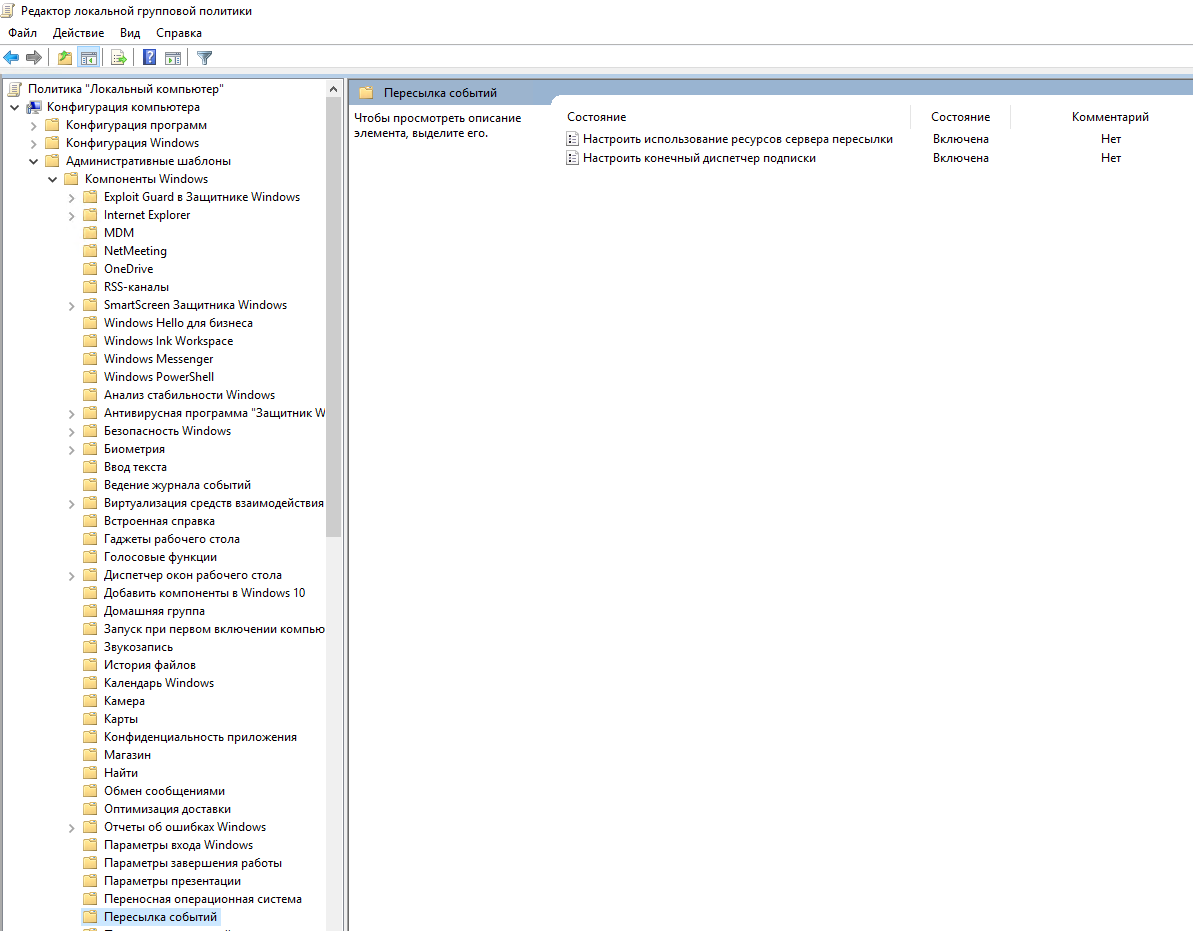

В левой части окна выбрать узел «<Имя политики> Policy» → «Computer Configuration» → «Policies» → «Administrative Templates…» → «Windows Components» → «Event Forwarding».

-

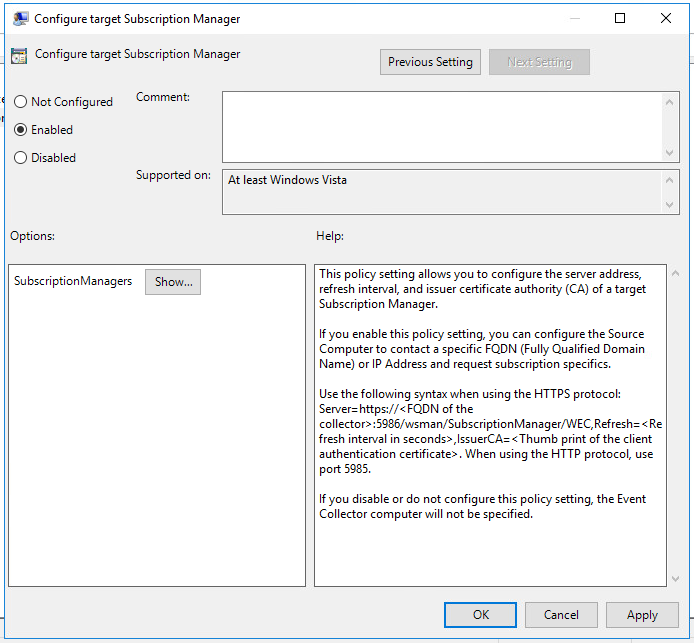

Выбрать параметр «Configure target Subscription Manager».

-

В главном меню выбрать «Action» → «Edit».

-

В открывшемся окне выбрать вариант «Enabled».

- Нажать кнопку «Show».

-

В открывшемся окне ввести имя сервера WEC в формате FQDN, в зависимости от используемого протокола:

-

если используется протокол HTTP:

Server=http://<Имя сервера WEC>:5985/wsman/SubscriptionManager/WEC -

если используется протокол HTTPS:

Server=https://<Имя сервера WEC>:5986/wsman/SubscriptionManager/WEC

-

-

Нажать кнопку «ОК».

- Снова нажать кнопку «ОК».

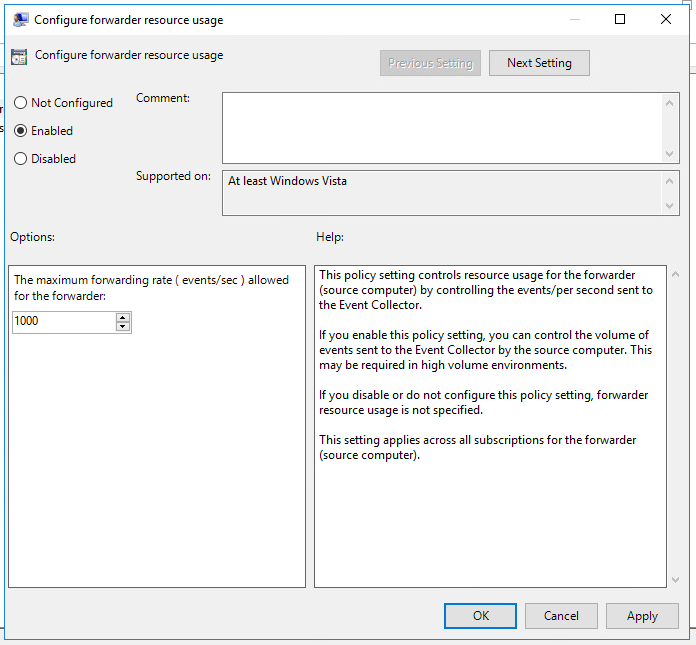

- Выбрать параметр «Configure forwarder resource usage».

-

В главном меню выбрать «Action» → «Edit».

-

В открывшемся окне выбрать вариант «Включено».

-

В поле «The maximum forwarding rate (events/sec) allowed for the forwarder» ввести максимальное число событий, передаваемых за секунду.

Среднее число событий, сохраняемое за сутки в журнале безопасности ОС (Security), можно узнать выполнив в Windows PowerShell команду:

(Get-WinEvent -FilterXML "<QueryList><Query><Select Path='Security'>*[System[TimeCreated[timediff() @SystemTime )<=86400000]]]</Select></Query></QueryList>").count.count` -

Нажать кнопку «OK».

- В левой части окна выбрать узел «<Имя политики> Policy» → «Computer Configuration» → «Policies» → «Windows Settings» → «Security Settings» → «System Services».

-

Выбрать «Windows Remote Management (WS-Management)».

-

В главном меню выбрать «Action» → «Properties».

- В открывшемся окне установить флажок «Define this policy setting».

-

Выбрать автоматический режим запуска службы.

-

Нажать кнопку «ОК».

Групповая политика настроена.

Подготовка форвардеров к отправке

Для подготовки необходимо:

- Открыть командную строку.

- Выполнить в интерфейсе командной строки команду gpupdate /force (для обновления групповых политик на форвардерах).

- Перезапуск службы «Служба удаленного управления Windows (WS-Management)» («Windows Remote Management (WS-Management)».

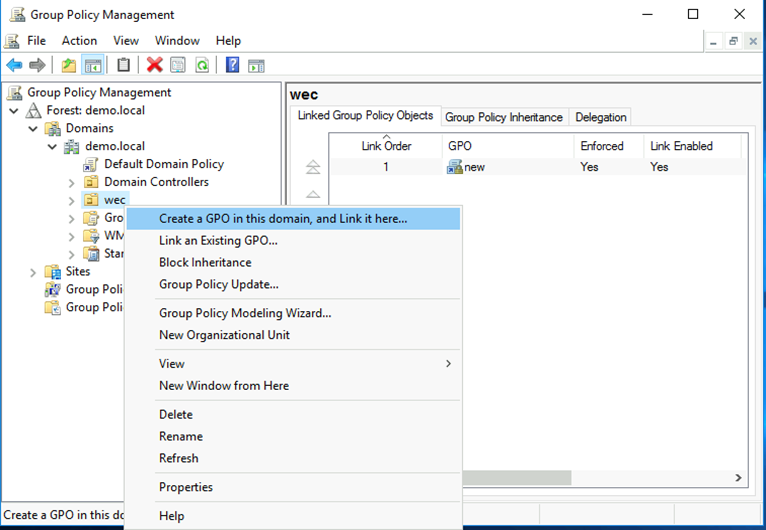

Создание групповой политики.

Для настройки групповой политики на контроллере домена необходимо:

- Открыть панель управления Windows.

- Выбрать «Administrative Tools» → «Group Policy Management».

-

В левой части окна выбрать объект, для которого нужно создать групповую политику.

-

В главном меню выбрать «Action» → «Create a GPO in this domain, and Link it here…».

- В открывшемся окне в поле «Имя» ввести имя групповой политики.

- Нажать кнопку «OK».

Групповая политика создана.

Решение возникновения возможных проблем

В случае возникновения проблем с настройкой WEC – журналы с ошибками можно найти в Event Viewer, в разделе «Applications and Services Logs» → «Microsoft» → «Windows» → «Eventlog-ForwardingPlugin» → «Operational».

Если в журнале следующая ошибка:

The forwarder is having a problem communicating with subscription manager at address http://<FQDN_of_WEC_Server>:5985/wsman/SubscriptionManager/WEC. Error code is 2150859027 and Error Message is <f:WSManFault xmlns:f=" http://schemas.microsoft.com/wbem/wsman/1/wsmanfault " Code="2150859027" Machine="demo-server2012.demo.local"><f:Message>The WinRM client sent a request to an HTTP server and got a response saying the requested HTTP URL was not available. This is usually returned by a HTTP server that does not support the WS-Management protocol. </f:Message></f:WSManFault>.

На WEC сервере необходимо выполнить следующие команды:

netsh http delete urlacl url=http://+:5985/wsman/

netsh http add urlacl url=http://+:5985/wsman/ sddl=D:(A;;GX;;;S-1-5-80-569256582-2953403351-2909559716-1301513147-412116970)(A;;GX;;;S-1-5-80-4059739203-877974739-1245631912-527174227-2996563517)

После чего перезапустить службу «Служба удаленного управления Windows (WS-Management)» («Windows Remote Management (WS-Management)» на сервере WEC и компьютере-форвардере.

Включение источника на платформе

Перейдите в веб-интерфейс платформы и выполните следующие действия:

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Microsoft-Windows-WEC.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.