Инфраструктурные системы

При работе по подключению инфраструктурных систем в качестве источника событий в Платформу Радар вам может пригодиться следующая справочная информация:

Citrix ADC (Netscaler)

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Citrix-ADC |

| Номер (Порт) | 2870 |

| Вендор | Citrix |

| Тип | Citrix-Netscaler |

| Профиль сбора | tcp_input |

Примечание: рекомендуется настраивать источник через веб-интерфейс и использовать указанные параметры конфигурации. При конфигурировании через командную сроку используйте точно такие же параметры. Изменение любого из них может повлиять на корректность работы правил разбора в Платформе Радар.

Информацию о параметрах, а также о способе настройки источника с помощью командной строки, можно получить в документации на сайте вендора.

Для настройки источника выполните следующие действия:

-

Войдите в веб-интерфейс Citrix ADC (см. рисунок 1).

Рисунок 1 -- Вход в веб-интерфейс Citrix ADC

-

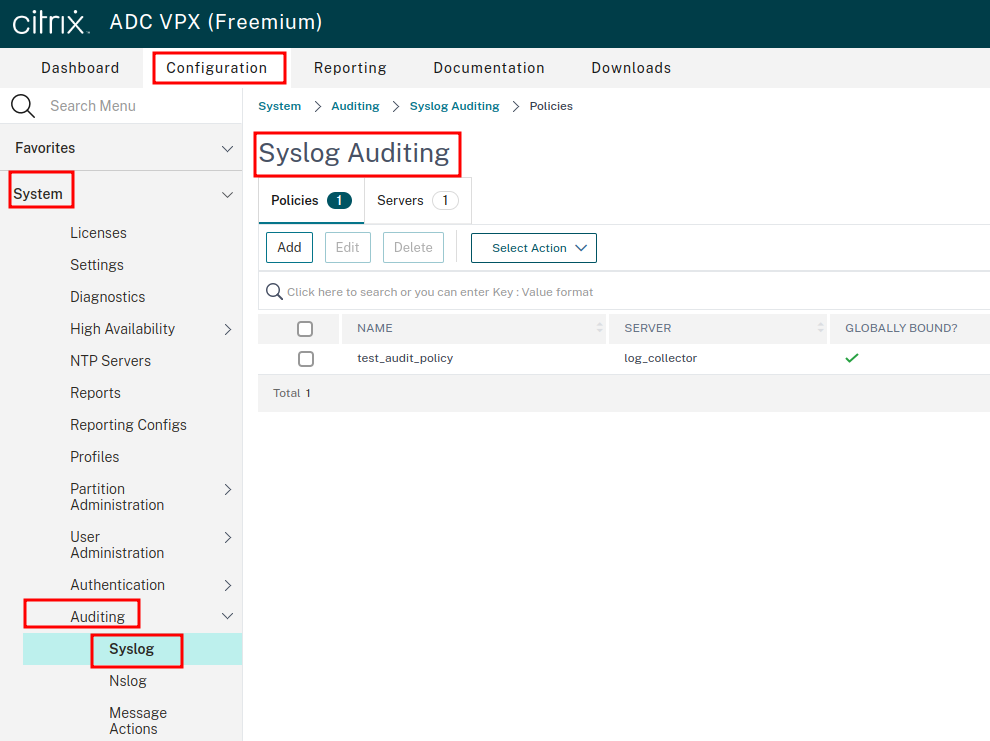

Перейдите в раздел Configuration → System → Auditing → Syslog (см. рисунок 2).

Рисунок 2 -- Настройки журналирования

-

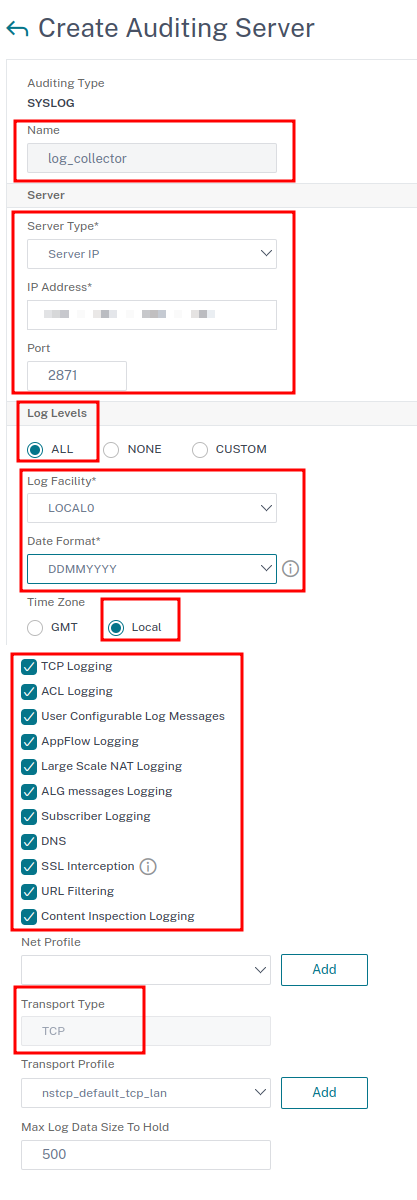

Перейдите на вкладку Servers и нажмите кнопку Add. Откроется окно "Create Auditing Server" (см. рисунок 3).

Рисунок 3 -- Окно "Create Auditing Server"

-

Укажите в окне следующие настройки:

- в поле Name укажите наименование сервера;

- в поле Server Type из выпадающего списка выберите значение "Server IP";

- в поле IP Address укажите IP-адрес агента сбора лог-коллектора;

- в поле Port укажите порт, по которому агент сбора лог-коллектора будет принимать события. Опциональный параметр;

- в поле Log Levels выберите значение "ALL";

- в поле Log Facility выберите необходимый уровень facility;

- выберите журналы которые необходимо отправлять в Платформу Радар, установив соответствующие флаги.

- нажмите кнопку Create.

-

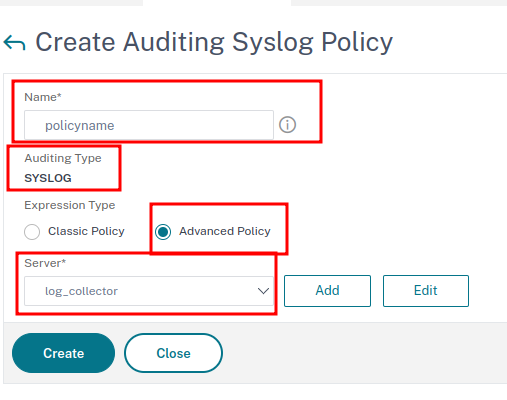

Создайте политику журналирования. Для этого перейдите на вкладку Policies и нажмите кнопку Add. Откроется окно "Create Auditing Syslog Policy" (см. рисунок 4).

Рисунок 4 -- Окно "Create Auditing Syslog Policy"

-

Укажите в окне следующие настройки:

- в поле Name укажите наименование политики;

- в поле Expression Type выберите значение "Advanced Policy";

- в поле Server из выпадающего списка выберите сервер, который был создан ранее;

- нажмите кнопку Create.

-

Включите источник Citrix-ADC.

Dell IDRAC

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | IDRAC |

| Номер (Порт) | 4529 |

| Вендор | Dell |

| Тип | remote_access_control |

| Профиль сбора | tcp_input |

Для настройки источника выполните следующие действия:

-

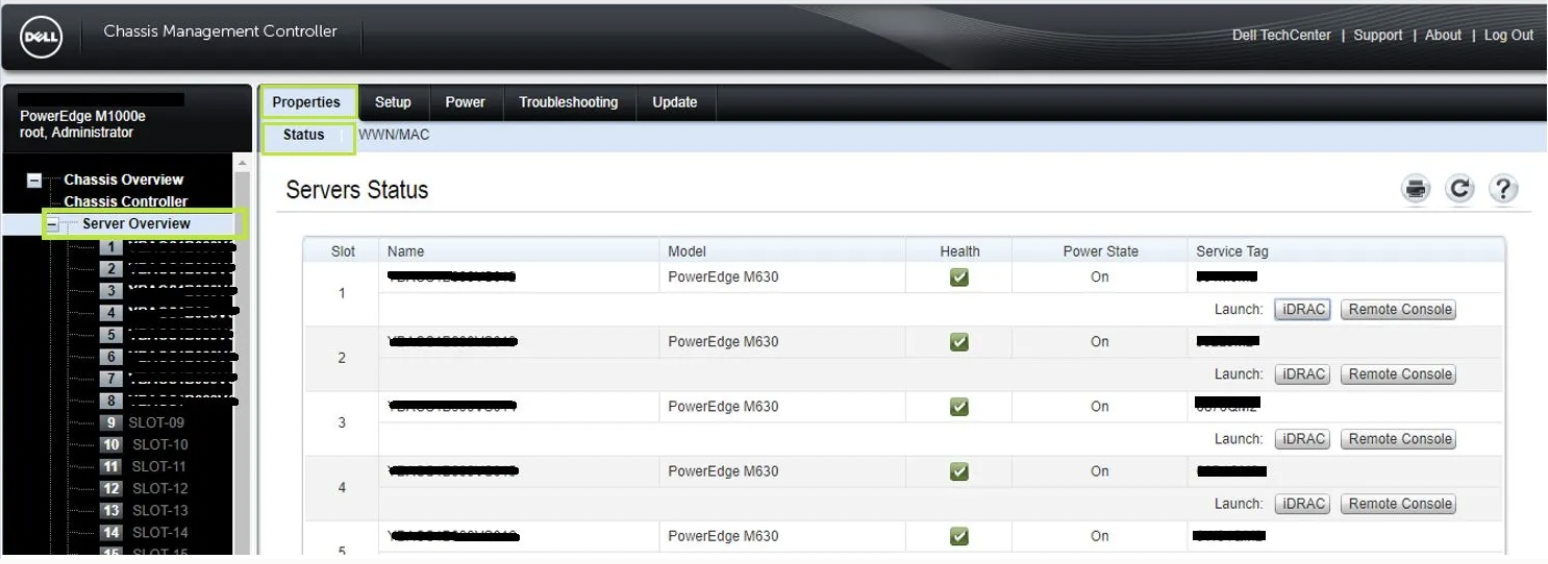

Войдите в интерфейс Chassis Management Controller и перейдите в раздел Server Overview → Properties → Status (см. рисунок 5).

Рисунок 5 -- Chassis Management Controller UI. Настройки

-

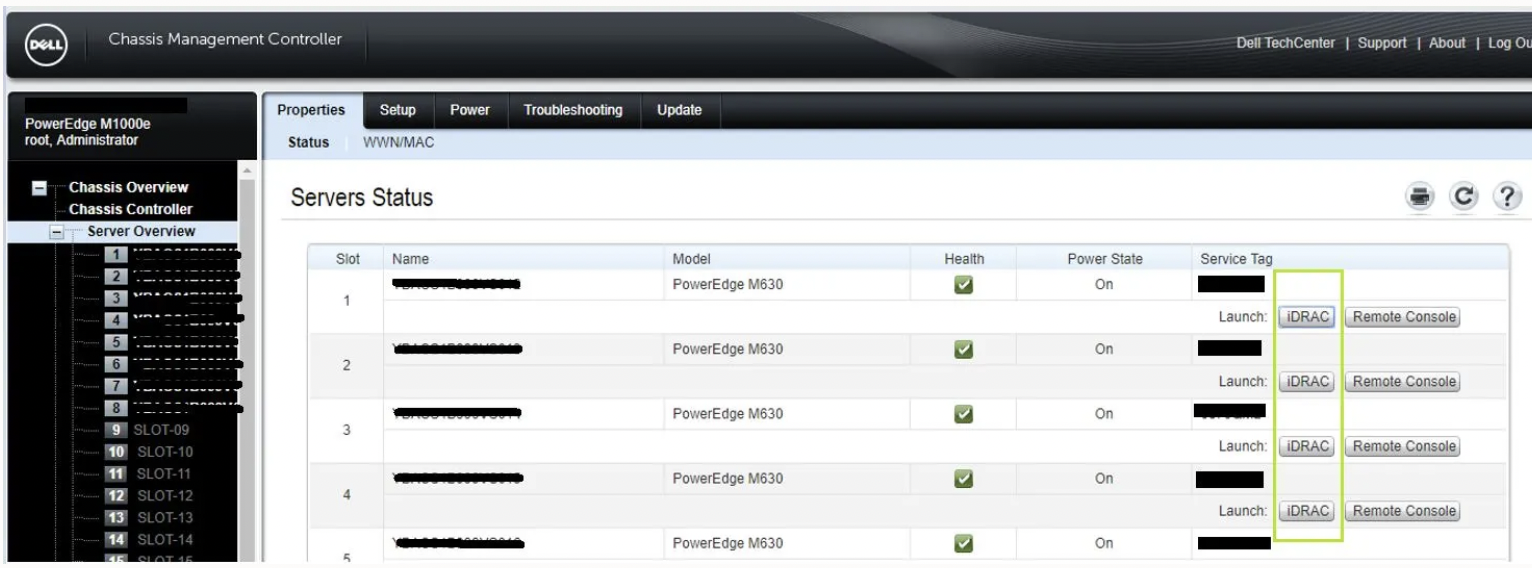

Включите журналирование на нужных серверах. Для этого нажмите на кнопку IDRAC в строке соответствующего сервера (см. рисунок 6).

Рисунок 6 -- Список серверов

-

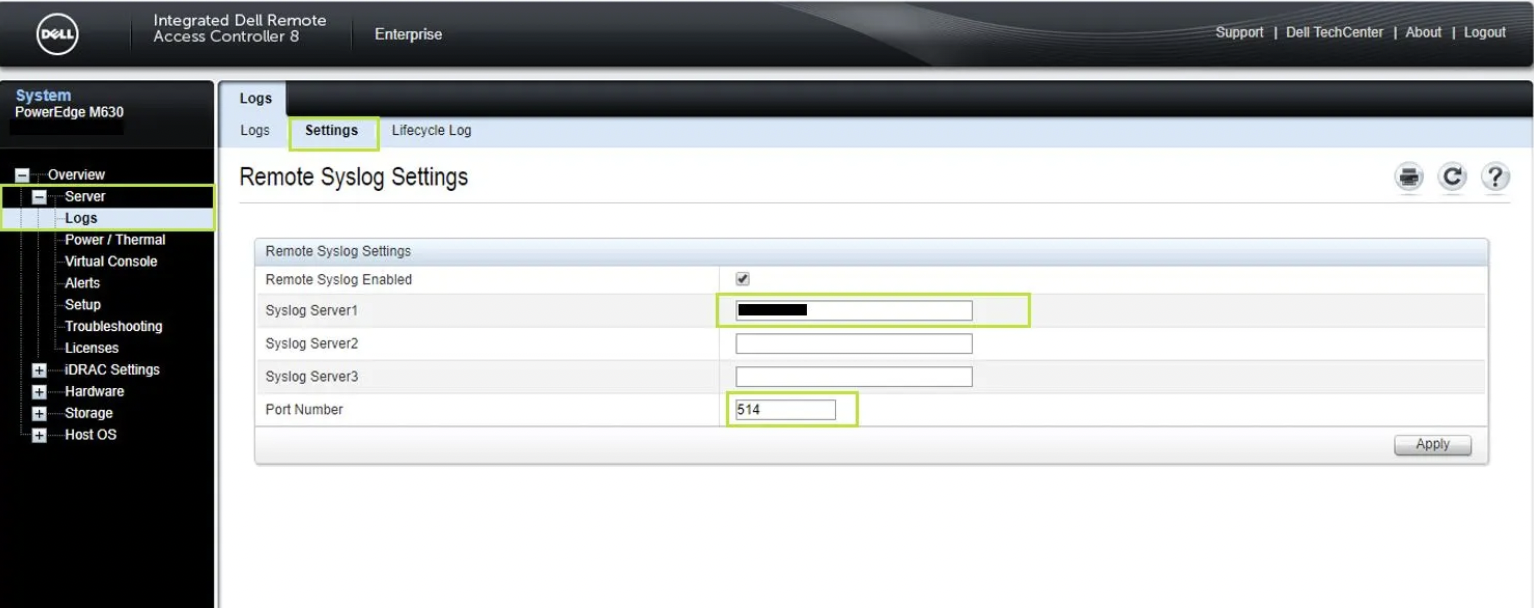

Перейдите в раздел Server → Logs → Settings (см. рисунок 7).

Рисунок 7 -- Настройка параметров журналирования

-

В разделе укажите следующие настройки:

- установите флаг Remote Syslog Settings;

- в поле Syslog Server укажите IP-адрес агента сбора лог-коллектора;

- в поле Port Number укажите порт, по которому агент сбора лог-коллектора будет принимать события;

- нажмите кнопку Apply.

-

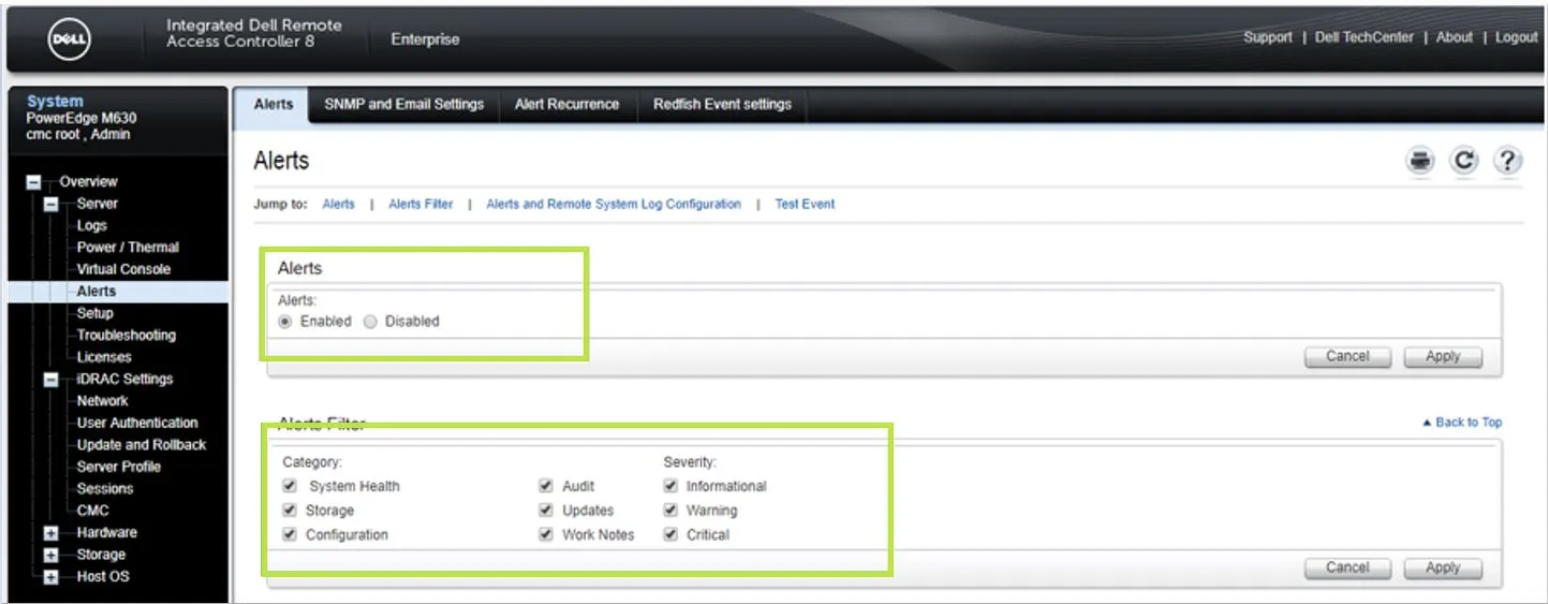

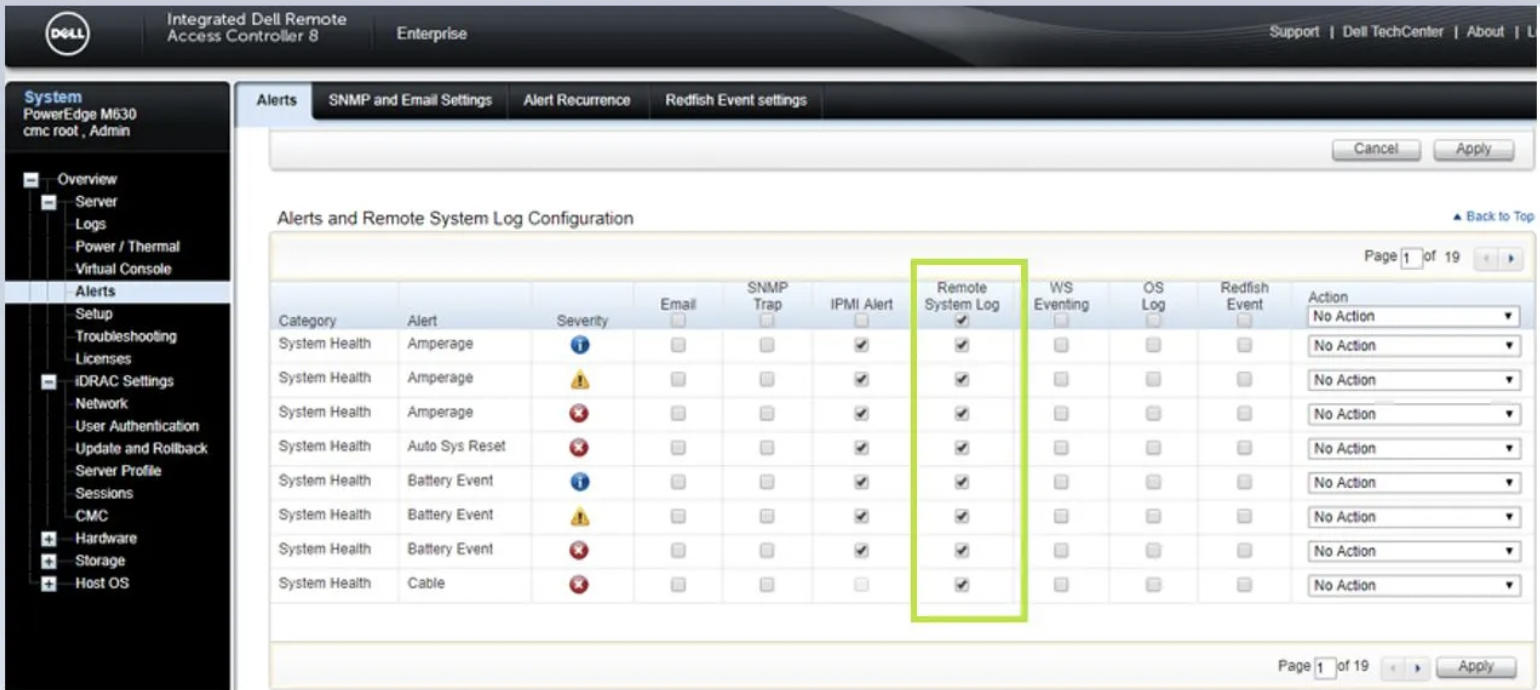

Перейдите в раздел Server → Alerts (см. рисунок 8).

Рисунок 8 -- Настройка предупреждений. Часть 1

-

В разделе укажите следующие настройки:

- в блоке Alerts включите предупреждения и нажмите кнопку Apply;

- в блоке Alert Filter выберите необходимые фильтры, установив соответствующие флаги и нажмите кнопку Apply;

-

в блоке Alerts and Remote System Log Configuration установите соответствующие флаги в графе таблицы "Remote System Log" и нажмите кнопку Apply (см. рисунок 9).

Рисунок 9 -- Настройка предупреждений. Часть 2

-

Включите источник IDRAC.

FreeIpa

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | FreeIpa |

| Номер (Порт) | 1600 |

| Вендор | Red-Hat |

| Тип | LDAP |

| Профиль сбора | udp_input |

Cобытия от источника включены по умолчанию и записываются в следующие журналы:

/var/log/krb5kdc.log- содержит информацию о работе службы Kerberos 5 Key Distribution Center (KDC);/var/log/dirsrv/slapd-YOURDOMAIN-LOCAL/access- содержит информацию о запросах на чтение данных из каталога LDAP;/var/log/dirsrv/slapd-YOURDOMAIN-LOCAL/errors- содержит информацию об ошибках в работе службы каталога LDAP.

Для настройки источника выполните следующие действия:

-

Откройте конфигурационный файл службы

rsyslog:# nano /etc/rsyslog.conf -

В конфигурационном файле

/etc/rsyslog.confукажите следующие настройки:module(load="imfile" PollingInterval="10") input(type="imfile" reopenOnTruncate="on" File="/var/log/krb5kdc.log" Tag="tag_freeipa_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/dirsrv/slapd-PGR-LOCAL/access" Tag="tag_freeipa_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/dirsrv/slapd-PGR-LOCAL/errors" Tag="tag_freeipa_log") if $syslogtag == 'tag_freeipa_log' then @<IP-адрес агента сбора лог-коллектора>:port & stopГде:

@- передача данных по протоколу UDP;<IP-адрес агента сбора лог-коллектора>- IP-адрес агента сбора лог-коллектора;port- порт, по которому агент сбора лог-коллектора будет принимать события. Должен совпадать со значением, указанным в настройках соответствующего профиля сбора.

-

Перезапустите службу

rsyslog:# systemctl restart rsyslog.service -

Включите источник FreeIpa.

FreeRADIUS

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | FreeRADIUS |

| Номер (Порт) | 2935 |

| Вендор | FreeRADIUS |

| Тип | RADIUS-Server |

| Профиль сбора | tcp_input |

Для отправки событий с сервера FreeRADIUS используется служба rsyslog. События записываются и забираются из файла radius.log.

Для настройки источника выполните следующие действия:

-

Откройте конфигурационный файл

radiusd.conf:# nano /etc/freeradius/3.0/radiusd.conf -

Настройте блок

logследующим образом:log { destination = syslog file = syslog syslog_facility = local2 stripped_names = no auth = yes auth_badpass = no auth_goodpass = no # msg_goodpass = "" # msg_badpass = "" } -

В конфигурационном файле найдите пункт

logdir = /var/log/freeradius/radius.logи замените его наlogdir = syslog. -

Подготовьте конфигурационный файл для службы

rsyslogсо следующей настройкой:local2.* @@<IP-адрес агента сбора лог-коллектора>:portГде: -

local2.*- необходимый уровень facility; -@@- передача данных по протоколу TCP; -<IP-адрес агента сбора лог-коллектора>- IP-адрес агента сбора лог-коллектора; -port- порт, по которому агент сбора лог-коллектора будет принимать события. Должен совпадать со значением, указанным в настройках соответствующего профиля сбора. -

Поместите его в директорию

/etc/rsyslog.d/и перезапустите службуrsyslog:# systemctl restart rsyslog -

Включите источник FreeRADIUS.

Gitlab

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Gitlab-DevOps-Platform |

| Номер (Порт) | 4450 |

| Вендор | Gitlab |

| Тип | DevOps-Platform |

| Профиль сбора | udp_input |

События аутентификации и изменение конфигураций сохраняются в журнал application.log по пути /var/log/gitlab/gitlab-rails/.

Для настройки источника выполните следующие действия:

-

Создайте шаблон

/etc/rsyslog.d/gitlab_to_pangeoradar.confдля службыrsyslogи откройте его на редактирование:sudo nano /etc/rsyslog.d/gitlab_to_pangeoradar.conf -

Настройте отправку сообщений в Платформу Радар:

module(load="imfile" PollingInterval="10") input(type="imfile" reopenOnTruncate="on" File="/var/log/gitlab/gitlab-rails/application.log" Tag="tag_gitlab_log") if $syslogtag == 'tag_gitlab_log' then @<IP-адрес агента сбора лог-коллектора>:port & stopГде:

@- передача данных по протоколу UDP;<IP-адрес агента сбора лог-коллектора>- IP-адрес агента сбора лог-коллектора;port- порт, по которому агент сбора лог-коллектора будет принимать события. Должен совпадать со значением, указанным в настройках соответствующего профиля сбора.

-

Откройте конфигурационный файл

/etc/rsyslog.d/rsyslog.confи закомментируйте следующие строки:#$FileOwner syslog #$FileGroup adm #$FileCreateMode 0640 #$DirCreateMode 0755 #$Umask 0022 #$PrivDropToUser git #$PrivDropToGroup git #$PrivDropToUser syslog #$PrivDropToGroup syslog -

Сохраните изменения и перезапустите службу

rsyslog:# systemctl restart rsyslog -

Включите источник Gitlab-DevOps-Platform.

ISC Bind DNS

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | BIND |

| Номер (Порт) | 2800 |

| Вендор | ISC |

| Тип | DNS |

| Профиль сбора | udp_input |

Для настройки источника выполните следующие действия:

-

Настройте журналирование системы Bind. Для этого в файл

/etc/bind/named.confдобавьте следующие строки:logging { channel named { file "/var/log/named/named.log" versions 10 size 20M; severity info; print-time yes; print-category yes; print-severity yes; }; channel security { file "/var/log/named/security.log" versions 10 size 20M; severity info; print-time yes; print-severity yes; }; channel dnssec { file "/var/log/named/dnssec.log" versions 10 size 20M; severity info; print-time yes; print-severity yes; }; channel resolver { file "/var/log/named/resolver.log" versions 10 size 20M; severity info; print-time yes; print-severity yes; }; channel query_log { file "/var/log/named/query.log" versions 10 size 80M; severity info; print-time yes; print-severity yes; }; channel query_error { file "/var/log/named/query_errors.log" versions 10 size 20M; severity info; print-time yes; print-severity yes; }; channel lame_servers { file "/var/log/named/lame-servers.log" versions 10 size 20M; severity info; print-time yes; print-severity yes; }; channel capacity { file "/var/log/named/capacity.log" versions 10 size 20M; severity info; print-time yes; print-severity yes; }; channel database { file "/var/log/named/database.log" versions 10 size 20M; severity info; print-time yes; print-severity yes; }; channel update { file "/var/log/named/update.log" versions 10 size 10M; severity info; print-time yes; print-severity yes; }; category default { default_syslog; named; }; category general { default_syslog; named; }; category security { security; }; category queries { query_log; }; category query-errors { query_error; }; category lame-servers { lame_servers; }; category dnssec { dnssec; }; category edns-disabled { default_syslog; resolver; }; category config { default_syslog; named; }; category resolver { resolver; }; category cname { resolver; }; category spill { capacity; }; category rate-limit { capacity; }; category database { database; }; category client { default_syslog; named; }; category network { default_syslog; named; }; category unmatched { named; }; category delegation-only { named; }; category update { default_syslog; update; }; category update-security { default_syslog; update; }; }; -

Сохраните изменения и проверьте конфигурацию:

# sudo named-checkconf /etc/bind/named.conf.options -

Для организации хранения файлов журнала создайте директорию, настройте необходимые разрешения и владельцев:

# mkdir -p /var/log/named # touch /var/log/named/named.log # touch /var/log/named/security.log # touch /var/log/named/dnssec.log # touch /var/log/named/resolver.log # touch /var/log/named/query.log # touch /var/log/named/query_errors.log # touch /var/log/named/lame-servers.log # touch /var/log/named/capacity.log # touch /var/log/named/database.log # touch /var/log/named/update.log # chown bind:bind /var/log/named # chown bind:bind /var/log/named/*.log # chmod 640 /var/log/named/*.log -

Перезапустите сервис Bind9.

# service bind9 restart -

Настройте службу

rsyslogна сервере Bind. Для этого создайте шаблон по пути/etc/rsyslog.d/:# sudo nano /etc/rsyslog.d/bind.confИ укажите в нем следующие настройки:

module(load="imfile" PollingInterval="10") input(type="imfile" reopenOnTruncate="on" File="/var/log/named/capacity.log" Tag="tag_dns_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/named/dnssec.log" Tag="tag_dns_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/named/named.log" Tag="tag_dns_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/named/query.log" Tag="tag_dns_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/named/security.log" Tag="tag_dns_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/named/database.log" Tag="tag_dns_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/named/lame-servers.log" Tag="tag_dns_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/named/query_errors.log" Tag="tag_dns_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/named/resolver.log" Tag="tag_dns_log") input(type="imfile" reopenOnTruncate="on" File="/var/log/named/update.log" Tag="tag_dns_log") if $syslogtag == 'tag_dns_log' then @<IP-адрес агента сбора лог-коллектора>:port & stopГде:

@- передача данных по протоколу UDP;<IP-адрес агента сбора лог-коллектора>- IP-адрес агента сбора лог-коллектора;port- порт, по которому агент сбора лог-коллектора будет принимать события. Должен совпадать со значением, указанным в настройках соответствующего профиля сбора.

-

Перезапустите службу

rsyslog.# systemctl restart rsyslog -

Включите источник BIND.

Linux NFS Server

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Linux-NFS |

| Номер (Порт) | 4570 |

| Вендор | Linux-NFS-Project |

| Тип | Storage |

| Профиль сбора | tcp_input |

Примечание: все настройки, должны осуществляться с правами администратора (root). Пример конфигурации приведен для сервера под управлением ОС Debian.

Для настройки источника выполните следующие действия:

-

Откройте файл

/etc/default/nfs-kernel-server:# nano /etc/default/nfs-kernel-serverУкажите в нем следующую настройку:

RPCNFSDOPTS="--syslog" -

Откройте файл

/etc/idmapd.conf:# nano /etc/idmapd.confУкажите в нем следующую настройку:

Verbosity = 4 -

Выполните команду:

# rpcdebug -m nfsd -s all -

Перезапустите службу

nfs-kernel-server:# systemctl restart nfs-kernel-server.service -

Откройте конфигурационный файл службы

rsyslog:# nano /etc/rsyslog.confДобавьте в конец файла следующую строку:

:msg,contains,"nfsd" @@<IP-адрес агента сбора лог-коллектора>:portГде:

@@- передача данных по протоколу TCP;<IP-адрес агента сбора лог-коллектора>- IP-адрес агента сбора лог-коллектора;port- порт, по которому агент сбора лог-коллектора будет принимать события. Должен совпадать со значением, указанным в настройках соответствующего профиля сбора.

-

Перезапустите службу

rsyslog:# systemctl restart rsyslog.service -

Включите источник Linux-NFS.

Microsoft Windows DNS

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Windows-DNS |

| Номер (Порт) | 1516 |

| Вендор | Microsoft |

| Тип | DNS |

| Профиль сбора (локальный сбор) | file_input |

| Профиль сбора (удаленный сбор) | smb_input |

Примечание: в зависимости от сценария развертывания агента сбора лог-коллектора, локально или удаленно, используйте соответствующий профиль сбора для настройки данного источника.

Для настройки источника выполните следующие действия:

-

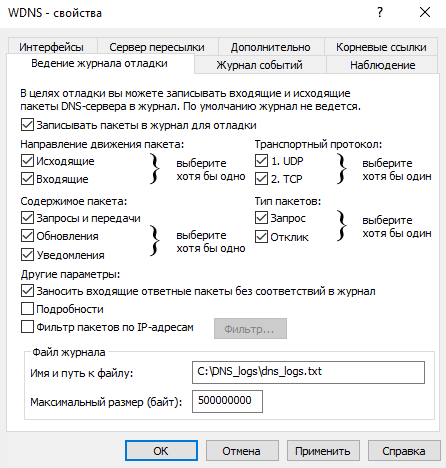

Откройте свойства DNS сервера и перейдите в раздел Ведение журнала отладки (см. рисунок 10).

Рисунок 10 -- Ведение журнала отладки.

-

В разделе укажите следующие настройки:

- включите запись пакетов в журнал для отладки, установив соответствующий флаг;

- настройте параметры в блоках Направление движения пакета, Содержимое пакета, Другие параметры, установив соответствующие флаги;

- в поле Имя и путь к файлу укажите файл, куда DNS сервер будет сохранять события.

- нажмите кнопку Применить.

-

Включите источник Microsoft-Windows-DNS.

Microsoft Windows RDS-GW

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Windows-RDS-GW |

| Номер (Порт) | 1510 |

| Вендор | Microsoft |

| Тип | Gateway |

| Профиль сбора | eventlog_input_local |

Примечание: события от источника включены по умолчанию и записываются в следующие журналы Windows: Microsoft-Windows-TerminalServices-Gateway/Admin и - Microsoft-Windows-TerminalServices-Gateway/Operational. Агент сбора лог-коллектора должен быть установлен на том же сервере, где и Microsoft-Windows-RDS-GW.

Включите источник Microsoft-Windows-RDS-GW.

Simon Kelley DNSmasq

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | DNSmasq |

| Тип | DNS |

| Вендор | Simon-Kelley |

| Порт | 3011 |

| Профиль сбора | tcp_input |

Для настройки источника выполните следующие действия:

-

При необходимости установите

dnsmasq:# apt install dnsmasq resolvconf -

Настройте конфигурационный файл

/etc/dnsmasq.conf:## Раскомментируйте следуюшие параметры no-resolv server=8.8.8.8 listen-address=0.0.0.0 bind-interfaces ## Добавьте в конец файла следующий параметр log-facility=/var/log/dnsmasq.logГде

no-resolv- параметр, отключающий загрузку настроек из/etc/resolv.conf, с целью загрузки настроек только из родного конфига/etc/dnsmasq.conf;server=8.8.8.8- адрес публичного DNS-сервера, на который будут отправляться те запросы, какие не сможет обработать Dnsmasq будут направлены на этот сервер;listen-address=0.0.0.0- настройка для осуществления подключения к DNS-серверу с других хостов;bind-interfaces- отключает привязку к интерфейсам на DNS-сервере;log-facility=/var/log/dnsmasq.log- включает отдельный лог дляdnsmasq.

-

Для предотвращения конфликтов с

system-resolveнастройте конфигурационный файл/etc/systemd/resolved.conf## Раскомментируйте данный параметр и укажите значение "no" DNSStubListener=no -

Перезапустите службы:

# systemctl restart systemd-resolved.service # systemctl start dnsmasq -

Создайте шаблон

/etc/rsyslog.d/10-dnsmasq.confдля службыrsyslogи укажите в нем следующие настройки:# Input modules module(load="imfile" mode="inotify" PollingInterval="10") # dnsmasq log input(type="imfile" File="/var/log/dnsmasq.log" Tag="ubuntu_dns" Severity="info" Facility="local3") local3.* @@<IP-адрес агента сбора лог-коллектора>:portГде:

@@- передача данных по протоколу TCP;<IP-адрес агента сбора лог-коллектора>- IP-адрес агента сбора лог-коллектора;port- порт, по которому агент сбора лог-коллектора будет принимать события. Должен совпадать со значением, указанным в настройках соответствующего профиля сбора.

-

Включите источник DNSmasq.

Unbound_DNS

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Unbound-Unbound_DNS |

| Номер (Порт) | 3010 |

| Вендор | Unbound |

| Тип | Unbound_DNS |

| Профиль сбора | tcp_input |

Для настройки источника выполните следующие действия:

-

Откройте конфигурационный файл

unbound.conf:# sudo nano /etc/unbound/unbound.conf -

Включите использование

syslog:server: use-syslog: yes -

Сохраните изменение и перезапустите службу:

# sudo service unbound restart -

Создайте шаблон

/etc/rsyslog.d/30-unbound.confдля службыrsyslogи откройте его на редактирование:sudo nano /etc/rsyslog.d/30-unbound.conf -

Настройте отправку сообщений в Платформу Радар:

template (name="radar" type="string" string="<%PRI%>%TIMESTAMP:::date-rfc3339% %HOSTNAME% %syslogtag `$.suffix` msg:::sp-if-no-1st-sp%%msg%") :syslogtag, contains, "unbound" @@<IP-адрес агента сбора лог-коллектора>:port;radarГде:

@@- передача данных по протоколу TCP;<IP-адрес агента сбора лог-коллектора>- IP-адрес агента сбора лог-коллектора;port- порт, по которому агент сбора лог-коллектора будет принимать события. Должен совпадать со значением, указанным в настройках соответствующего профиля сбора.

-

Перезапустите службу

rsyslog:# systemctl restart rsyslog -

Включите источник Unbound-Unbound_DNS.