Решения Network Security

При работе по подключению решений Network Security в качестве источника событий в Платформу Радар вам может пригодиться следующая справочная информация:

- Включение/выключение источников в Платформе;

- Пример конфигурационного файла лог-коллектора;

- Руководство по настройке лог-коллектора.

Checkpoint Firewall (NGFW)

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Checkpoint-Firewall |

| Тип | Log-Exporter |

| Вендор | Checkpoint-Firewall |

| Порт | 2511 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Подключитесь к консоли Checkpoint Firewall.

-

Переключитесь в режим expert:

> expert -

Создайте конфигурацию отправки журналов:

# cp_log_export add name <имя конфигурации> target-server <ip-адрес лог-коллектора> target-port 2511 protocol tcp format <формат событий syslog | cef> -

Запустите созданную конфигурацию:

# cp_log_export restart name <имя конфигурации>r -

Если в конфигурации была допущена ошибка, то измените ее:

# cp_log_export set name <имя конфигурации> [параметры значения] -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_checkpoint: & tcp_input_checkpoint id: "tcp_input_checkpoint" host: "<IP-адрес лог-коллектора>" port: 2511 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_checkpoint: & tcp_output_checkpoint id: "tcp_output_checkpoint" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2511 sock_buf_size: 0 log_level: "INFO" collectors: tcp_receiver: - <<: *tcp_input_checkpoint senders: port: 48002 tcp: - <<: *tcp_output_checkpoint route_checkpoint: &route_checkpoint collector_id: - "tcp_input_checkpoint" sender_id: - "tcp_output_checkpoin" routers: - <<: *route_checkpoint -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Checkpoint-Firewall.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Checkpoint Firewall (opsec)

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Checkpoint-Firewall-opsec |

| Тип | opsec |

| Вендор | Checkpoint-Firewall |

| Порт | 2510 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

-

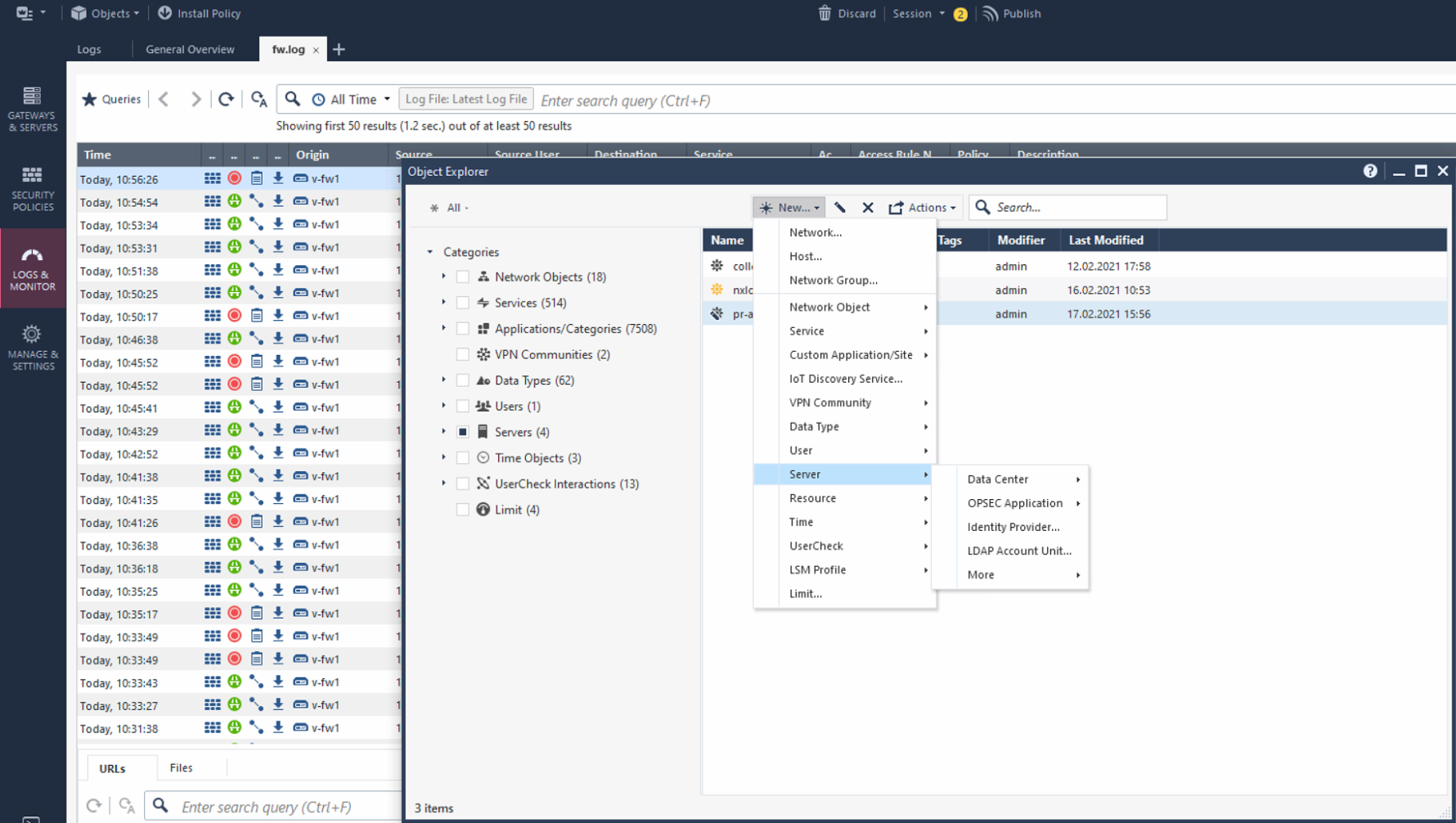

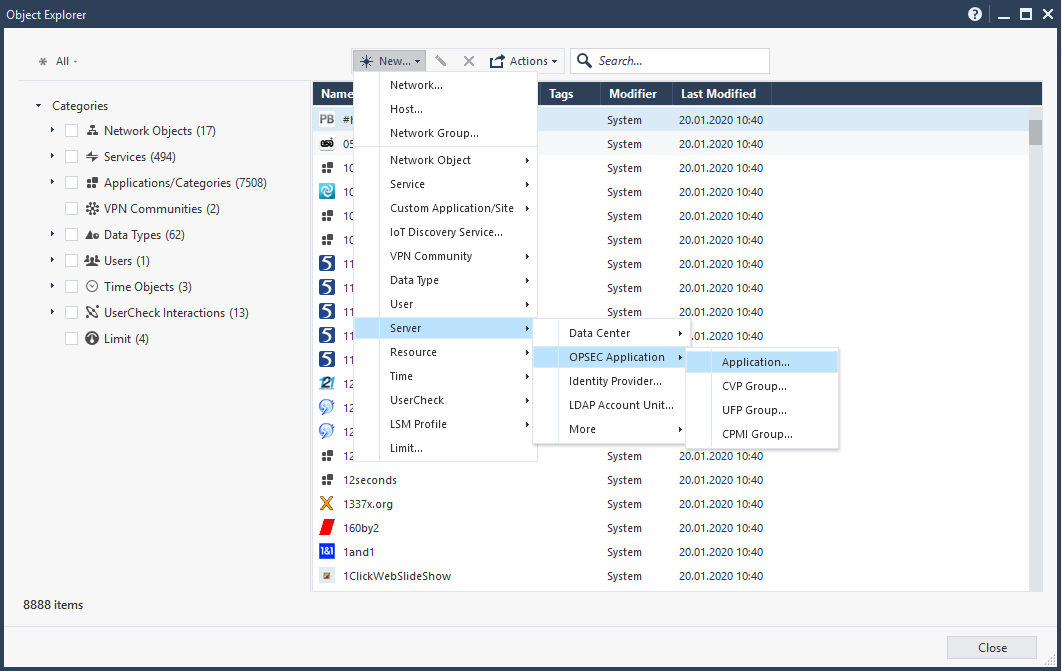

Войдите в веб-интерфейс системы Checkpoint Firewall и откройте окно "Object Explorer" (см. рисунок 1).

Рисунок 1 -- Окно "Object Explorer"

-

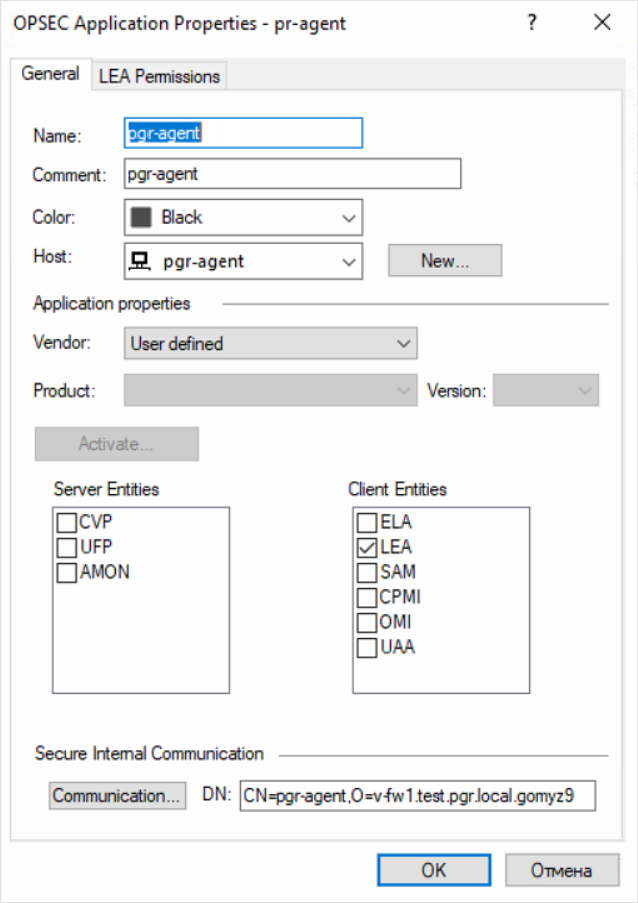

В окне "Object Explorer" нажмите кнопку New и из категории "Server" выберите OPSEC Application. Откроется окно создания/редактирования OPSEC Application (см. рисунок 2).

Рисунок 2 -- Окно создания/редактирования OPSEC Application

-

В окне выполните следующие действия:

- в поле Host из выпадающего списка выберите значение pgr-agent;

- в поле Name укажите значение pgr-agent;

- в полях Comment, Color укажите дополнительные сведения;

-

нажмите на кнопку Communication. Откроется окно "Сommunication" (см. рисунок 3).

Рисунок 3 -- Окно "Сommunication"

-

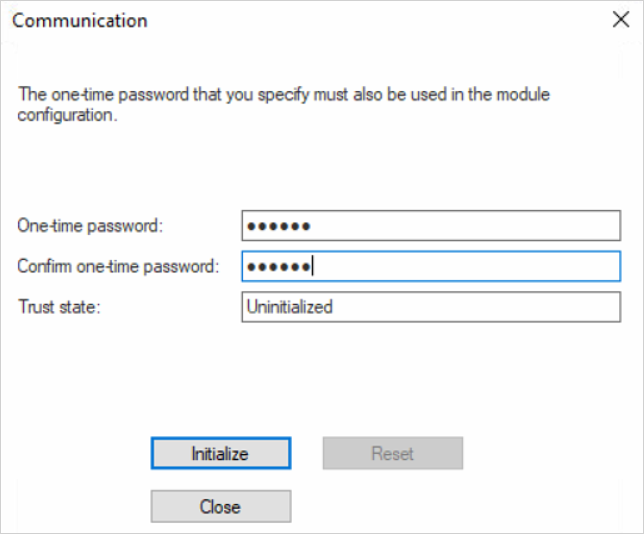

выполните в окне следующие действия:

- укажите и подтвердите пароль в соответствующих полях;

- нажмите кнопку Initialize.

-

нажмите кнопку OK и закройте окно создания/редактирования OPSEC Application.

-

Снова откройте окно создания/редактирования OPSEC Application (см. рисунок 2) для настройки поля DN, так как оно настраивается после выполнения инициализации.

-

В поле DN укажите следующее значение:

CN=pgr-agent, O=v-fw1.test.pgr.local.gomyz9и нажмите кнопку OK.

-

Проверьте состояние инициализации. Для этого нажмите на кнопку Communication и убедитесь что в поле Trust State указано значение Trust established (см. рисунок 4).

Рисунок 4 -- Окно "Сommunication". Значение Trust established

-

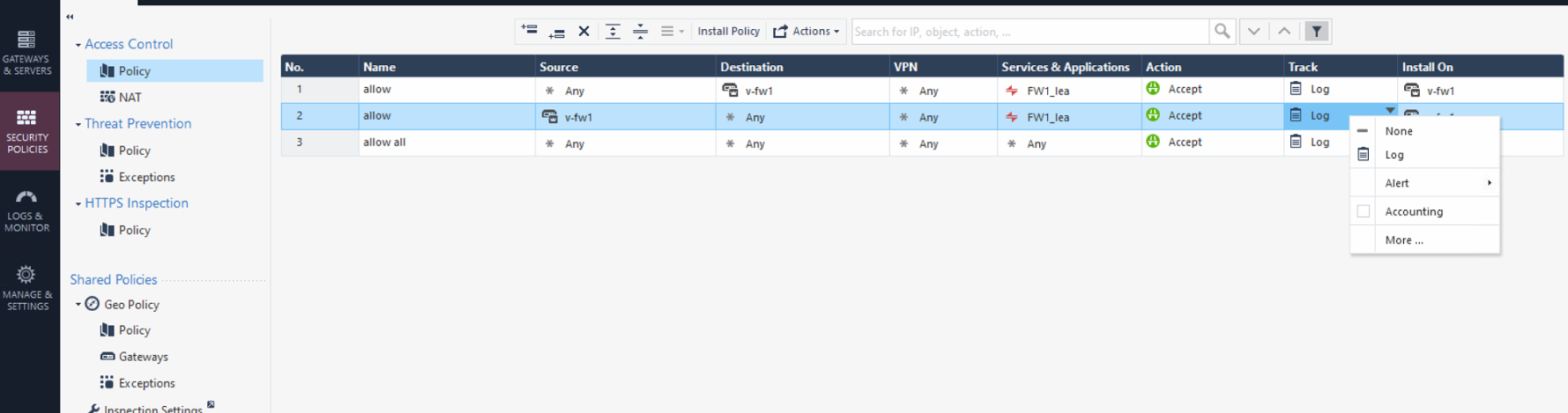

Перейдите в раздел SECURITY POLICES → Access Control → Policy, выберите политику и в графе Track выберите значение "Log" (см. рисунок 5).

Рисунок 5 -- Настройка политики

-

Примените выбранную политику: Install Policy.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_opsec_lea: & udp_input_opsec_lea id: "udp_input_opsec_lea" exec_path: "/usr/bin/opsec/" poll_interval: 1 read_from_last: false host: "<IP-адрес лог-коллектора>" port: 2510 auth_type: "sslca" opsec_sic_name: "CN=pr-agent,O=v-fw1.test.pgr.local.gomyz9" opsec_sslca_file: "/<home>/opsec-tools/linux22/opsec.p12" opsec_entity_sic_name: "cn=cp_mgmt,o=v-fw1.test.pgr.local.gomyz9" opsec_sic_policy_file: "" log_filename: "fw.log" format: "raw" log_level: "DEBUG" tcp_output_opsec_lea: & tcp_output_opsec_lea id: "tcp_output_opsec_lea" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2510 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_opsec_lea senders: port: 48002 tcp: - <<: *tcp_output_opsec_lea route_opsec_lea: &route_opsec_lea collector_id: - "udp_input_opsec_lea" sender_id: - "tcp_output_opsec_lea" routers: - <<: *route_opsec_lea -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Checkpoint-Firewall-opsec.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Cisco ASA

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Cisco-ASA |

| Тип | ASA |

| Вендор | Cisco |

| Порт | 2520 |

| Протокол | TCP |

Внимание! Все команды по настройке источника выполняются в режиме глобальной конфигурации. Для этого перейдите в привилегированный режим: введите

enableи пароль администратора. В консольной строке знак>рядом с именем хоста сменится на#. Затем введите команду#configure terminal. В консольной строке знак#рядом с именем хоста сменится на(config)#.

Для настройки источника выполните следующие действия:

- Подключитесь к консоли устройства и перейдите в режим глобальной конфигурации.

-

Включите журналирование и экспорт событий с устройства:

(config)# logging enable (config)# logging host <имя интерфейса> <IP-адрес коллектора> (config)# logging trap <уровень логирования> (указать один из уровней важности событий: alerts, critical, debugging, emergencies, errors, informational, notifications, warnings) (config)# logging console <уровень логирования> (указать один из уровней важности событий: alerts, critical, debugging, emergencies, errors, informational, notifications, warnings) (config)# logging asdm <уровень логирования> (указать один из уровней важности событий: alerts, critical, debugging, emergencies, errors, informational, notifications, warnings) (config)# logging device-id ipaddress <id устройства> (config)# logging timestamp -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_asa: & udp_input_asa id: "udp_input_asa" host: "<IP-адрес лог-коллектора>" port: 2520 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_asa: & tcp_output_asa id: "tcp_output_asa" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2520 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_asa senders: port: 48002 tcp: - <<: *tcp_output_asa route_asa: &route_asa collector_id: - "udp_input_asa" sender_id: - "tcp_output_asa" routers: - <<: *route_asa -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Cisco-ASA.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Fortinet FortiAnalyzer

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Fortinet-Fortianalyzer |

| Тип | Analyzer |

| Вендор | Fortinet |

| Порт | 2572 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Войдите в веб-интерфейс системы под учетной записью с правами администратора.

-

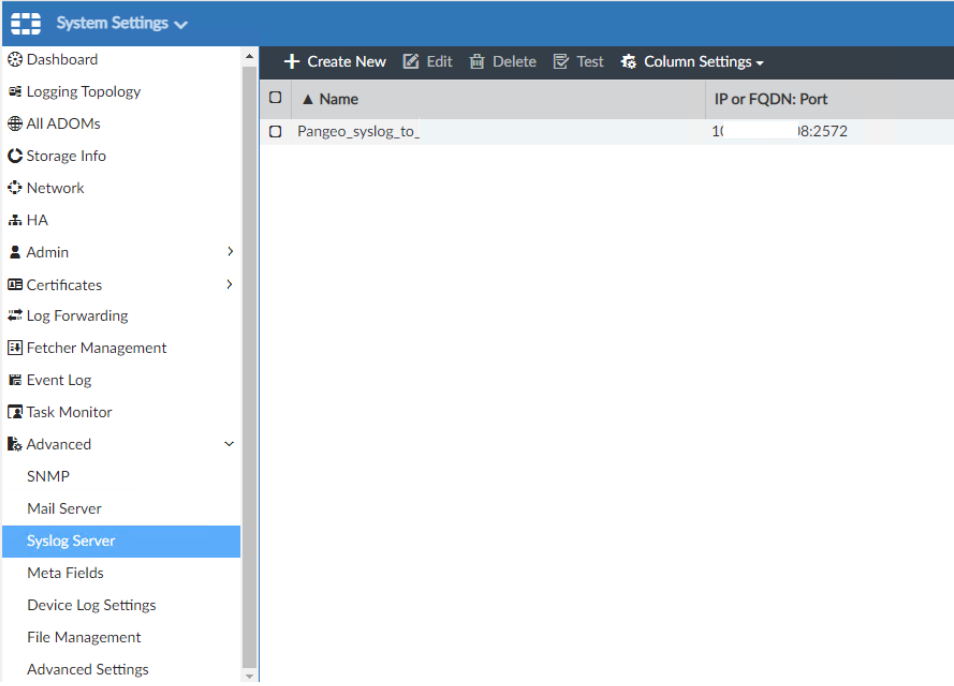

Перейдите в раздел Advanced → Syslog Server (см. рисунок 6).

Рисунок 6 -- System Setting. Syslog Server

-

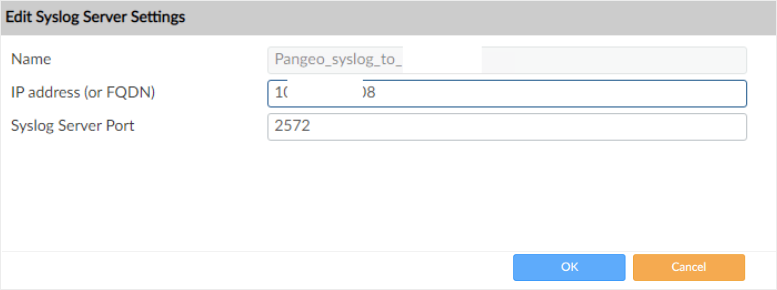

Нажмите кнопку Create New. Откроется окно "Create New Server Setting" (внешний вид окна аналогичен окну "Edit Syslog Server Setting" см. рисунок 7).

Рисунок 7 -- Окно "Edit Syslog Server Setting"

-

В открывшемся окне укажите следующие настройки:

- в поле Name укажите название сервера;

- в поле IP-address (or FQDN) укажите IP-адрес лог-коллектора;

- в поле Syslog Server Port укажите порт для данного источника (2572).

- нажмите кнопку OK.

-

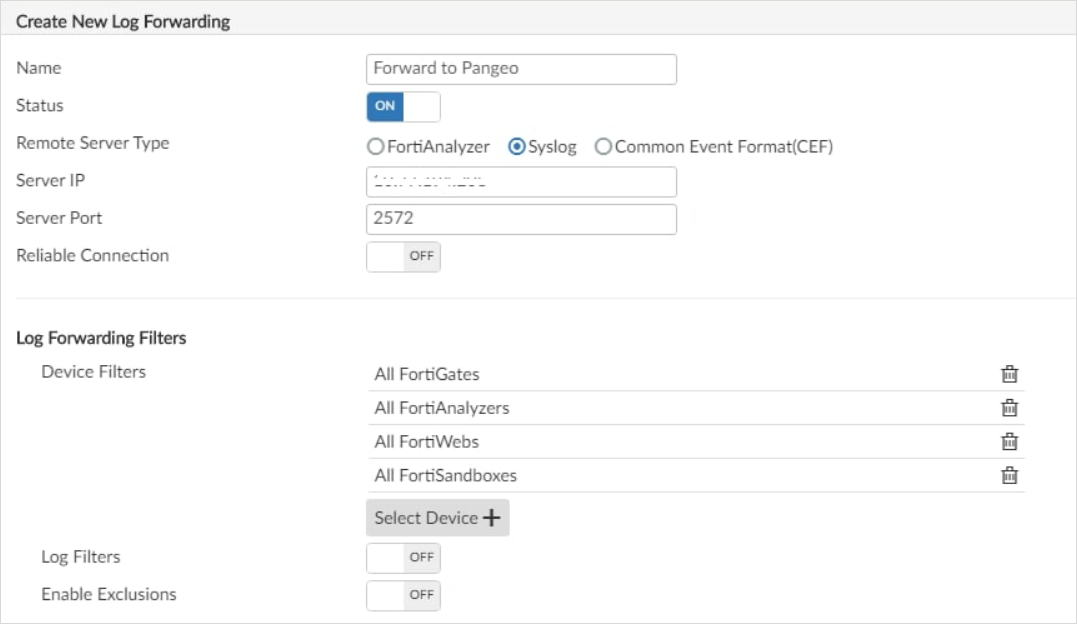

Перейдите в раздел Log Forwarding и нажмите кнопку Create New. Откроется окно "Create New Log Forwarding" (см. рисунок 8).

Рисунок 8 -- Окно "Create New Log Forwarding"

-

В открывшемся окне укажите следующие настройки:

- в поле Name укажите наименование настройки;

- в поле Status установите переключатель в положение ON;

- в поле Remote Server Type выберите тип формата отправляемых журналов (рекомендуемое значение: "Syslog");

- в поле Server IP укажите IP-адрес лог-коллектора;

- в поле Server Port укажите порт, открытый на лог-коллекторе для приема событий от данного источника (2572);

- в блоке Device Filters добавьте устройства, с которых будут пересылаться события;

- нажмите кнопку OK.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_fortianalyzer: & udp_input_fortianalyzer id: "udp_input_fortianalyzer" host: "<IP-адрес лог-коллектора>" port: 2572 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_fortianalyzer: & tcp_output_fortianalyzer id: "tcp_output_fortianalyzer" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2572 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_fortianalyzer senders: port: 48002 tcp: - <<: *tcp_output_fortianalyzer route_fortianalyzer: &route_fortianalyzer collector_id: - "udp_input_fortianalyzer" sender_id: - "tcp_output_fortianalyzer" routers: - <<: *route_fortianalyzer -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Fortinet-Fortianalyzer.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Fortinet FortiSandbox

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Fortinet-Fortisandbox |

| Тип | Sandbox |

| Вендор | Fortinet |

| Порт | 2574 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Войдите в веб-интерфейс системы FortiSandbox под учетной записью с правами администратора.

-

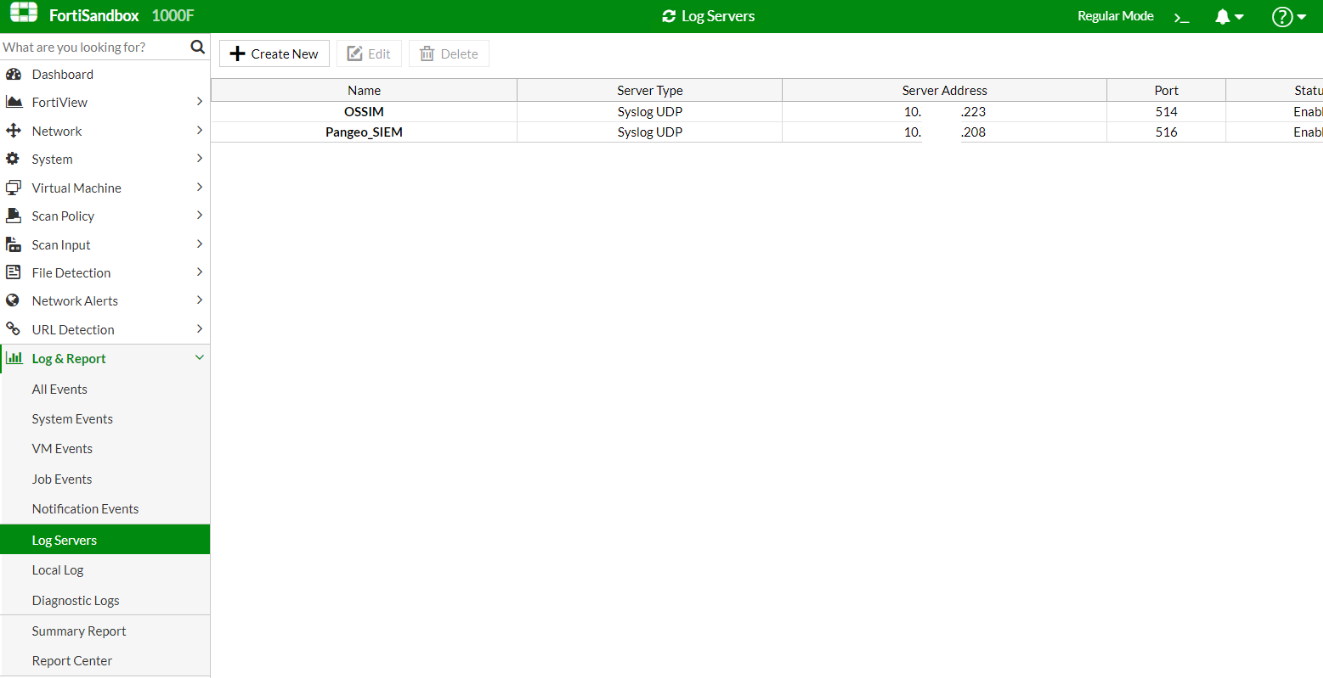

Перейдите в раздел Log&Report → Log Servers (см. рисунок 9).

Рисунок 9 -- FortiSandbox. Раздел "Настройка журналов"

-

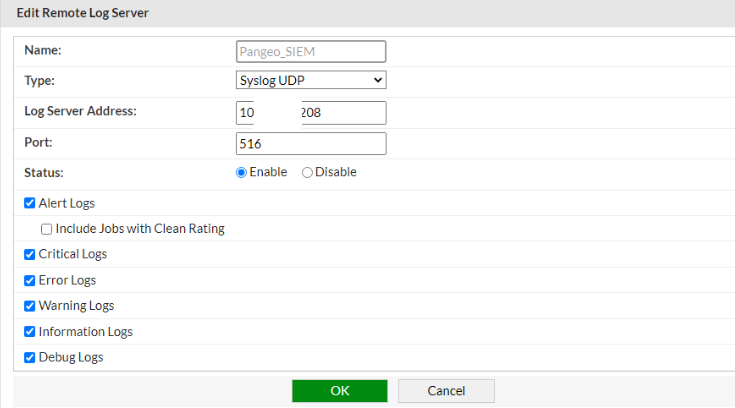

Нажмите кнопку Create New и в открывшемся окне (см. рисунок 10) укажите следующие настройки:

Рисунок 10 -- Окно "Edit Remote Log Server"

- в поле Name укажите наименование сервера;

- в поле Type выберите протокол взаимодействия и формат отправки событий;

- в поле Log Server Address укажите IP-адрес лог-коллектора;

- в поле Port укажите порт, открытый на лог-коллекторе для приема событий от данного источника (2574);

- в поле Status выберите значение Enable;

- выберите уровни логирования, установив соответствующие флаги;

- нажмите кнопку OK.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_sandbox: & udp_input_sandbox id: "udp_input_sandbox" host: "<IP-адрес лог-коллектора>" port: 2574 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_sandbox: & tcp_output_sandbox id: "tcp_output_sandbox" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2574 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_sandbox senders: port: 48002 tcp: - <<: *tcp_output_sandbox route_sandbox: &route_sandbox collector_id: - "udp_input_sandbox" sender_id: - "tcp_output_sandbox" routers: - <<: *route_sandbox -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Fortinet-Fortisandbox.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Fortinet FortiWeb

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Fortinet-Fortiweb-WAF |

| Тип | Fortiweb |

| Вендор | Fortinet |

| Порт | 2573 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Войдите в веб-интерфейс системы Fortiweb и перейдите в раздел Log&Report → Log Policy → SIEM Policy.

- Нажмите кнопку Create New.

- При создании политики укажите следующие настройки:

- в поле Policy Type выберите значение ArcsSight CEF;

- в поле IP Address(IPv4) укажите IP-адрес лог-коллектора;

- в поле Port укажите порт, открытый на лог-коллекторе для приема событий от данного источника (2573).

- нажмите кнопку OK.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_fortiweb: & udp_input_fortiweb id: "udp_input_fortiweb" host: "<IP-адрес лог-коллектора>" port: 2573 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_fortiweb: & tcp_output_fortiweb id: "tcp_output_fortiweb" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2573 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_fortiweb senders: port: 48002 tcp: - <<: *tcp_output_fortiweb route_fortiweb: &route_fortiweb collector_id: - "udp_input_fortiweb" sender_id: - "tcp_output_fortiweb" routers: - <<: *route_fortiweb -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Fortinet-Fortiweb-WAF.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

HAProxy

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | HAProxy |

| Тип | Proxy |

| Вендор | HAProxy |

| Порт | 3020 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

-

Откройте файл

/etc/haproxy/haproxy.cfgи выполните следующие настройки:-

в секцию

globalдобавьте строку:log /dev/log local1 info -

в секцию

defaultдобавьте следующие строки:log global mode http option httplog log-format "%ci:%cp %fi:%fp %bi:%bp [%tr] %ft %b/%s %TR/%Tw/%Tc/%Tr/%Ta ST=%ST %B %CC %CS %tsc %ac/%fc/%bc/%sc/%rc %sq/%bq URI=%HQ%{+Q}r"

-

-

Чтобы события HAProxy сохранялись в файл

/var/log/haproxy.log, система автоматически создает файл/etc/rsyslog.d/49-haproxy.conf. Если файл не был создан, его необходимо создать вручную и наполнить следующим содержимым:$AddUnixListenSocket /var/lib/haproxy/dev/log :programname, startswith, "haproxy" { /var/log/haproxy.log stop } -

Чтобы события HAProxy отправлялись на лог-коллектор, необходимо создать файл

/etc/rsyslog.d/60-haproxy-siem.confи вставить следующие строки, указав IP-адрес лог-коллектора и порт для данного источника (3020):module(load="imfile" PollingInterval="5") input(type="imfile" reopenOnTruncate="on" File="/var/log/haproxy.log" Tag="haproxy" ruleset="sendlc") template( name = "logtemplate" type = "string" string = "<%PRI%> %msg%\n" ) ruleset(name="sendlc") { action(type = "omfwd" Template = "logtemplate" Target="<IP-адрес лог-коллектора>" Port="3020" Protocol="tcp" ResendLastMSGOnReconnect="on" action.resumeRetryCount="100" queue.type="linkedList" queue.size="10000") stop } -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_haproxy: &tcp_input_haproxy id: "tcp_input_haproxy" host: "<IP-адрес лог-коллектора>" port: 3020 sock_buf_size: 0 format: "json" tcp_output_haproxy: &tcp_output_haproxy2 id: "tcp_output_haproxy" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 3020 collectors: tcp_receiver: - <<: *tcp_input_haproxy senders: port: 48001 tcp: - <<: *tcp_output_haproxy route_haproxy: &route_haproxy collector_id: - "tcp_input_haproxy" sender_id: - "tcp_output_haproxy" routers: - <<: *route_haproxy -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник HAProxy.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Kaspersky Web Traffic Security

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Kaspersky-Web-Traffic-Security |

| Тип | Proxy |

| Вендор | Kaspersky |

| Порт | 2606 |

| Протокол | TCP |

Примечание: данную инструкцию необходимо выполнить на каждом узле кластера Kaspersky Web Traffic Security.

Для настройки источника выполните следующие действия:

- Подключитесь к устройству Kaspersky Web Traffic Security с помощью интерфейса командной строки под пользователем root.

-

Создайте конфигурационный файл для службы

rsyslog:vim /etc/rsyslog.d/kwts_to_siem.conf -

Настройте отправку следующих объектов:

local0.*,local1.*,local2.*,authpriv.*,local7.* @@<Ip-адрес лог-коллектора>:2606 -

Сохраните изменения и перезапустите службу

rsyslog.# service rsyslog restart -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_kwts: & tcp_input_kwts id: "tcp_input_kwts" host: "<IP-адрес лог-коллектора>" port: 2606 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_kwts: & tcp_output_kwts id: "tcp_output_kwts" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2606 sock_buf_size: 0 log_level: "INFO" collectors: tcp_receiver: - <<: *tcp_input_kwts senders: port: 48002 tcp: - <<: *tcp_output_kwts route_kwts: &route_kwts collector_id: - "tcp_input_kwts" sender_id: - "tcp_output_kwts" routers: - <<: *route_kwts -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Kaspersky-Web-Traffic-Security.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

McAfee Web Gateway

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | McAfee-Web-Gateway |

| Тип | Proxy |

| Вендор | McAfee |

| Порт | 2610 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Войдите в интерфейс системы под учетной записью с правами администратора.

-

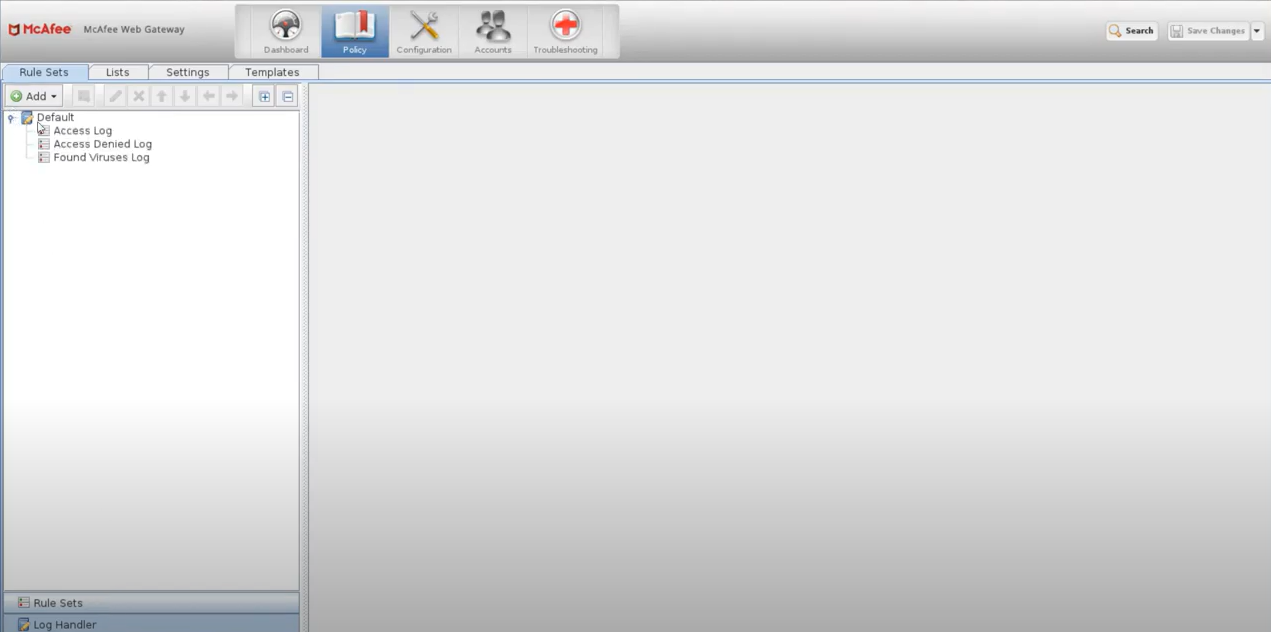

Перейдите в раздел Policy, затем выберите вкладку «Rule Sets» и пункт меню «Log Handler» (см. рисунок 11).

Рисунок 11 -- Выбор логов

-

Раскройте список «Default», выберите «Access Log», в правой части окна выделите правило и нажмите кнопку Edit.

- В секции «Events» нажмите кнопку Add, а затем Event.

- Выберите «Syslog (Number, String)» и нажмите кнопку Parameters.

- Для параметра «1. Level (Number)» установите значение 6, что указывает на уровень логирования «Informational». Для настройки параметра «2. Message (String)» нажмите Use Property и выберите «User-Defined.logLine».

- Нажмите последовательно кнопки OK → OK → Finish.

- Повторите действия п.п. 3-7 для других наборов правил.

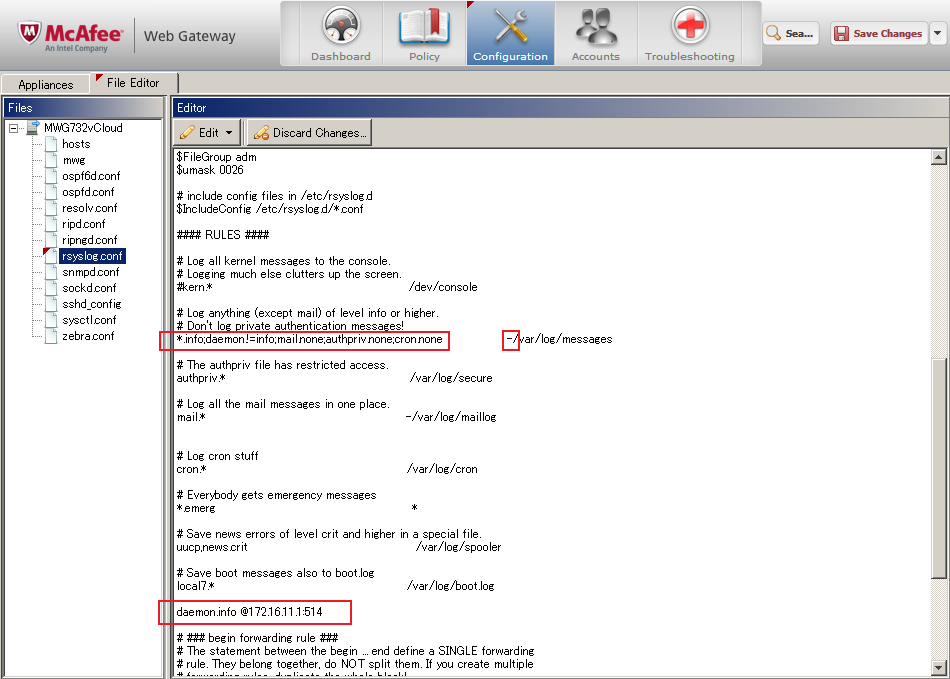

- Перейдите в раздел Configuration и выберите вкладку «File Editor».

-

Разверните список с именем соответствующего устройства и выберите файл

rsyslog.conf(см. рисунок 12).

Рисунок 12 -- Редактирование rsyslog

-

Найдите в файле следующую строку:

*.info;mail.none;authpriv.none;cron.none /var/log/messagesДобавьте в нее параметр

«daemon.!=info»:*.info;daemon.!=info;mail.none;authpriv.none;cron.none -/var/log/messagesТакже добавьте следующую строку для отправки событий на лог-коллектор (@ - отправка по протоколу UDP, @@ - отправка по протоколу TCP):

daemon.info @<ip-адрес лог-коллектора>:<порт лог-коллектора> -

Нажмите кнопку Save Changes для сохранения изменений.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_mcafee_wg: & udp_input_mcafee_wg id: "udp_input_mcafee_wg" host: "<IP-адрес лог-коллектора>" port: 2610 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_mcafee_wg: & tcp_output_mcafee_wg id: "tcp_output_mcafee_wg" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2610 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_mcafee_wg senders: port: 48002 tcp: - <<: *tcp_output_mcafee_wg route_mcafee_wg: &route_mcafee_wg collector_id: - "udp_input_mcafee_wg" sender_id: - "tcp_output_mcafee_wg" routers: - <<: *route_mcafee_wg -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник McAfee-Web-Gateway.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Microsoft Forefront TMG

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Forefront-Threat-Management-Gateway |

| Тип | Firewall_Proxy |

| Вендор | Microsoft |

| Порт | 1540 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Войдите в интерфейс управления системой Forefront TMG Management.

-

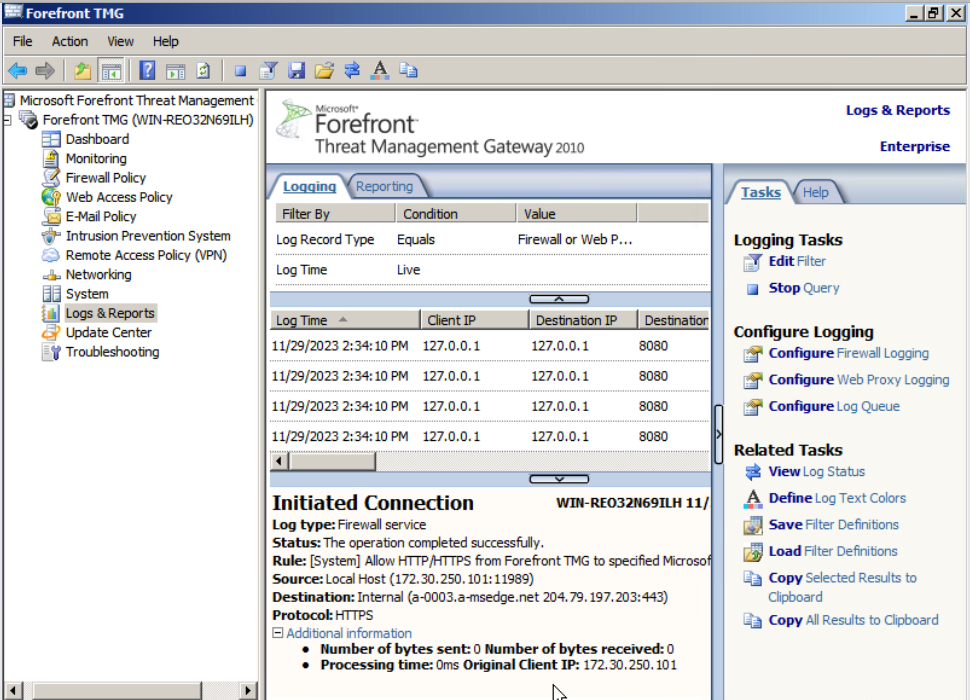

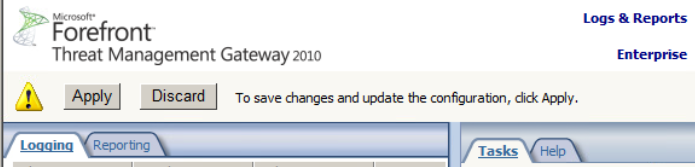

Перейдите в раздел Log & Reports и откройте вкладку "Logging" (см. рисунок 13).

Рисунок 13 -- Forefront TMG. Раздел "Log & Reports"

-

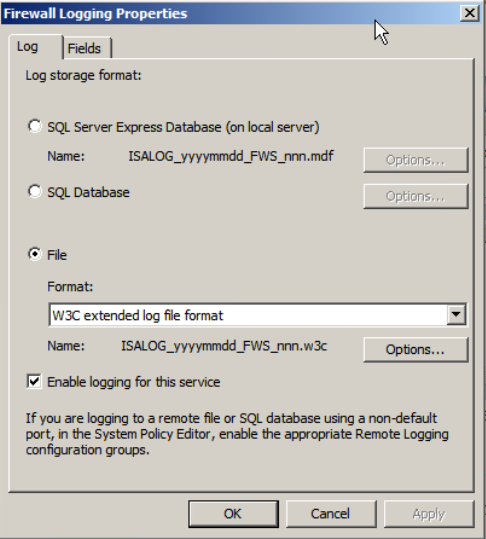

В рабочей области справа перейдите на вкладку "Task" и нажмите кнопку Configure Firewall Logging. Откроется окно "Firewall Logging Properties" (см. рисунок 14).

Рисунок 14 -- Окно "Firewall Logging Properties"

-

На вкладке "Log" выполните следующие действия:

- в поле Log storage format выберите значение "File";

- в поле Format из выпадающего списка выберите значение "W3C";

-

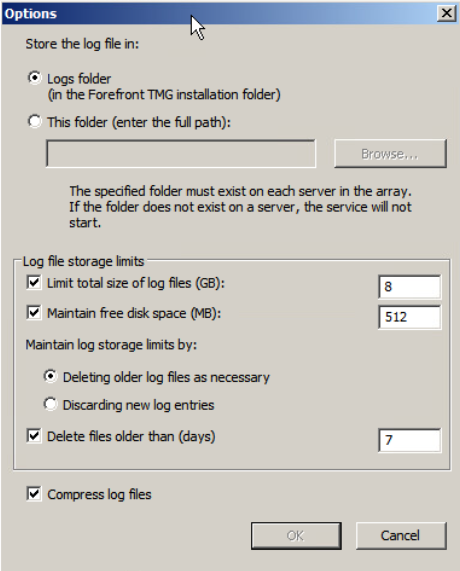

нажмите кнопку Options. Откроется окно "Options" (см. рисунок 15);

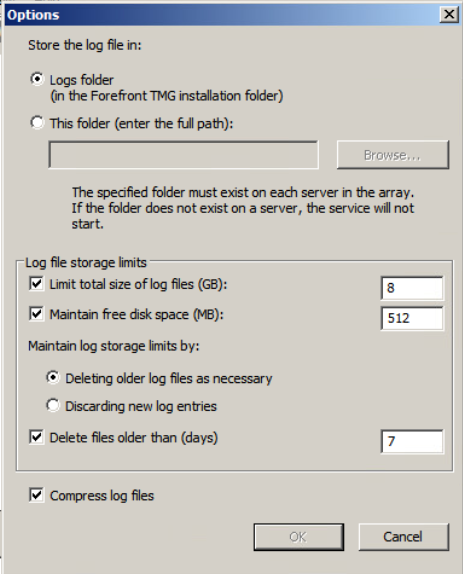

Рисунок 15 -- Firewall Logging Properties. Options

-

в окне "Options" выполните следующие действия:

- в поле Store the log file in выберите каталог хранения журнала;

- в блоке Log file storage limits настройте необходимые лимиты для хранения файла с журналом;

- нажмите кнопку OK.

-

нажмите кнопку OK.

-

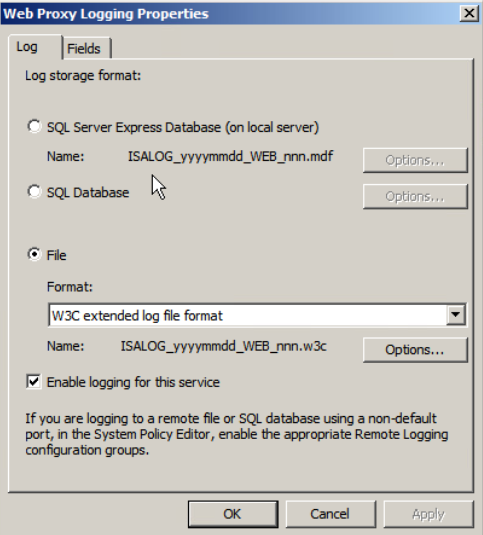

На вкладке "Task" нажмите кнопку Configure Web Proxy Logging. Откроется окно "Web Proxy Logging Properties" (см. рисунок 16).

Рисунок 16 -- Окно "Web Proxy Logging Properties"

-

На вкладке "Log" выполните следующие действия:

- в поле Log storage format выберите значение "File";

- в поле Format из выпадающего списка выберите значение "W3C";

-

нажмите кнопку Options. Откроется окно "Options" (см. рисунок 17);

Рисунок 17 -- Web Proxy Logging Properties. Options

-

в окне "Options" выполните следующие действия:

- в поле Store the log file in выберите каталог хранения журнала;

- в блоке Log file storage limits настройте необходимые лимиты для хранения файла с журналом;

- нажмите кнопку OK.

-

нажмите кнопку OK.

-

Нажмите кнопку Apply (см. рисунок 18).

Рисунок 18 -- Forefront TMG. Кнопка "Apply"

-

Откройте сетевой доступ к каталогам, указанным в пп. 5 и 6.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tmg_input: &tmg_input id: "tmg_input" remote_servers: ["<IP-адрес сервера TMG>"] port: 445 share: "\\\\<IP-адрес сервера TMG>\\Logs$" domain: "domain" user: "user" password: "password" poll_interval: 3 files: [ "*" ] using_regexp: true regexp_starting_dir: "." regexp_expression: ".w3c$" dir_check_interval: 3 read_from_last: true format: "json" log_level: "INFO" filters: blacklist: ["^#"] tcp_out_tmg: &tcp_out_tmg id: "tcp_out_tmg" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1532 batch_mode_enable: false log_level: "INFO" collectors: smb: - <<: *tmg_input senders: port: 48002 tcp: - <<: *tcp_out_tmg route_tmg: &route_tmg collector_id: - "tmg_input" sender_id: - "tcp_out_tmg" routers: - <<: *route_tmg -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Microsoft-Forefront-Threat-Management-Gateway.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Ngate CryptoPro VPNGate

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | CryptoPro-VPNGate-Ngate |

| Тип | VPNGate |

| Вендор | CryptoPro |

| Порт | 2562 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

-

Настройте отправку журналов с помощью

rsyslog:- перейдите в директорию

/etc/rsyslog.d/; - откройте файл конфигурации

50-ng-manual-fwd.conf; -

закомментируйте содержимое и вставьте следующую информацию:

module(load="imfile" PollingInterval="10") input(type="imfile" reopenOnTruncate="on" File="/var/log/ngate/ng-admin/ng-admin.log" Tag="ng-admin") if $syslogtag == 'ng-admin' then @<ip-адрес лог коллектора>IP:2562 & stop -

перезапустите службу

rsyslog.

- перейдите в директорию

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_nGate: & udp_input_nGate id: "udp_input_nGate" host: "<IP-адрес лог-коллектора>" port: 2562 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_nGate: & tcp_output_nGate id: "tcp_output_nGate" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2562 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_nGate senders: port: 48002 tcp: - <<: *tcp_output_nGate route_nGate: &route_nGate collector_id: - "udp_input_nGate" sender_id: - "tcp_output_nGate" routers: - <<: *route_nGate -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник CryptoPro-VPNGate-Ngate.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

OpenVPN

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | OpenVPN |

| Тип | VPN |

| Вендор | Openvpn |

| Порт | 2180 |

| Протокол | TCP |

Файлы журналов источника содержат следующую информацию:

/var/log/openvpn/openvpn.log- содержит информацию о подключениях к виртуальной частной сети (VPN);/var/log/openvpn/status.log- содержит информацию о каждом клиентском подключении, такую как IP-адрес клиента, используемый протокол, отправленные и полученные байты.

Для настройки источника выполните следующие действия:

-

В файл конфигурации OpenVPN (

/etc/openvpn/server.confили/etc/openvpn/client.conf) добавьте следующие настройки:status /var/log/openvpn/status.log log /var/log/openvpn.log log-append /var/log/openvpn.log verb 3 -

В каталоге

/etc/rsyslog.d/создайте файл конфигурации для службыrsyslog:# sudo nano /etc/rsyslog.d/openvpn.conf -

Настройте конфигурацию:

module(load="imfile" PollingInterval="10") input(type="imfile" reopenOnTruncate="on" File="/var/log/openvpn/openvpn.log" Tag="standart_openvpn_log") if $syslogtag == 'standart_openvpn_log' then @<ip-адрес лог-коллектора>:2180 & stop input(type="imfile" reopenOnTruncate="on" File="/var/log/openvpn/status.log" Tag="status_openvpn_log") if $syslogtag == 'status_openvpn_log' then @<ip-адрес лог-коллектора>:2180 & stopГде:

<ip-адрес лог коллектора>- IP-адрес лог-коллектора;2180- порт для данного источника.

-

Перезапустите службу

rsyslog:# systemctl restart rsyslog -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_openvpn: & udp_input_openvpn id: "udp_input_openvpn" host: "<IP-адрес лог-коллектора>" port: 2180 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_openvpn: & tcp_output_openvpn id: "tcp_output_openvpn" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2180 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_openvpn senders: port: 48002 tcp: - <<: *tcp_output_openvpn route_openvpn: &route_openvpn collector_id: - "udp_input_openvpn" sender_id: - "tcp_output_openvpn" routers: - <<: *route_openvpn -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник OpenVPN.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

PaloAlto NGFW

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | PaloAlto-Firewall |

| Тип | Firewall |

| Вендор | PaloAlto |

| Порт | 2580 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Войдите в интерфейс устройства PaloAlto под учетной записью с правами администратора.

-

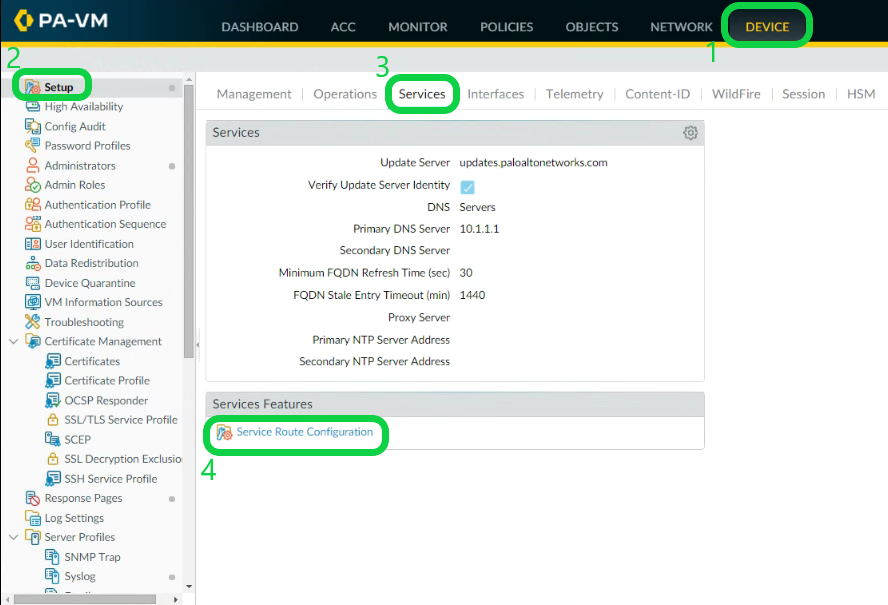

Перейдите в раздел Device → Setup → Services → Service Route Configuration (см. рисунок 19).

Рисунок 19 -- Интерфейс устройства PaloAlto. Переход в раздел "Service Route Configuration"

-

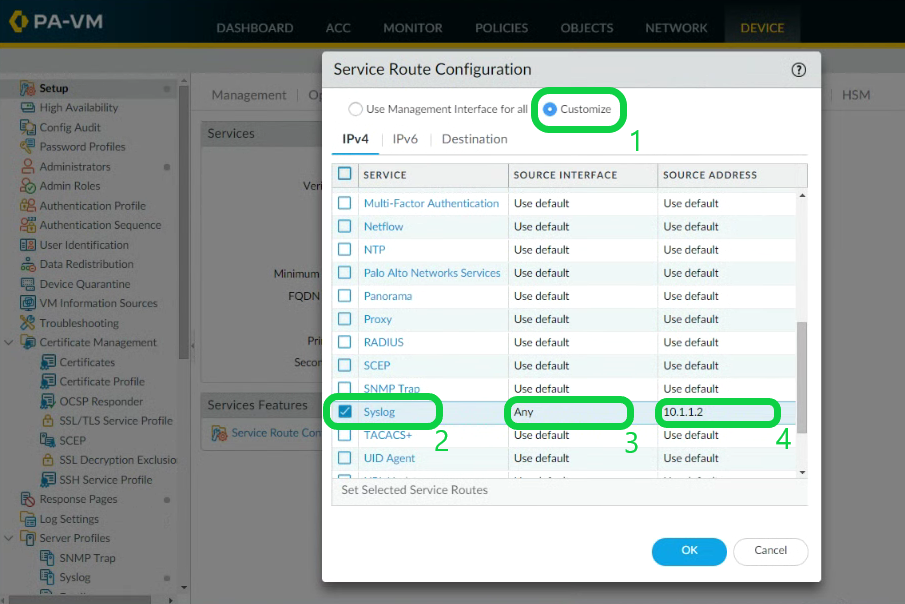

В открывшемся окне "Service Route Configuration" (см. рисунок 20) выберите пункт Customize и на вкладке "IPv4" дважды нажмите на строку Syslog.

Рисунок 20 -- Окно "Service Route Configuration"

-

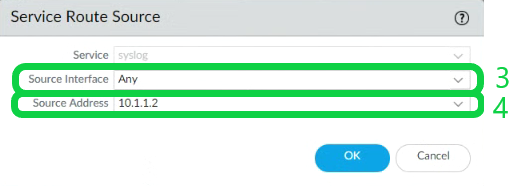

В открывшемся окне "Service Route Source" (см. рисунок 21) выберите Source Interface и укажите Source Address с которого у вас будут отправляться события:

Рисунок 21 -- Окно "Service Route Source"

-

Нажмите кнопку OK в окнах "Service Route Source" и "Service Route Configuration".

-

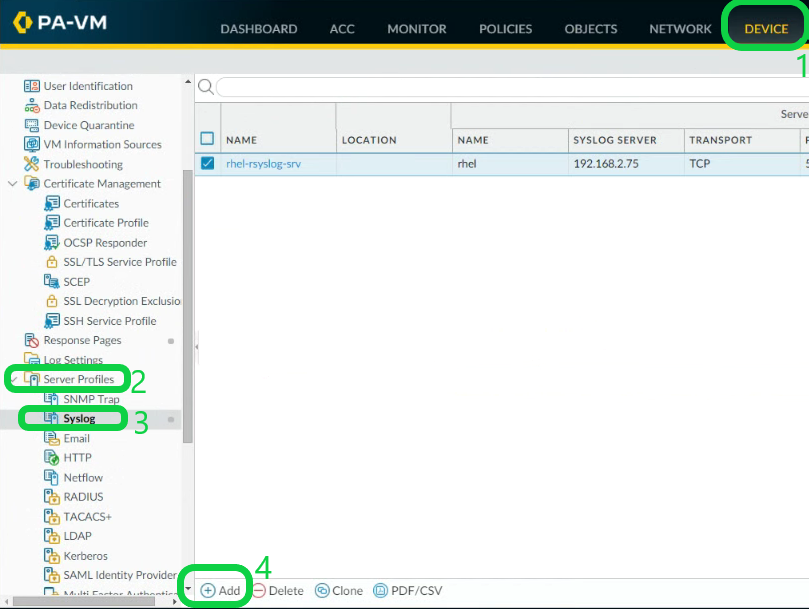

Перейдите в раздел Device → Server Profiles → Syslog (см. рисунок 22).

Рисунок 22 -- Интерфейс устройства PaloAlto. Переход в раздел "Syslog"

-

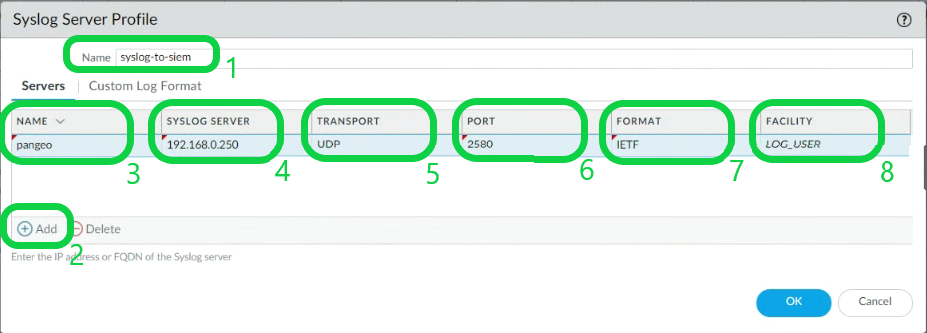

Нажмите кнопку Add. Откроется окно "Syslog Server Profile" (см. рисунок 23).

Рисунок 23 -- Окно "Syslog Server Profile"

-

В окне "Syslog Server Profile" в поле Name укажите наименование профиля и нажмите кнопку Add. В появившемся блоке полей укажите следующие настройки:

- в поле NAME укажите наименование сервера;

- в поле SYSLOG SERVER укажите IP-адрес лог-коллектора;

- в поле TRANSPORT выберите протокол "UDP" для отправки событий;

- в поле PORT укажите порт, по которому лог-коллектор будет принимать события от данного источника "2580".

- в поле FORMAT выберите формат формирования syslog-сообщения "IETF";

- в поле FACILITY выберите значение facility для отправляемых сообщений "LOG_USER";

- нажмите кнопку OK.

-

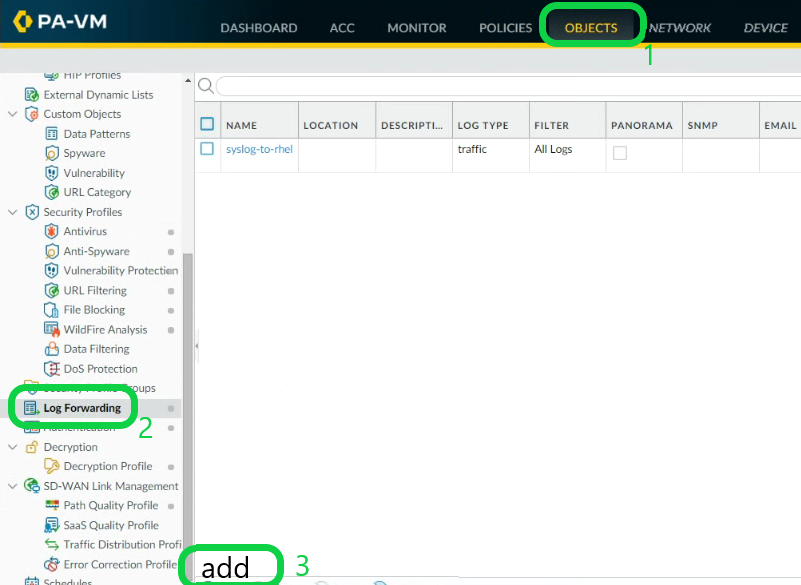

Перейдите в раздел Objects → Log Forwarding (см. рисунок 24).

Рисунок 24 -- Интерфейс устройства PaloAlto. Переход в раздел "Log Forwarding"

-

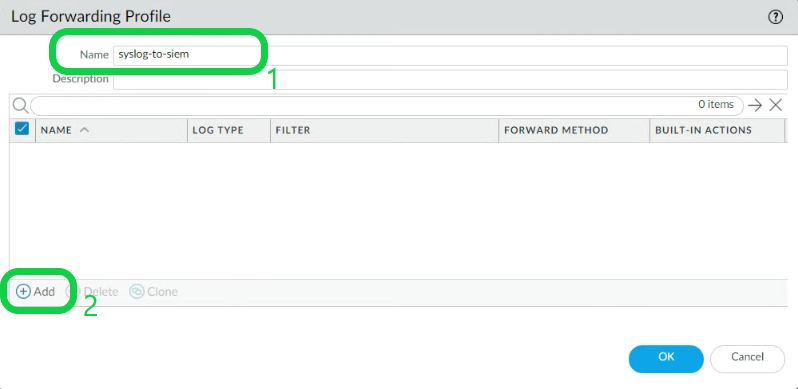

Нажмите кнопку Add. Откроется окно "Log Forwarding Profile" (см. рисунок 25).

Рисунок 25 -- Окно "Log Forwarding Profile"

-

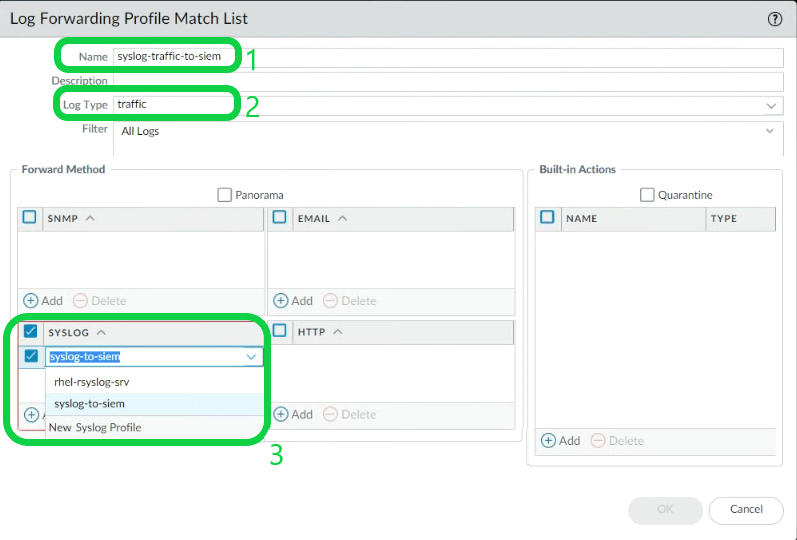

В окне "Log Forwarding Profile" в поле Name укажите наименование профиля и нажмите кнопку Add. Откроется окно "Log Forwarding Profile Match List" (см. рисунок 26).

Рисунок 26 -- Настройка профиля отправки журналов. Шаг 1

-

В открывшемся окне укажите следующие настройки:

- в поле Name укажите наименование профиля;

- в поле Log Type выберите значение "traffic";

- в поле Syslog выберите созданный профиль для отправки событий

syslog; -

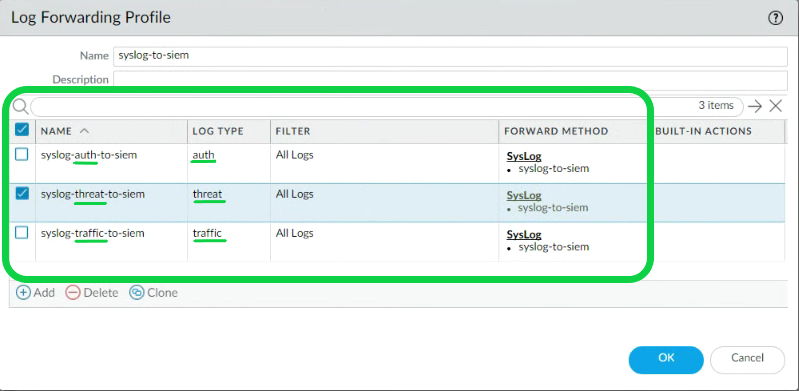

повторите добавление созданных профилей указав в поле Log Type соответствующие значения "threat", "auth" и выбрав в поле Syslog соответствующий профиль (см. рисунок 27).

Рисунок 27 -- Настройка профиля отправки журналов. Шаг 2

-

нажмите кнопку OK.

-

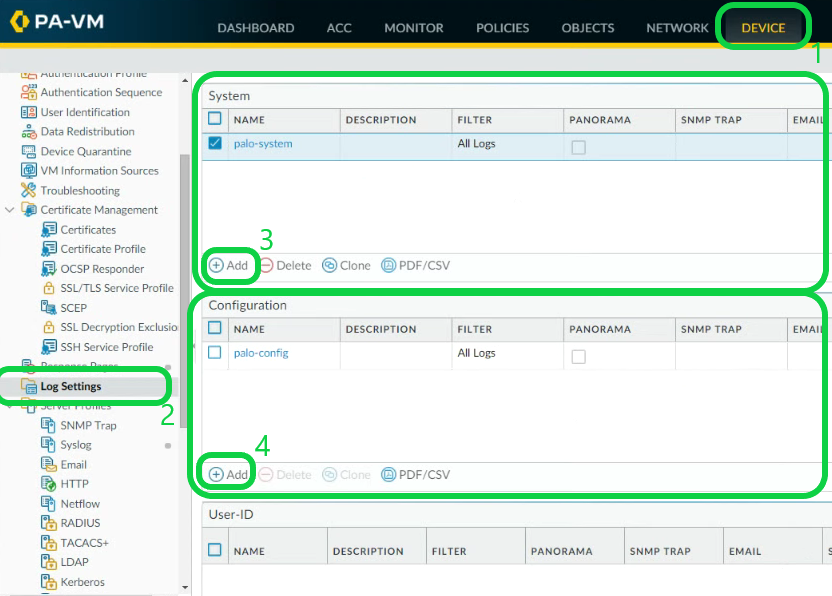

Перейдите в раздел Device → Log Setting (см. рисунок 28).

Рисунок 28 -- Интерфейс устройства PaloAlto. Переход в раздел "Log Setting"

-

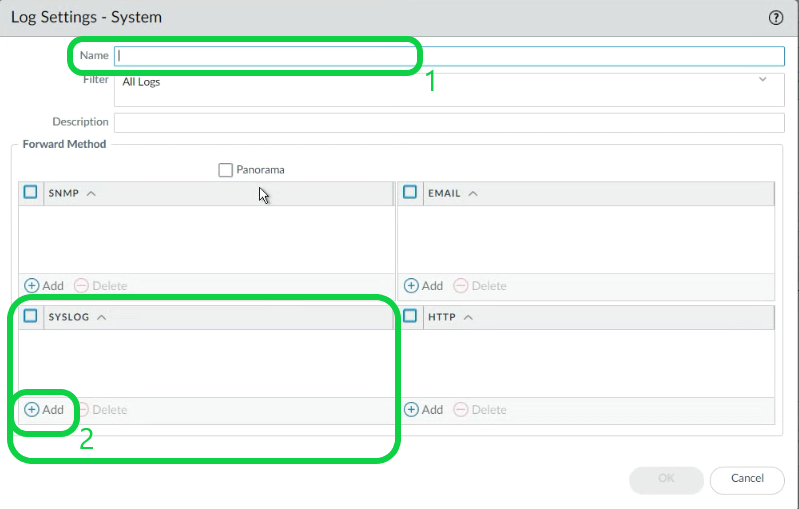

В блоке System нажмите кнопку Add. Откроется окно "Log Setting - System" (см. рисунок 29).

Рисунок 29 -- Окно "Log Setting - System"

-

В окне "Log Setting - System" в поле Name укажите наименование профиля, в блоке Syslog нажмите кнопку Add, выберите созданный профиль и нажмите кнопку OK.

-

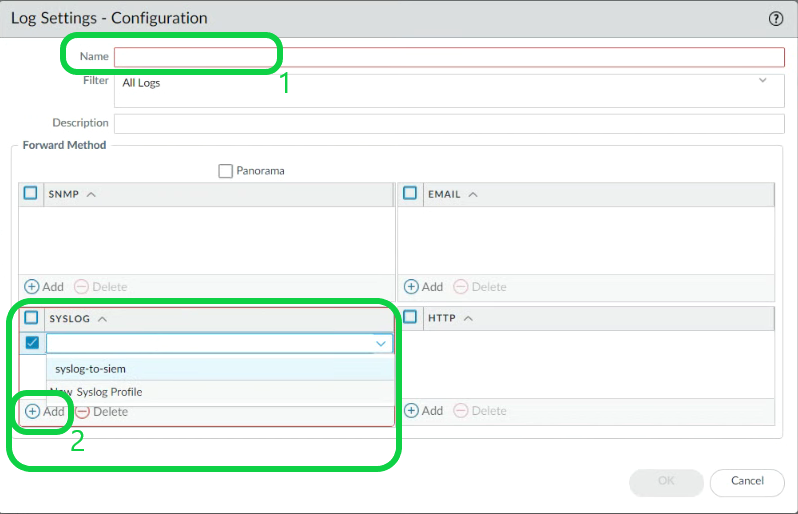

Вернитесь в раздел Device → Log Setting (см. рисунок 28) и в блоке Configuration нажмите кнопку Add. Откроется окно "Log Setting - Configuration" (см. рисунок 30).

Рисунок 30 -- Окно "Log Setting - Configuration"

-

В окне "Log Setting - Configuration" в поле Name укажите наименование профиля, в блоке Syslog нажмите кнопку Add, выберите созданный профиль и нажмите кнопку OK.

-

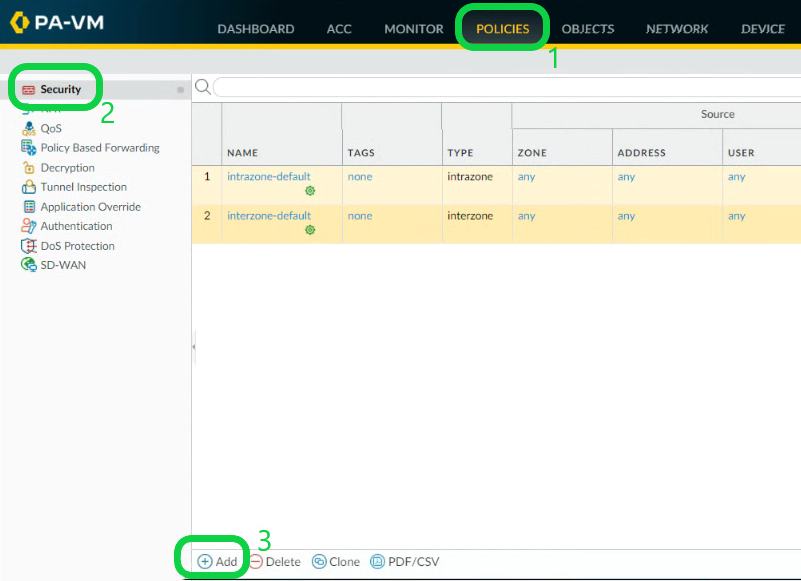

Перейдите в раздел Policies → Security и нажмите кнопку Add (см. рисунок 31).

Рисунок 31 -- Интерфейс устройства PaloAlto. Переход в раздел "Security"

-

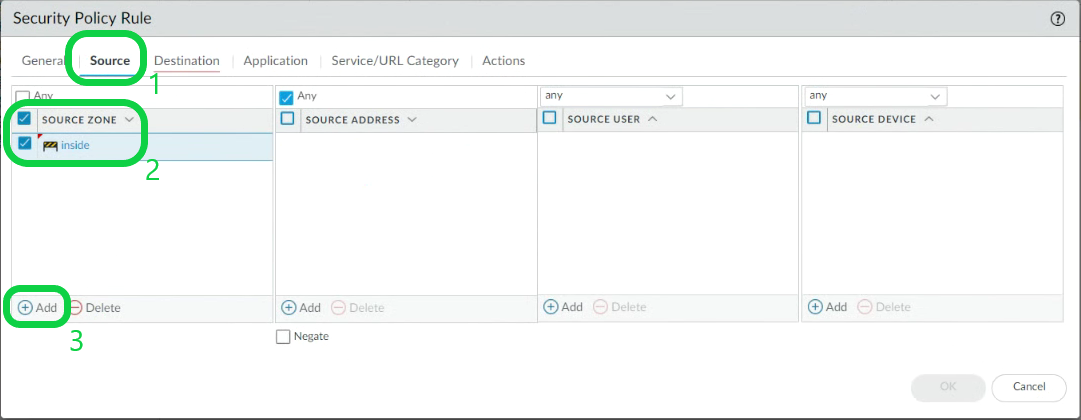

В открывшемся окне "Security Policy Rule" перейдите на вкладку "Source", выберите зону отправки Source Zone, если зона отсутствует, добавьте ее нажав кнопку Add (см. рисунок 32).

Рисунок 32 -- Окно "Security Policy Rule". Вкладка "Source

-

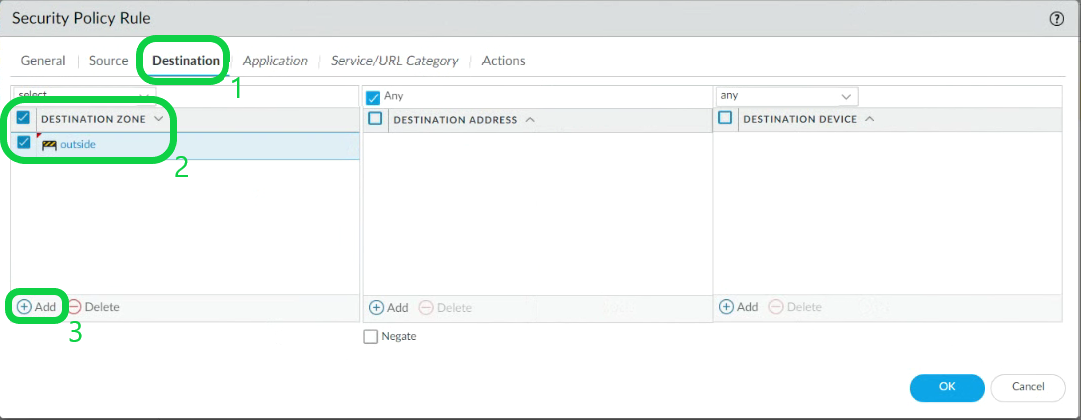

В окне "Security Policy Rule" перейдите на вкладку "Destination" выберите зону отправки Destination Zone, если зона отсутствует, добавьте ее нажав кнопку Add (см. рисунок 33).

Рисунок 33 -- Окно "Security Policy Rule". Вкладка "Destination"

-

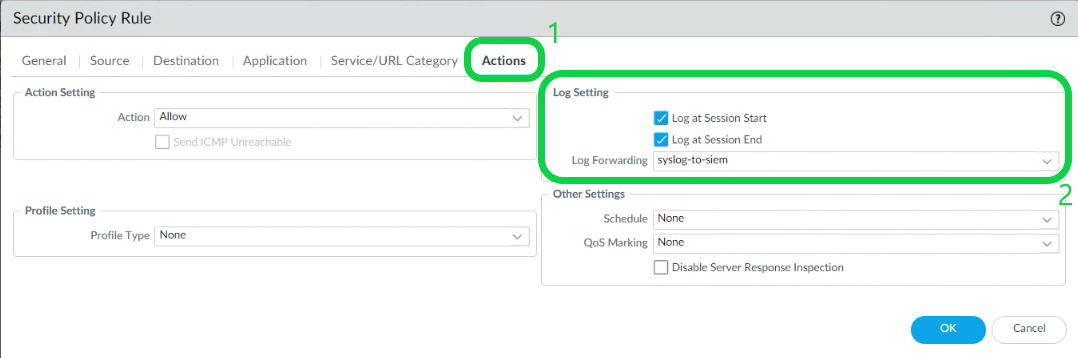

В окне "Security Policy Rule" перейдите на вкладку "Action" в блоке Log Setting установите флаги Log at Session Start, Log at Session End, в поле Log Forwarding выберите профиль отправки событий и нажмите кнопку OK (см рисунок 34).

Рисунок 34 -- Окно "Security Policy Rule". Вкладка "Action"

-

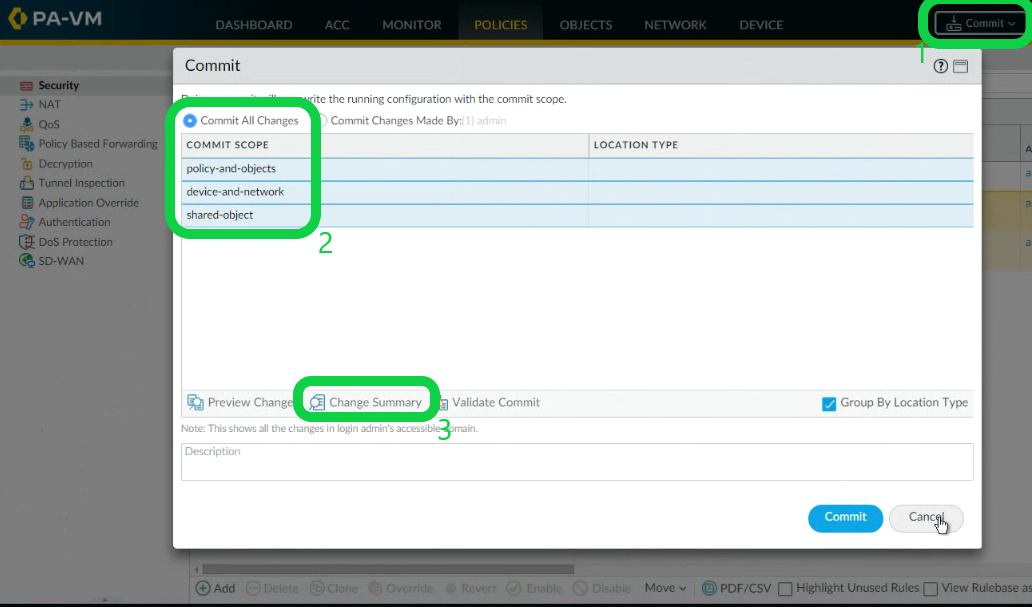

Нажмите кнопку Commit → Commit All Changes и для просмотра введенных изменений нажмите кнопку Change Summary (см. рисунок 35).

Рисунок 35 -- Окно "Commit"

-

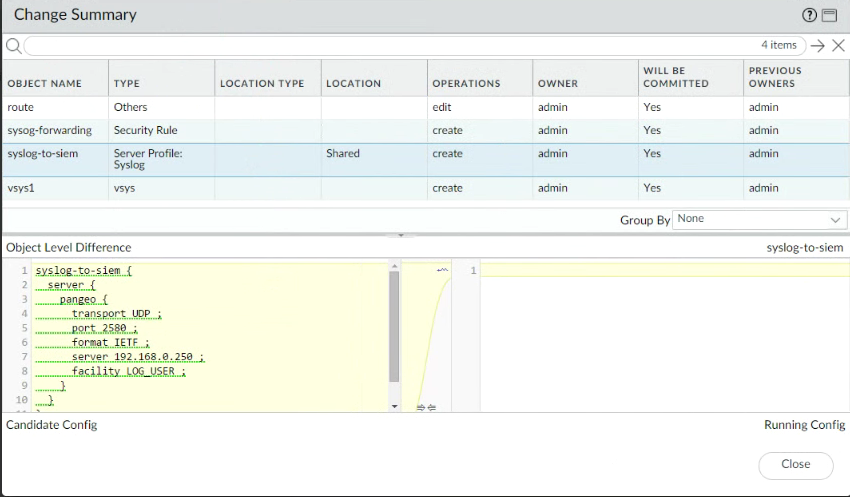

В открывшемся окне "Change Summary" - проверьте корректность введенных изменений (см. рисунок 36).

Рисунок 36 -- Окно "Commit"

-

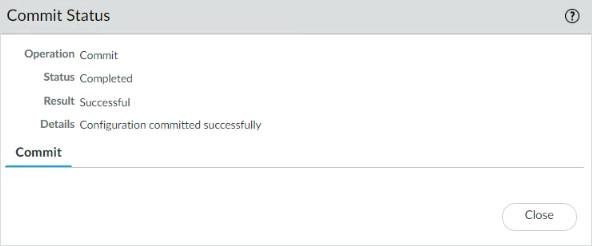

После проверки корректности введенных изменений нажмите кнопку Commit и дождитесь результата Successful (см. рисунок 37).

Рисунок 37 -- Окно "Commit Status"

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_paloalto_fw: & udp_input_paloalto_fw id: "udp_input_paloalto_fw" host: "<IP-адрес лог-коллектора>" port: 2580 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_paloalto_fw: & tcp_output_paloalto_fw id: "tcp_output_apachehttp" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2580 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_paloalto_fw senders: port: 48003 tcp: - <<: *tcp_output_paloalto_fw route_paloalto_fw: &route_paloalto_fw collector_id: - "udp_input_paloalto_fw" sender_id: - "tcp_output_paloalto_fw" routers: - <<: *route_paloalto_fw -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник PaloAlto-Firewall.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Pfsense Firewall Netgate

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Pfsense-Firewall-Netgate |

| Тип | Firewall |

| Вендор | Pfsense |

| Порт | 2561 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Войдите в веб-интерфейс системы и перейдите в раздел Status → System Log → Settings.

-

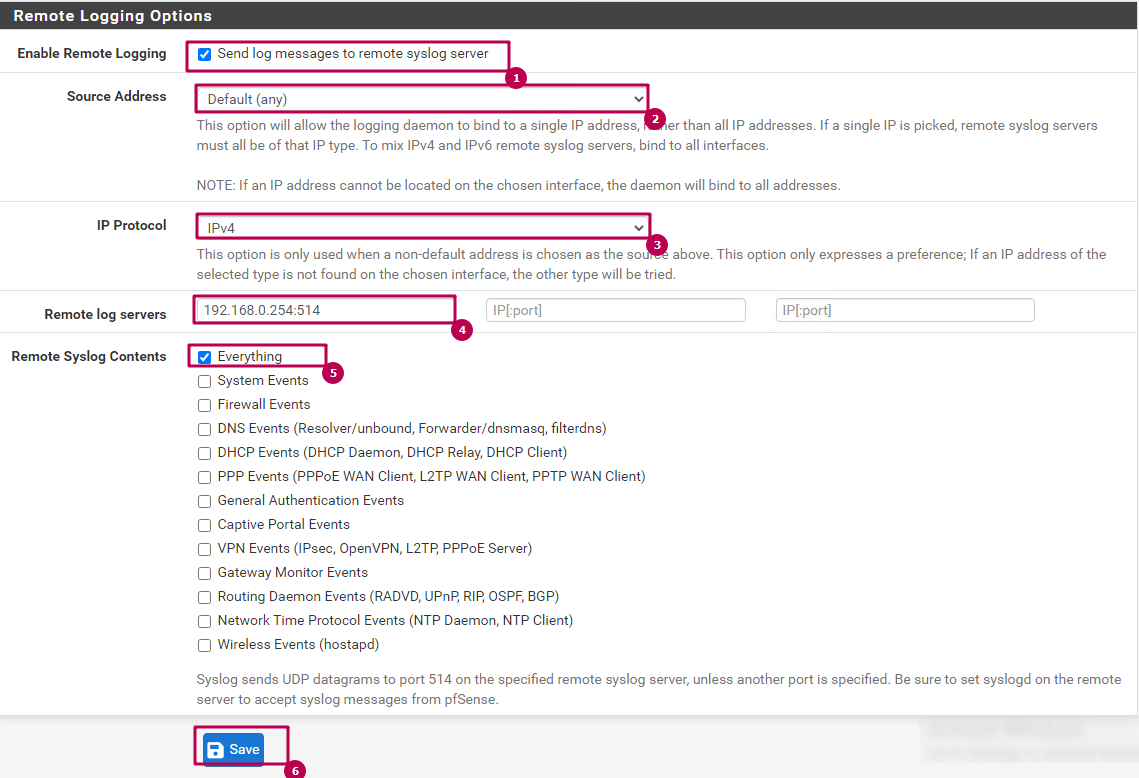

Откройте блок Remote Logging Options (см. рисунок 38).

Рисунок 38 -- Настройка pfSense. Remote Logging Options

-

Укажите следующие настройки:

- включите отправку журналов, установив флаг в поле Enable Remote Logging;

- в поле Source Address из выпадающего списка выберите источник журналов;

- в поле Remote log servers укажите IP-адрес лог-коллектора и порт для данного источника (в примере 514);

- в поле Remote Syslog Contents выберите журналы для отправки, установив соответствующие флаги;

- нажмите кнопку Save.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_pFsense: & udp_input_pFsense id: "udp_input_pFsense" host: "<IP-адрес лог-коллектора>" port: 514 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_pFsense: & tcp_output_pFsense id: "tcp_output_pFsense" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2561 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_pFsense senders: port: 48002 tcp: - <<: *tcp_output_pFsense route_pFsense: &route_pFsense collector_id: - "udp_input_pFsense" sender_id: - "tcp_output_pFsense" routers: - <<: *route_pFsense -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Pfsense-Firewall-Netgate.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Snort

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Snort |

| Тип | NIDS |

| Вендор | Cisco |

| Порт | 2517 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

-

В каталоге

/etc/rsyslog.d/создайте файл конфигурации для службыrsyslog:# sudo nano /etc/rsyslog.d/snort.conf -

Настройте конфигурацию:

If ($programname contains 'snort' and ($msg contains 'start' or $msg contains 'Start' or $msg contains 'Stop' or $msg contains 'stop' or $msg contains 'ERROR' or $msg contains 'fail' or $msg contains 'Fail')) or ($msg contains 'snort' and $msg contains 'exit') then @@x.x.x.x:515 If $msg contains 'Classification' and $programname contains 'snort' then @@x.x.x.x:515Где:

x.x.x.x:515- IP-адрес лог-коллектора и порт для данного источника;- первая строка конфигурации позволяет отправлять в Платформу Радар системные журналы, исключая не информативные;

- вторая строка включает пересылку предупреждений (

alerts) в Платформу Радар.

-

Перезапустите службу

rsyslog:# systemctl restart rsyslog -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_snort_515: & tcp_input_snort_515 id: "tcp_input_snort_515" host: "<IP-адрес лог-коллектора>" port: 515 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_snort_2511: & tcp_output_snort_2511 id: "tcp_output_snort_2511" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2517 sock_buf_size: 0 log_level: "INFO" collectors: tcp_receiver: - <<: *tcp_input_snort_515 senders: port: 48002 tcp: - <<: *tcp_output_snort_2511 route_snort: &route_snort collector_id: - "tcp_input_snort_515" sender_id: - "tcp_output_snort_2511" routers: - <<: *route_snort -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Snort.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Solar webProxy

Solar webProxy - продукт класса SWG (Secure Web Gateway) российской компании Ростелеком-Солар.

Перед настройкой источника рекомендуется ознакомиться с документом Руководство по установке и настройке).

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Solar-WebProxy |

| Тип | Proxy |

| Вендор | Solar |

| Порт | 2592 |

| Протокол | TCP |

Настройка источника включает в себя следующие шаги:

- Настройка журналирования службы веб-интерфейса пользователя (smap-play-server).

- Настройка журналирования веб-запросов пользователей прокси (skvt-wizor).

- Настройка отправки событий в платформу.

- Настройка лог-коллектора и включение источника в платформе.

Шаг 1. Настройка журналирования службы веб-интерфейса пользователя (smap-play-server)

Данная настройка позволяет журналировать действия администраторов в веб-интерфейсе системы Solar webProxy.

События по умолчанию сохраняются в файл /var/log/messages на узле с ролью "Сервер управления".

Пример событий:

Mar 29 11:59:48 swp01-main java: webserver: admin@/192.168.11.2: get filter hosts [swp01-filter.test.lab,swp01-reverse.test.lab]

Mar 29 12:00:06 swp01-main java: webserver: admin@/192.168.11.2: get list of all categories

Mar 29 12:00:06 swp01-main java: webserver: admin@/192.168.11.2: Action: 'read layer'; Layer: 'Вскрытие HTTPS'

Mar 29 12:00:10 swp01-main java: webserver: admin@/192.168.11.2: get list of all categories

Mar 29 12:00:22 swp01-main java: webserver: admin@/192.168.11.2: get list of all categories

Выполните следующие действия:

-

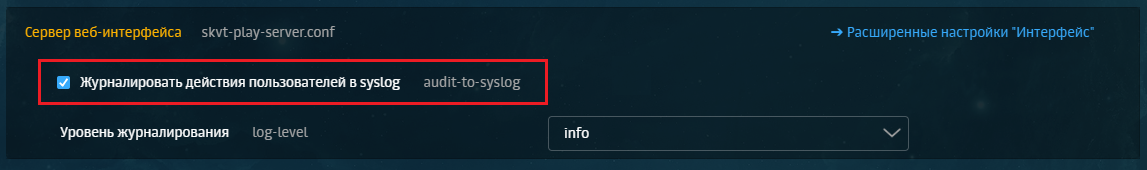

Войдите в веб-интерфейс системы и перейдите в раздел Система → Основные настройки → Журналирование → Сервер веб-интерфейса" (см. рисунок 39).

Рисунок 39 -- Журналирование действий пользователей

-

Установите флажок Журналировать действия пользователей в syslog.

- Сохраните изменения и примените конфигурацию.

-

Откройте конфигурационный файл службы

rsyslog(/etc/rsyslog.conf) и добавьте следующую настройку:local0.* /var/log/messages -

На узле с ролью Сервер управления создайте файл конфигурации

/etc/rsyslog.d/03-send_skvt_master.confи укажите следующие настройки:module(load="imfile" PollingInterval="10") input(type="imfile" reopenOnTruncate="on" File="/var/log/messages" ) if $programname == 'java' and $msg contains 'webserver' then @@<ip-адрес лог-коллектора>:2592Где:

<ip-адрес лог-коллектора>- IP-адрес лог-коллектора;2592- номер порта, открытый на лог-коллектора для приема сообщений от данного источника;@@/@- отправка будет выполняться по протоколу TCP/UDP.

-

Перезапустите службу

rsyslog:# systemctl restart rsyslog

Шаг 2. Настройка журналирования веб-запросов пользователей прокси (skvt-wizor)

Пример событий:

Mar 29 15:24:11 swp01-filter java: [acc-domain:TEST.LAB] [acc-groups:] [acc-ip:192.168.2.70] [acc-name:da] [acc-port:51380] [bytes-in:3147] [bytes-out:781] [flt-categories:21004] [flt-codes:11,0,0,0,0] [flt-policy:Завершение обработки политики] [flt-rules:Вскрывать HTTPS по умолчанию,Переход к слою Icap Request,Переход к слою Запрет доступа к сайтам,Переход к слою Icap Response,Переход к слою Завершение обработки политики] [flt-status:200] [flt-time:125] [req-hostname:safebrowsing.googleapis.com] [req-method:GET] [req-pathname:/v4/threatListUpdates:fetch] [req-protocol:https] [req-query:$ct=application/x-protobuf&key=AIzaSyC7jsptDS3am4tPx4r3nxis7IMjBc5Dovo&$httpMethod=POST&$req=ChUKE25hdmNsaWVudC1hdXRvLWZmb3gaJwgFEAEaGwoNCAUQBhgBIgMwMDEwARC3nRAaAhgFyU6KeiICIAIoARonCAEQARobCg0IARAGGAEiAzAwMTABENWDDBoCGAUyxlEzIgIgAigBGicIAxABGhsKDQgDEAYYASIDMDAxMAEQ8_oLGgIYBVB30G4iAiACKAEaJwgHEAEaGwoNCAcQBhgBIgMwMDEwARC81AwaAhgFLhmniCICIAIoARolCAkQARoZCg0ICRAGGAEiAzAwMTABECAaAhgF-13fQCICIAIoAQ==] [req-referer:] [req-time:2023-03-29T12:24:11.471Z] [res-datatype:application/x-protobuf] [res-ip:108.177.14.95] [traf-mode:forward] [x-virus-id:] [req-port:443] [flt-reason:]

Mar 28 11:35:59 swp01-filter java: [acc-domain:] [acc-groups:] [acc-ip:192.168.2.70] [acc-name:] [acc-port:55073] [bytes-in:0] [bytes-out:0] [flt-categories:] [flt-codes:0] [flt-policy:policy.xml] [flt-rules:] [flt-status:407] [flt-time:1] [req-hostname:secure.eicar.org] [req-method:CONNECT] [req-pathname:] [req-protocol:https] [req-query:] [req-referer:] [req-time:2023-03-28T08:35:59.399Z] [res-datatype:application/skvt-unchecked] [res-ip:] [traf-mode:forward] [x-virus-id:] [req-port:443] [flt-reason:]

Выполните следующие действия:

- Войдите в веб-интерфейс системы и перейдите в раздел Система → Расширенные настройки → Фильтрация и кэширование трафика.

-

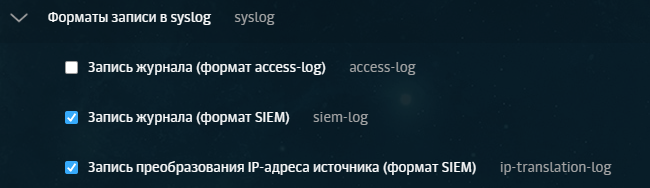

Откройте настройки Фильтрация и анализ трафика пользователей → Форматы записи в syslog (см. рисунок 40).

Рисунок 40 -- Форматы записи в syslog

-

Установите флаги Запись журнала (формат SIEM) и Запись преобразования IP-адреса источника (формат SIEM).

- Сохраните изменения и примените конфигурацию.

-

На узлах с ролью Фильтр HTTP-трафика и Обратный прокси-сервер настройте журналирование в отдельный файл:

-

создайте файл

/var/log/skvt.log:# touch /var/log/skvt.log -

настройте доступ к файлу:

# chmod 600 /var/log/skvt.log

-

Шаг 3. Настройка отправки событий в платформу

- Настройте перенаправление событий в файл

/var/log/skvt.logвнеся в файл/etc/rsyslog.confсоответствующую конфигурацию. -

Во избежание дублирования отключите запись событий в файл

/var/log/messages(операторstop):$template rawSkvt,"%syslogtag% %msg%\n" local0.* /var/log/skvt.log; rawSkvt & stop *.info;mail.none;authpriv.none;cron.none /var/log/messages -

Сохраните изменения и перезапустите службу

rsyslog:# systemctl restart rsyslog -

Настройте ротацию файла

/var/log/skvt.logс помощьюlogrotate. Для этого создайте файл/etc/logrotate.d/skvtсо следующими настройками:/var/log/skvt.log { weekly rotate 4 missingok notifempty nomail compress create 0600 dozor dozor minsize 10M } -

Проверьте условия

logrotate:# logrotate -df /etc/logrotate.d/skvt -

Запустите ротацию файла:

# logrotate -f /etc/logrotate.d/skv -

Настройте отправку событий в Платформу Радар. Для этого создайте конфигурационный файл

/etc/rsyslog.d/03-send_skvt.confсо следующими настройками:module(load="imfile" PollingInterval="10") input(type="imfile" reopenOnTruncate="on" File="/var/log/skvt.log" Tag="skvt_wizor_log" ) if $syslogtag == 'skvt_wizor_log' then @@<pangeo-log-collector>:<port> & stop -

Сохраните изменения и перезапустите службу

rsyslog:# systemctl restart rsyslog

Шаг 4. Настройка лог-коллектора и включение источника в платформе

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_solar: & tcp_input_solar id: "tcp_input_solar" host: "<IP-адрес лог-коллектора>" port: 2592 sock_buf_size: 0 format: "json" buf_size: 16384 log_level: "INFO" tcp_output_solar: & tcp_output_solar id: "tcp_output_solar" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2592 sock_buf_size: 0 log_level: "INFO" collectors: tcp_receiver: - <<: *tcp_input_solar senders: port: 48003 tcp: - <<: *tcp_output_solar route_solar: &route_solar collector_id: - "tcp_input_solar" sender_id: - "tcp_output_solar" routers: - <<: *route_solar -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Solar-WebProxy.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Squid Proxy

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Squid-Proxy |

| Тип | Proxy |

| Вендор | Squid |

| Порт | 2890 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

-

Откройте конфигурационный файл

squid.conf:# sudo nano /etc/squid/squid.conf -

Создайте шаблон формата журналов:

logformat radar %la:%lp %>a %[ui %[un [%tl] "%rm %ru / HTTP/%rv" %>Hs %<st "%{Referer}>h" "%{User-Agent}>h" %Ss:%Sh -

Укажите шаблон формата журналов в настройке журналирования

syslog:access_log syslog:[local2.info](http://local2.info/ "Внешняя ссылка (откроется в новом окне)") radar -

Сохраните файл и перезапустите службу:

# sudo service squid restart -

Откройте конфигурационный файл службы

rsyslog:# sudo nano /etc/rsyslog.conf -

Укажите IP-адрес лог-коллектора, порт для данного источника и отключите объединение сообщений:

local2.* @<IP-адрес лог-коллетора>:2890 $RepeatedMsgReduction off -

Сохраните изменения и перезапустите службу:

# sudo service rsyslog restart -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_squid: & udp_input_squid id: "udp_input_squid" host: "<IP-адрес лог-коллектора>" port: 2890 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_squid: & tcp_output_squid id: "tcp_output_squid" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2890 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_squid senders: port: 48002 tcp: - <<: *tcp_output_squid route_squid: &route_squid collector_id: - "udp_input_squid" sender_id: - "tcp_output_squid" routers: - <<: *route_squid -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Squid-Proxy.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Suricata

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Suricata |

| Тип | IPS-IDS |

| Вендор | OISF |

| Порт | 3540 |

| Протокол | TCP |

Перед настройкой источника проверьте и при необходимости внесите изменения в файл /etc/suricata/suricata.yaml на хосте, где установлена Suricata.

Ниже приведен пример данного файла в части логирования событий:

# Configure the type of alert (and other) logging you would like.

outputs:

- eve-log:

enabled: yes

filetype: regular

filename: eve.json

# Enable for multi-threaded eve.json output; output files are amended with

# an identifier, e.g., eve.9.json

#threaded: false

#prefix: "@cee: " # prefix to prepend to each log entry

# the following are valid when type: syslog above

#identity: "suricata"

#facility: local5

#level: Info ## possible levels: Emergency, Alert, Critical,

## Error, Warning, Notice, Info, Debug

#ethernet: no # log ethernet header in events when available

#compact: yes

#ensure-ascii: yes

#escape-slash: yes

#redis:

# server: 127.0.0.1

# port: 6379

# async: true ## if redis replies are read asynchronously

# mode: list ## possible values: list|lpush (default), rpush, channel|publish

# ## lpush and rpush are using a Redis list. "list" is an alias for lpush

# ## publish is using a Redis channel. "channel" is an alias for publish

# key: suricata ## key or channel to use (default to suricata)

# Redis pipelining set up. This will enable to only do a query every

# 'batch-size' events. This should lower the latency induced by network

# connection at the cost of some memory. There is no flushing implemented

# so this setting should be reserved to high traffic Suricata deployments.

# pipelining:

# enabled: yes ## set enable to yes to enable query pipelining

# batch-size: 10 ## number of entries to keep in buffer

# Include top level metadata. Default yes.

#metadata: no

# include the name of the input pcap file in pcap file processing mode

pcap-file: false

# Community Flow ID

# Adds a 'community_id' field to EVE records. These are meant to give

# records a predictable flow ID that can be used to match records to

# output of other tools such as Zeek (Bro).

#

# Takes a 'seed' that needs to be same across sensors and tools

# to make the id less predictable.

# enable/disable the community id feature.

community-id: false

# Seed value for the ID output. Valid values are 0-65535.

community-id-seed: 0

xff:

enabled: no

# Two operation modes are available: "extra-data" and "overwrite".

mode: extra-data

# Two proxy deployments are supported: "reverse" and "forward". In

# a "reverse" deployment the IP address used is the last one, in a

# "forward" deployment the first IP address is used.

deployment: reverse

# Header name where the actual IP address will be reported. If more

# than one IP address is present, the last IP address will be the

# one taken into consideration.

header: X-Forwarded-For

types:

- alert:

tagged-packets: yes

- frame:

enabled: no

- anomaly:

enabled: yes

types:

# decode: no

# stream: no

# applayer: yes

- http:

extended: yes # enable this for extended logging information

# custom allows additional HTTP fields to be included in eve-log.

# the example below adds three additional fields when uncommented

#custom: [Accept-Encoding, Accept-Language, Authorization]

# set this value to one and only one from {both, request, response}

# to dump all HTTP headers for every HTTP request and/or response

# dump-all-headers: none

- dns:

# This configuration uses the new DNS logging format,

# the old configuration is still available:

# https://docs.suricata.io/en/latest/output/eve/eve-json-output.html#dns-v1-format

# As of Suricata 5.0, version 2 of the eve dns output

# format is the default.

#version: 2

# Enable/disable this logger. Default: enabled.

#enabled: yes

# Control logging of requests and responses:

# - requests: enable logging of DNS queries

# - responses: enable logging of DNS answers

# By default both requests and responses are logged.

#requests: no

#responses: no

# Format of answer logging:

# - detailed: array item per answer

# - grouped: answers aggregated by type

# Default: all

#formats: [detailed, grouped]

# DNS record types to log, based on the query type.

# Default: all.

#types: [a, aaaa, cname, mx, ns, ptr, txt]

- tls:

extended: yes # enable this for extended logging information

# output TLS transaction where the session is resumed using a

# session id

#session-resumption: no

# custom controls which TLS fields that are included in eve-log

#custom: [subject, issuer, session_resumed, serial, fingerprint, sni, version, not_before, not_after, certificate, chain, ja3, ja3s]

- files:

force-magic: no # force logging magic on all logged files

# force logging of checksums, available hash functions are md5,

# sha1 and sha256

#force-hash: [md5]

- drop:

alerts: yes # log alerts that caused drops

flows: all # start or all: 'start' logs only a single drop

verdict: yes

- smtp:

#extended: yes # enable this for extended logging information

# this includes: bcc, message-id, subject, x_mailer, user-agent

# custom fields logging from the list:

# reply-to, bcc, message-id, subject, x-mailer, user-agent, received,

# x-originating-ip, in-reply-to, references, importance, priority,

# sensitivity, organization, content-md5, date

#custom: [received, x-mailer, x-originating-ip, relays, reply-to, bcc]

# output md5 of fields: body, subject

# for the body you need to set app-layer.protocols.smtp.mime.body-md5

# to yes

#md5: [body, subject]

- ftp

- rdp

- nfs

- smb

- tftp

- ike

- dcerpc

- krb5

- bittorrent-dht

- snmp

- rfb

- sip

- quic

- dhcp:

enabled: yes

extended: no

- ssh

- mqtt:

# passwords: yes # enable output of passwords

- http2

- pgsql:

enabled: no

# passwords: yes # enable output of passwords. Disabled by default

#- stats:

# totals: yes # stats for all threads merged together

# threads: no # per thread stats

# deltas: no # include delta values

- flow

- netflow

Настройку источника можно выполнить двумя способами:

- Активный сбор через подключение к хосту с Suricata с помощью модуля SFTP/SSH.

- Пассивный сбор от хоста с Suricata.

Способ 1. Активный сбор через подключение к хосту с Suricata с помощью модуля SFTP/SSH

В файл конфигурации лог-коллектора config.yaml внесите следующие изменения:

sftptest: &sftptest

id: "sftptest"

remote_servers: ["IP-адрес Suricata"]

port: 22

user: "foo"

password: "pass"

poll_interval: 5

files: ["/var/log/suricata/eve.json"]

using_regexp: false

dir_check_interval: 2

read_from_last: true

log_level: "INFO"

format: "json"

tcp_output: &tcp_output

id: "tcp_output"

target_host: "<IP-адрес Платформы Радар/или балансера>"

port: 3540

sock_buf_size: 0

log_level: "INFO"

collectors:

sftp:

- <<: *sftptest

senders:

port: 48003

tcp:

- <<: *tcp_output

route_1: &route_1

collector_id:

- "sftptest"

sender_id:

- "tcp_output"

routers:

- <<: *route_1

Перезапустите службу лог-коллектора.

Перейдите в веб-интерфейс платформы и выполните следующие действия:

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Suricata.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Способ 2. Пассивный сбор от хоста с Suricata.

-

Создайте файл настроек для

rsyslogсо следующими параметрами:module(load="imfile" PollingInterval="5") input(type="imfile" reopenOnTruncate="on" File="/var/log/suricata/eve.json" Tag="suricata" ruleset="surifwd") ruleset(name="surifwd") { action(type="omfwd" Target="IP-адрес коллектора" Port="3540" Protocol="tcp" ResendLastMSGOnReconnect="on" action.resumeRetryCount="100" queue.type="linkedList" queue.size="10000") stop } -

Сохраните файл в директории

/etc/rsyslog.d/и перезапустите службуrsyslog:# systemctl restart rsyslog -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_suricata: &tcp_inputsuricata id: "tcp_input_suricata" host: "<IP-адрес лог-коллектора>" port: 3540 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_suricata: &tcp_output_suricata id: "tcp_output_suricata" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 3540 sock_buf_size: 0 log_level: "INFO" collectors: tcp_receiver: - <<: *tcp_input_suricata senders: port: 48001 tcp: - <<: *tcp_output_suricata route_suricata: &route_suricata collector_id: - "tcp_input_suricata" sender_id: - "tcp_output_suricata" routers: - <<: *route_suricata -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Suricata.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Usergate UTM Firewall

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | UserGate-UTM |

| Тип | Firewall |

| Вендор | Usergate |

| Порт | 2545 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

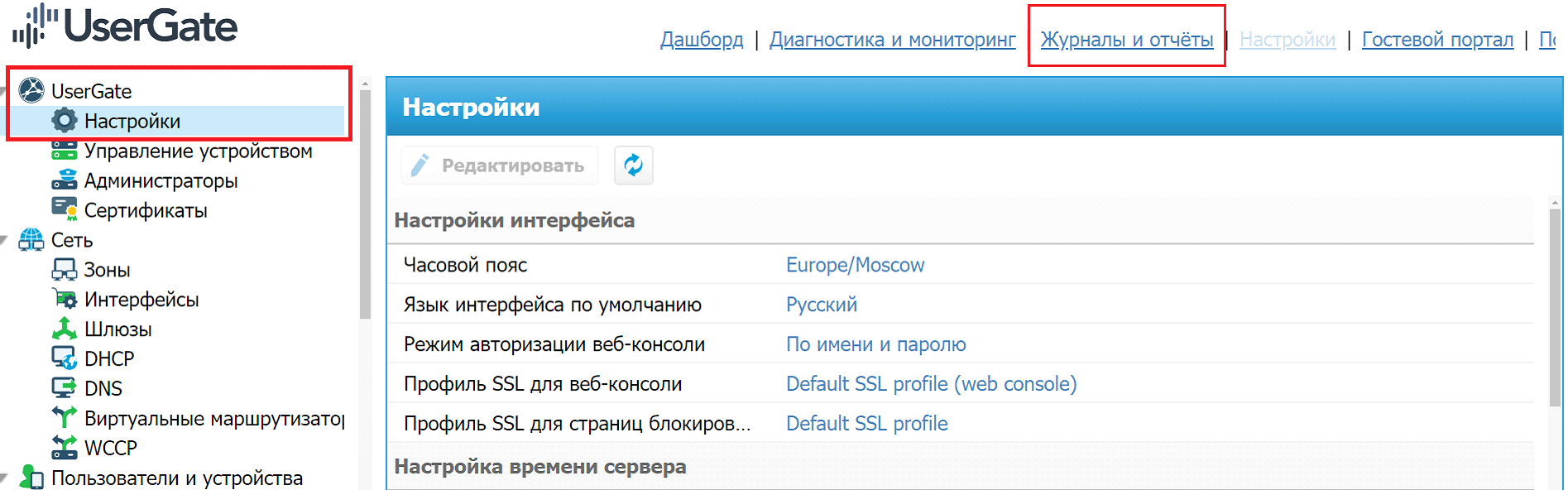

-

Войдите в веб-интерфейс UserGate UTM, перейдите в раздел Настройки и выберите вкладку "Журналы и отчеты" (см. рисунок 41)

Рисунок 41 -- Настройка Usergate. Журналы и отчеты

-

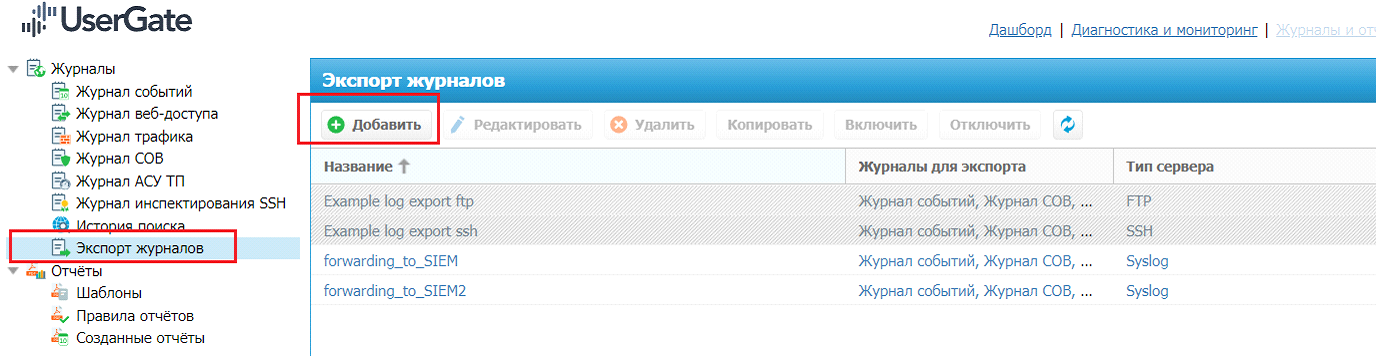

Выберите подраздел Экспорт журналов и нажмите кнопку Добавить (см. рисунок 42).

Рисунок 42 -- Экспорт журналов

-

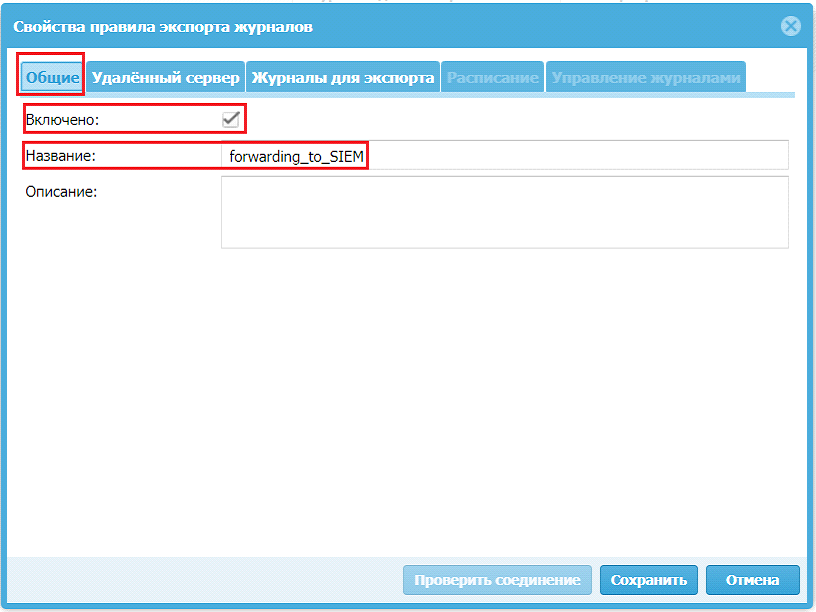

В открывшемся окне "Свойства правила экспорта журналов" выполните следующие действия:

Примечание: все отдельные слова в названии необходимо писать через нижнее подчеркивание

-

Перейдите на вкладку "Общие" (см. рисунок 43) и укажите следующую информацию:

Рисунок 43 -- Свойства правила экспорта журналов.

- в поле Включено установите соответствующий флаг;

- в поле Название укажите наименование свойства.

-

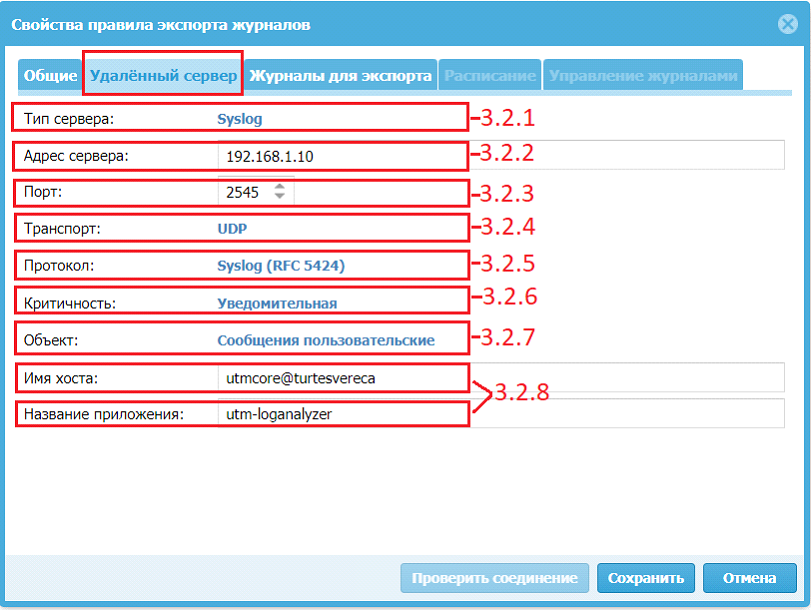

Перейдите на вкладку "Удаленный сервер" (см. рисунок 44) и укажите следующую информацию:

Рисунок 44 -- Свойства удаленного сервера.

- в поле Тип сервера установите значение "Syslog";

- в поле Адрес сервера укажите IP-адрес лог-коллектора;

- в поле Порт укажите порт для данного источника (2545);

- в поле Транспорт установите значение "UDP";

- в поле Протокол установите значение "Syslog (RFC 5424)";

- в поле Критичность установите значение "Уведомительная";

- в поле Объект установите значение "Сообщения пользовательские";

- в поле Имя хоста и Название приложения укажите соответствующие значения без пробелов.

-

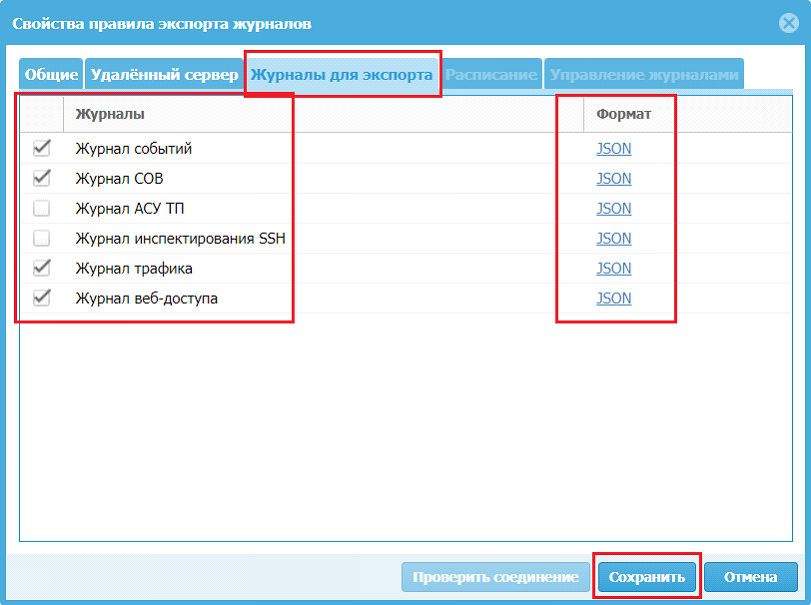

Перейдите на вкладку "Журналы для экспорта" (см. рисунок 45) и выберите журналы для отправки установив следующие флаги:

Рисунок 45 -- Выбор журналов для экспорта

- Журнал событий;

- Журнал СОВ;

- Журнал трафика;

- Журнал веб-доступа;

- для всех журналов в графе Формат установите значение "JSON".

-

Нажмите кнопку Сохранить.

-

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_utm: & udp_input_utm id: "udp_input_utm" host: "<IP-адрес лог-коллектора>" port: 2545 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_utm: & tcp_output_utm id: "tcp_output_utm" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2545 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_utm senders: port: 48002 tcp: - <<: *tcp_output_utm route_utm: &route_utm collector_id: - "udp_input_utm" sender_id: - "tcp_output_utm" routers: - <<: *route_utm -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник UserGate-UTM.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

ViPNet Coordinator

Программно-аппаратные комплексы (ПАК) ViPNet Coordinator HW 4 — модельный ряд шлюзов безопасности, предназначенных для построения виртуальной сети ViPNet и обеспечения безопасной передачи данных между её защищенными сегментами, а также фильтрации IP-трафика.

ViPNet Coordinator имеет возможность отправлять события журнала регистрации IP-пакетов (формат CEF) и журнала работы служб iplircfg, mftpd, failoverd.

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | ViPNet |

| Тип | HW |

| Вендор | infotecs |

| Порт | 2211 |

| Протокол | TCP |

Примечание: По умолчанию источник ViPNet-Coordinator не имеет возможность изменить порт и протокол отправки событий, поэтому сбор событий лог-коллектором происходит по 514/UDP, отправка от лог-коллектора в платформу по 2211/TCP.

Внимание! Все команды выполняются в режиме администратора. Чтобы войти в режим администратора введите

enableи пароль администратора. В консольной строке знак>рядом с именем хоста сменится на#.

Настройка источника включает в себя следующие шаги:

- Настройка журнала работы служб.

- Настройка журнала регистрации IP-пакетов.

- Настройка лог-коллектора и включение источника в платформе.

Шаг 1. Настройка журнала работы служб

Внимание! При настройке удаленного протоколирования событий, прекращается ведение журналов на локальном хосте. Если ViPNet Coordinator HW используется в режиме кластера горячего резервирования, то необходимо настроить удаленное протоколирование на обоих узлах.

Задайте уровень ведения журнала в секции debug файлов конфигурации iplir.conf, failover.ini, mftp.conf:

[debug]

debuglevel= 3

debuglogfile= syslog:daemon.debug

Где:

debuglevel= 3— уровень важности событий, записываемых в журнал. Возможные значения: от-1до4(по умолчанию3,-1- отключает ведение журнала);debuglogfile= syslog:daemon.debug— источник информации, выводимой в журнал. Значениеsyslog:<facility.level>, где:facility— процесс, формирующий информацию. Возможные значения:kern (ядро),user(пользовательские программы) илиdaemon(системные службы);level— уровень важности информации. Возможные значения:err(ошибка),info(информационное сообщение) илиdebug(отладочная информация).

Примечание: обычно достаточно указанных параметров по умолчанию.

Если вы хотите изменить настройки службы, то необходимо выполнить следующие действия:

- Остановите соответствующую службу.

- Внесите изменения в конфигурационный файл службы.

- Сохраните изменения.

- Закройте редактор и запустите службу.

Включите отправку событий журнала служб, указав IP-адрес лог-коллектора:

hostname# machine set loghost <IP-адрес лог-коллектора>

Добавьте разрешающее исходящее правило, указав IP-адрес лог-коллектора:

hostname# firewall local add src @local dst <IP-адрес лог-коллектора> udp dport 514 pass

Шаг 2 .Настройка журнала регистрации IP-пакетов в формате syslog + CEF

Остановите службу iplircfg и откройте файл конфигурации iplir.conf.

В секции misc укажите параметры экспорта журнала регистрации IP-пакетов:

cef_enabled= yes

cef_ip= <IP-адрес лог-коллектора>

cef_port= <порт для данного источника> (по умолчанию: 514)

cef_enabled= yes— разрешение экспорта записей журнала по сети;cef_ip— IP-адрес лог-коллектора, на который будут отправляться сообщения CEF;cef_port— порт для данного источника, с которого лог-коллектор будет собирать события.

Сохраните изменения (сочетание клавиш Ctrl+O), закройте редактор (сочетание клавиш Ctrl+X).

Запустите службу iplircfg:

hostname# iplir start

Добавьте разрешающее исходящее правило, указав IP-адрес лог-коллектора:

hostname# firewall local add src @local dst <IP-адрес лог-коллектора> udp dport 514 pass

Настройка журналирования IP-пакетов для определенного интерфейса

При необходимости вы можете настроить журналирование IP-пакетов для определенного интерфейса. Данная настройка производится в файле конфигурации интерфейса iplir.conf-eth<номер> при помощи команды:

hostname# iplir config eth<номер>

Секция [db]:

registerall= <on/off>- включение или выключение регистрации записей обо всех пакетах. Допустимые значения:off- регистрируются только заблокированные пакеты (значение по умолчанию);on- регистрируются все пакеты.

Секция [cef]:

event= blocked- формирование сообщений CEF (которые и будут отправляться) при регистрации IP-пакетов, проходящих через интерфейсall- для всех IP-пакетов;blocked- только для блокированных IP-пакетов.

exclude=- указываются номера типов событий, которые должны быть исключены из формирования сообщений CEF (указываются номера типов событий через запятую).

Примечание: номера типов событий указаны в документе "02 ViPNet Coordinator HW 4. Настройка в CLI.pdf", входящий в Комплект документации на ViPNet Coordinator HW 4.

Сохраните изменения (сочетание клавиш Ctrl+O), закройте редактор (сочетание клавиш Ctrl+X).

Запустите службу iplircfg:

hostname# iplir start

Добавьте разрешающее исходящее правило, указав IP-адрес лог-коллектора:

hostname# firewall local add src @local dst <IP-адрес лог-коллектора> udp dport 514 pass

Шаг 3. Настройка лог-коллектора и включение источника в платформе

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_vipnet: & udp_input_vipnet id: "udp_input_vipnet" host: "<IP-адрес лог-коллектора>" port: 514 format: "json" tcp_output_vipnet: & tcp_output_vipnet id: "tcp_output_vipnet" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2211 collectors: udp_receiver: - <<: *udp_input_vipnet senders: port: 48001 tcp: - <<: *tcp_output_vipnet route_vipnet: &route_vipnet collector_id: - "udp_input_vipnet" sender_id: - "tcp_output_vipnet" routers: - <<: *route_vipnet -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник ViPNet.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

WireGuard EdgeSecurity

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | EdgeSecurity-WireGuard |

| Тип | WireGuard |

| Вендор | EdgeSecurity |

| Порт | 2182 |

| Протокол | TCP |

Примечание: WireGuard по умолчанию не записывает свои события. Журналирование событий WireGuard можно включить, используя модуль ядра

wireguard linux(в версиях ядра 5.6 или новее), включив ведение журнала dyndbg, который отправляет сообщения журнала в буфер сообщений ядра.

Для настройки источника выполните следующие действия:

-

Проверьте состояние журналирования событий системы:

# cat /sys/kernel/debug/dynamic_debug/control | grep "wireguard -

Если после выполнения команды ничего не выводится, то включите журналирование событий:

# modprobe wireguard # echo module wireguard +p > /sys/kernel/debug/dynamic_debug/controlCобытия можно посмотреть любой из следующих команд:

# dmesg | grep “wireguard # tail -n 300 /var/log/kern.log -

Настройте запись журналов в отдельный файл

/var/log/wireguard.log:-

создайте файл:

# nano /etc/rsyslog.d/10-wireguard.conf -

добавьте в него следующие настройки:

:msg,contains,"wireguard: " /var/log/wireguard.log & stop

-

-

Для настройки отправки событий источника на лог-коллектор создайте файл

nano /etc/rsyslog.d/30-wireguard-lc.confи укажите следующие настройки:odule(load="imfile" PollingInterval="5") input(type="imfile" reopenOnTruncate="on" File="/var/log/wireguard.log" Tag="wireguard" ruleset="sendlc") ruleset(name="sendlc") { action(type = "omfwd" Target="<IP-адрес лог-коллектора>" Port="2182" Protocol="udp" ResendLastMSGOnReconnect="on" action.resumeRetryCount="100" queue.type="linkedList" queue.size="10000") stop } -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_wireguard_2182: &tcp_input_wireguard_2182 id: "tcp_input_wireguard_2182" host: "<IP-адрес лог-коллектора>" port: 2182 sock_buf_size: 0 format: "json" tcp_output_wireguard_2182: &tcp_output_wireguard_2182 id: "tcp_output_wireguard_2182" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2182 collectors: tcp_receiver: - <<: *tcp_input_wireguard_2182 senders: port: 48001 tcp: - <<: *tcp_output_wireguard_2182 route_wireguard: &route_wireguard collector_id: - "tcp_input_wireguard_2182" sender_id: - "tcp_output_wireguard_2182" routers: - <<: *route_wireguard -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник EdgeSecurity-WireGuard.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Zeek (IDS Bro-ids)

Zeek (ранее Bro) относится к сетевым системам обнаружения вторжения, основанная на Unix-системах, которая наблюдает за сетевыми данным и обнаруживает подозрительную активность.

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Zeek |

| Тип | IDS |

| Вендор | Zeek |

| Порт | 2685 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

-

В политике системы

/opt/zeek/share/zeek/site/local.zeekвключите запись журналов в формате JSON:# Output in JSON format @load policy/tuning/json-logs.zeek -

Запустите

zeekctl deployдля применения конфигурации. -

При необходимости удостоверьтесь, что конфигурация применилась правильно. Для этого введите команду ниже и проверьте статус узла:

# zeekctl status -

Проверьте отображение событий в формате JSON:

# tail /opt/zeek/logs/current/conn.log -

В конфигурационный файл

local.zeekдобавьте поляstreamиprocess:type Extension: record { stream: string &log; process: string &log; }; function add_extension(path: string): Extension { return Extension($stream = path, $process = "zeek"); } redef Log::default_ext_func = add_extension; -

Запустите

zeekctl deployдля применения конфигурации.Внимание! На данном этапе можно получить ошибку Your interface is likely receiving invalid TCP checksums, most likely from NIC checksum offloading. By default, packets with invalid checksums are discarded by Zeek unless using the -C command-line option or toggling the 'ignore_checksums' variable. Alternatively, disable checksum offloading by the network adapter to ensure Zeek analyzes the actual checksums that are transmitted. Из-за нее могут не приходит нужные поля в журналах. Для исправления ошибки в конфигурационный файл

local.zeekдобавьте настройку:edef ignore_checksums = T;. -

Для сбора журналов создайте файл

/etc/rsyslog.d/zeek-ssh.confсо следующими настройками:module(load="imfile" PollingInterval="5") input(type="imfile" reopenOnTruncate="on" File="/opt/zeek/logs/current/ssh.log" Tag="zeekssh:" ruleset="zeekssh") ruleset(name="zeekssh") { action(type="omfwd" Target="<IP-адрес лог-коллектора" Port="2685" Protocol="tcp" ResendLastMSGOnReconnect="on" action.resumeRetryCount="100" queue.type="linkedList" queue.size="10000") stop } -

Сохраните изменения и перезапустите службу

rsyslog:# systemctl restart rsyslog -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_zeek: & tcp_input_zeek id: "tcp_input_zeek" host: "<IP-адрес лог-коллектора>" port: 2685 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_zeek: & tcp_output_zeek id: "tcp_output_zeek" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 2685 sock_buf_size: 0 log_level: "INFO" collectors: tcp_receiver: - <<: *tcp_input_zeek senders: port: 48002 tcp: - <<: *tcp_output_zeek route_zeek: &route_zeek collector_id: - "tcp_input_zeek" sender_id: - "tcp_output_zeek" routers: - <<: *route_zeek -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Zeek.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.