Настройка интеграции со службой Active Directory

В Платформе Радар предусмотрена возможность использования доменных учетных записей посредством интеграции с Active Directory.

Для настройки интеграции необходимо:

- указать адрес LDAP сервера;

- указать аккаунт и пароль для поиска по LDAP в настройках KeyCloak.

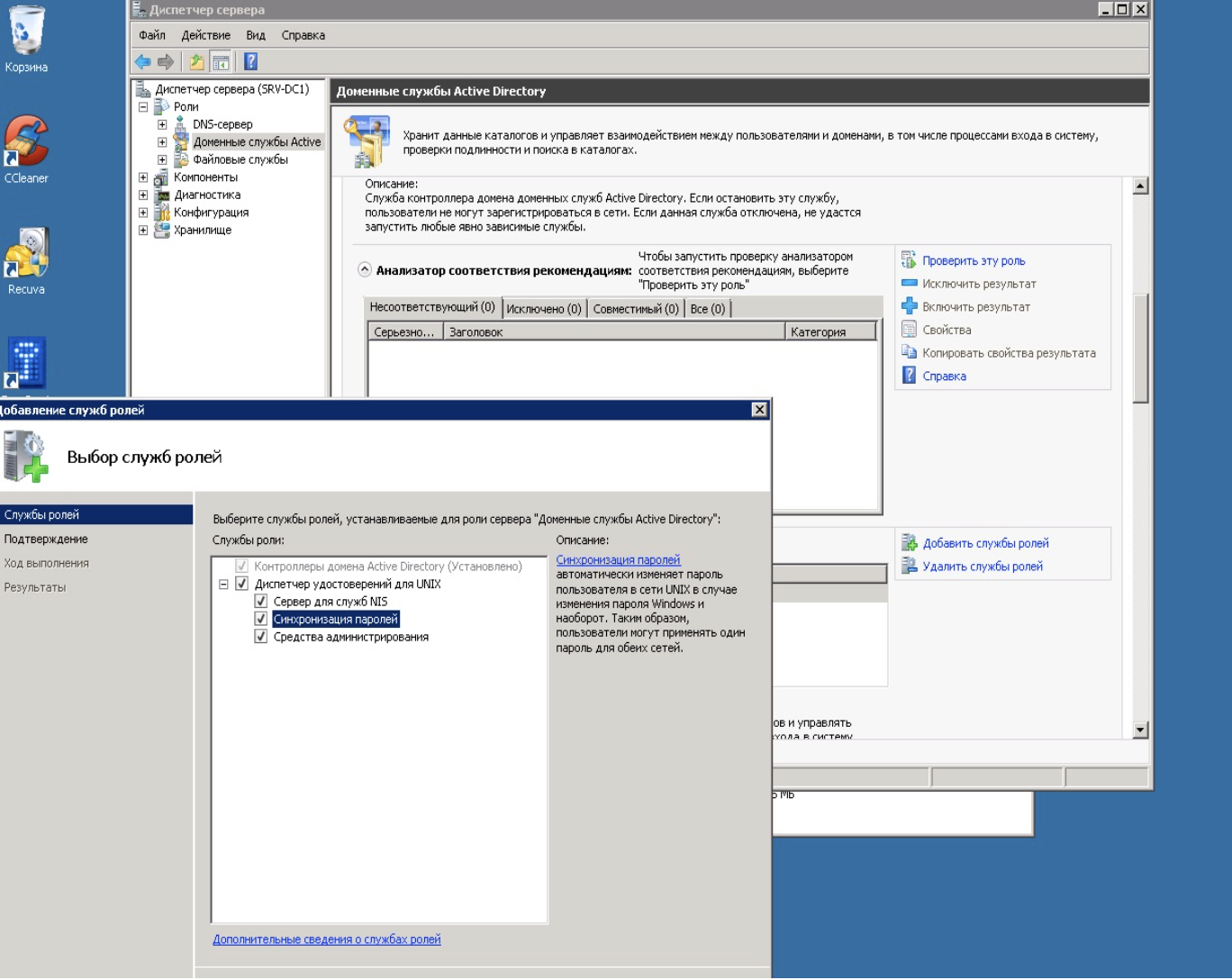

Если на контроллере(ах) домена LDAP ранее не настраивался, то необходимо установить Microsoft Identity Management for UNIX Role Service (см. рисунок 1).

Рисунок 1 -- Выбор служб ролей в Microsoft Identity Management for UNIX Role Service

Данная настройка необходима на контроллерах домена под управлением Windows Server 2008 и ниже. На контроллерах домена под управлением Windows Server 2012 и выше установка Microsoft Identity Management for UNIX Role Service не требуется.

Настройка LDAP

После установки службы перейдите в KeyCloak и начните настройку LDAP, выполнив следующие действия:

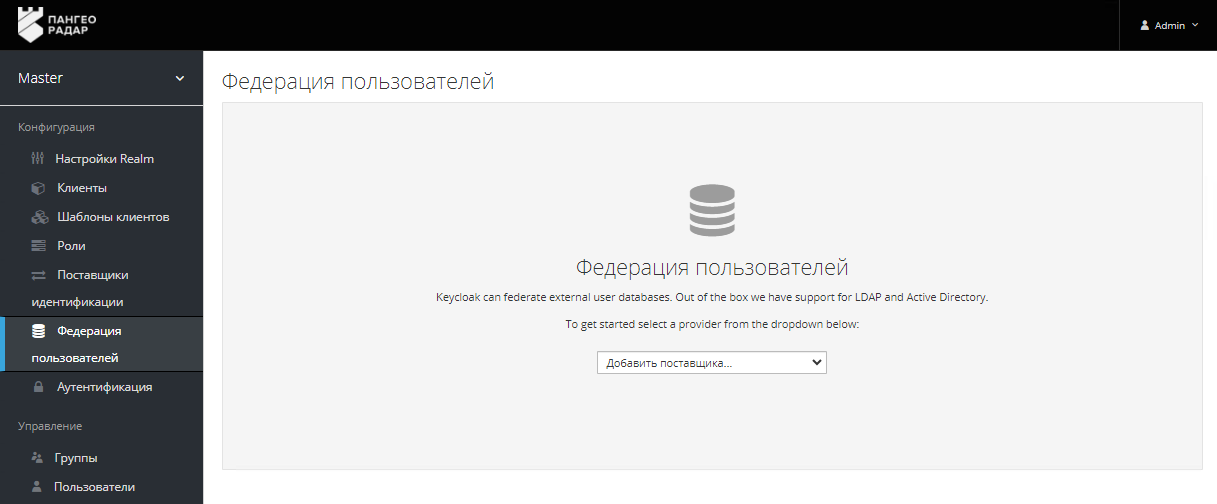

- Откройте консоль администрирования KeyCloak (https://<адрес Платформы Радар>:8180),выберите "Administration Console" и перейдите в пункт меню "Федерация пользователей" (см. рисунок 2).

- Откройте список "Добавить поставщика" (см. рисунок 2).

Рисунок 2 -- Консоль администрирования KeyCloak, раздел меню "Федерация пользователей", список "Добавить поставщика"

-

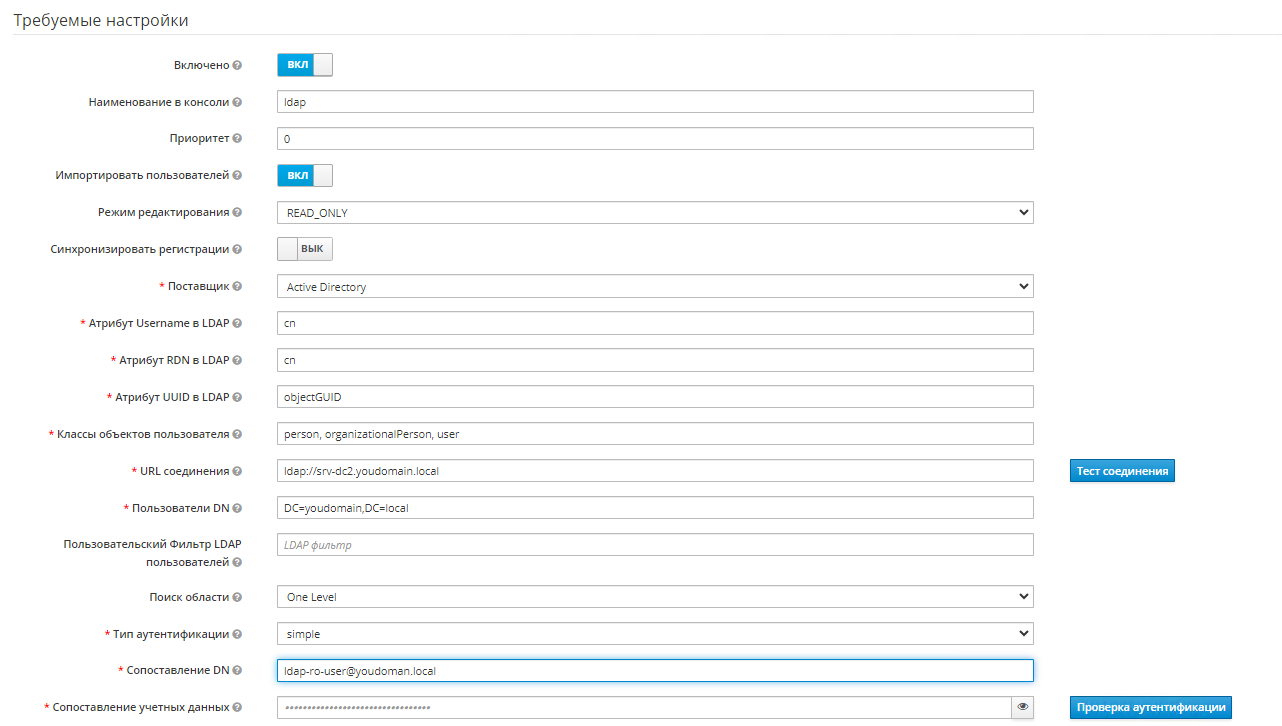

В открывшемся списке "Добавить поставщика" выберите раздел "LDAP" и заполните поля на вкладке "Требуемые настройки"(см. рисунок 3).

Следующие поля обязательны для заполнения:- Включено - значение ВКЛ (устанавливается по умолчанию);

- Наименование в консоли - ldap (устанавливается по умолчанию);

- Приоритет - 0 (устанавливается по умолчанию);

- Импортировать пользователей - значение ВКЛ (устанавливается по умолчанию);

- Режим редактирования - READ_ONLY (выбрать из списка);

- Синхронизировать регистрации - значение ВЫК (устанавливается по умолчанию);

- Поставщик - указать Active Directory;

- Атрибут Username в LDAP - указать sAMAccountName или cn;

- Атрибут RDN в LDAP - значение cn (установлено по умолчанию);

- Атрибут UUID в LDAP - значение objectGUID (установлено по умолчанию);

- Классы объектов пользователя - значения person, organizationPerson, user (установлены по умолчанию);

- URL соединения - указать IP-адрес сервера Active Directory, например - ldap://srv-dc2.youdomain.local ;

- Пользователи DN - в соответствии с примером

DC=youdomain,DC=local; - Пользовательский Фильтр LDAP пользователей - оставить пустым, если не требуется фильтрация списка пользователей;

- Поиск области - выберите One level;

- Тип аутентификации - выбрать Simple;

- Сопоставление DN - указать системный аккаунт в Active Director для чтения данных из LDAP (например, ldap-ro-user@youdoman.local) ;

- Сопоставление учетных данных - пароль системного аккаунта.

Рисунок 3 -- Заполнение данных по LDAP

- При необходимости можно протестировать введенные параметры LDAP, нажав последовательно кнопки "Тест соединения" и "Проверка аутентификации" (см. рисунок 3).

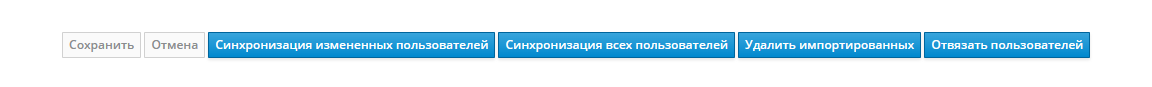

- Для сохранения введённых настроек LDAP нажмите кнопку "Сохранить", расположенную в самом низу экрана.

После сохранения отобразятся кнопки синхронизации пользователей. Нажмите кнопку "Синхронизировать всех пользователей" (см. рисунок 4), чтобы загрузить список пользователей из домена.

Рисунок 4 -- Синхронизация пользователей

Определение возможных причин сбоя при синхронизации

Если синхронизация пользователей не произошла, то для определения причины сбоя в первую очередь надо смотреть лог плагина /opt/wildfly/standalone/log/keycloak.log. В логе следует просмотреть события, зафиксированные в момент нажатия тестовых кнопок или кнопок синхронизации пользователей.