Решения System Security

При работе по подключению решений System Security в качестве источника событий в Платформу Радар вам может пригодиться следующая справочная информация:

- Включение/выключение источников в Платформе;

- Пример конфигурационного файла лог-коллектора;

- Руководство по настройке лог-коллектора.

Confident Dallaslock

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | DallasLock |

| Тип | SZI |

| Вендор | Confident |

| Порт | 2676 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

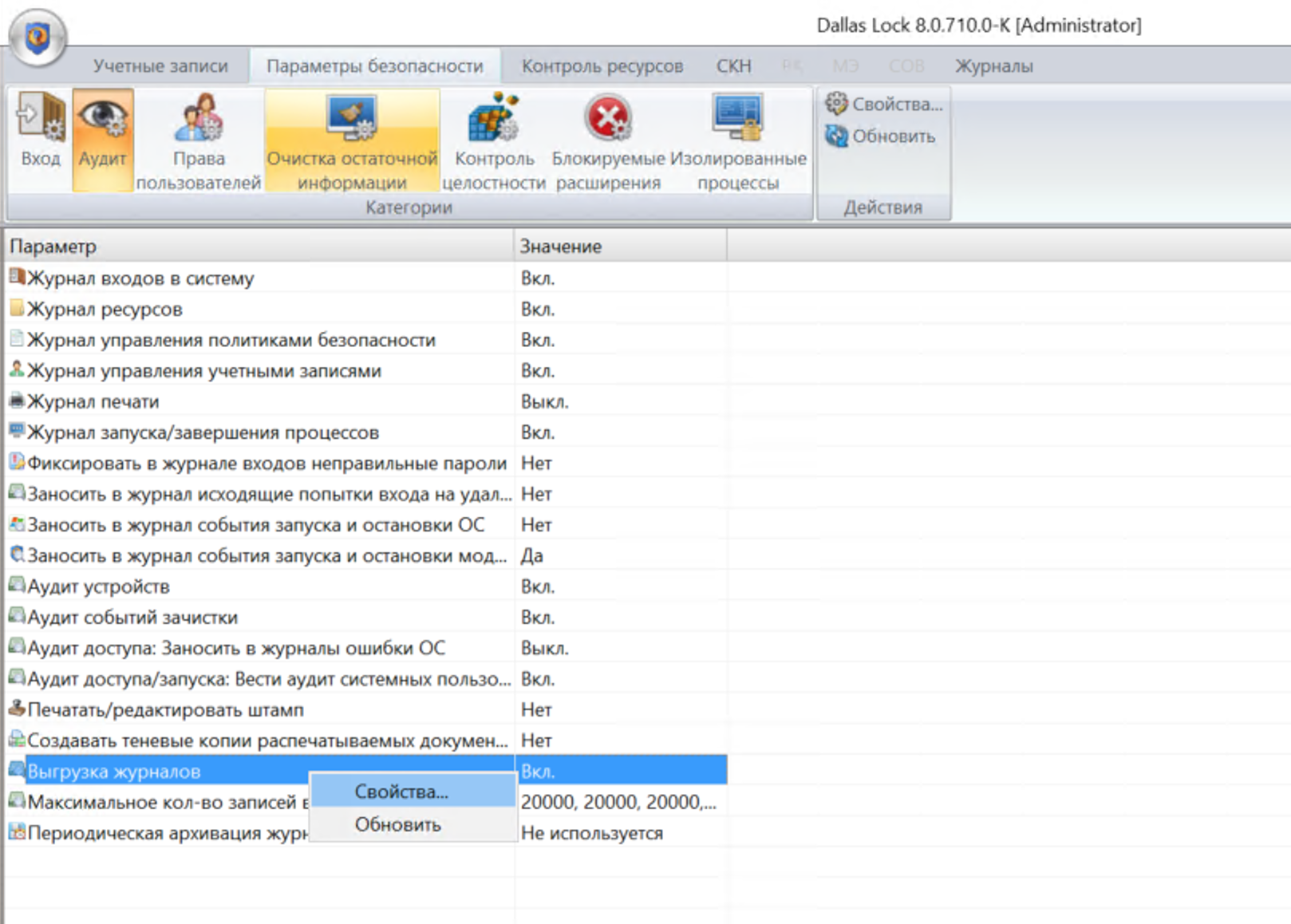

- Войдите в интерфейс администратора Dallaslock и перейдите на вкладку Параметры безопасности → Аудит.

-

Выберите пункт Выгрузка журналов, вызовите контекстное меню и выберите пункт Свойства (см. рисунок 1).

Рисунок 1 -- Dallaslock. Настройка аудита

-

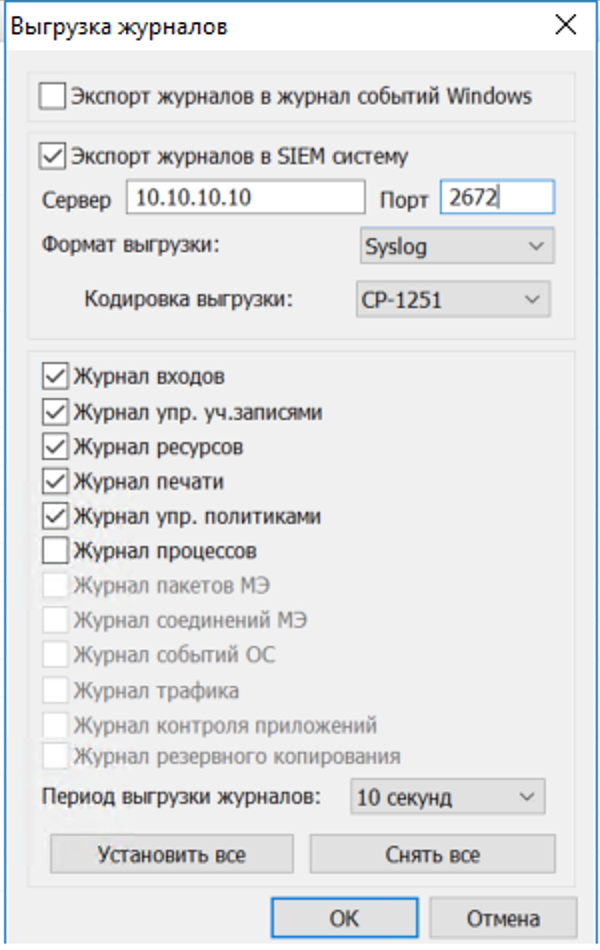

Откроется окно Выгрузка журналов (см. рисунок 2).

Рисунок 2 -- Окно "Выбор журналов"

-

В окне выполните следующие действия:

- установите флаг Экспорт журналов в SIEM систему;

- в поле Сервер укажите IP-адрес лог-коллектора;

- в поле Порт укажите порт, по которому лог-коллектор будет принимать события от данного источника: "2676";

- в поле Формат выгрузки из выпадающего списка выберите значение "Syslog";

- в поле Кодировка выгрузки из выпадающего списка выберите значение "CP-1251";

- выберите журналы для отправки, установив соответствующие флаги;

- нажмите кнопку ОК.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_dallasLock: & tcp_input_dallasLock id: "tcp_input_dallasLock" host: "<ip-адрес лог-коллектора>" port: 2676 sock_buf_size: 0 format: "json" encoding: change_to_utf8: true original_encoding: "cp1251" tcp_output_dallasLock: & tcp_output_dallasLock id: "tcp_output_dallasLock" target_host: "<ip адрес Платформы Радар/или балансера>" port: 2676 sock_buf_size: 0 log_level: "INFO" collectors: tcp_receiver: - <<: *tcp_input_dallasLock senders: port: 48002 tcp: - <<: *tcp_output_dallasLock route_dallasLock: &route_dallasLock collector_id: - "tcp_input_dallasLock" sender_id: - "tcp_output_dallasLock" routers: - <<: *route_dallasLock -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник DallasLock.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Kaspersky Anti Targeted Attack Platform

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Kaspersky-Anti-Targeted-Attack-Platform |

| Тип | APT-protection |

| Вендор | Kaspersky |

| Порт | 2602 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Войдите в веб-интерфейс системы Kaspersky Anti Targeted Attack под учетной записью с правами администратора.

-

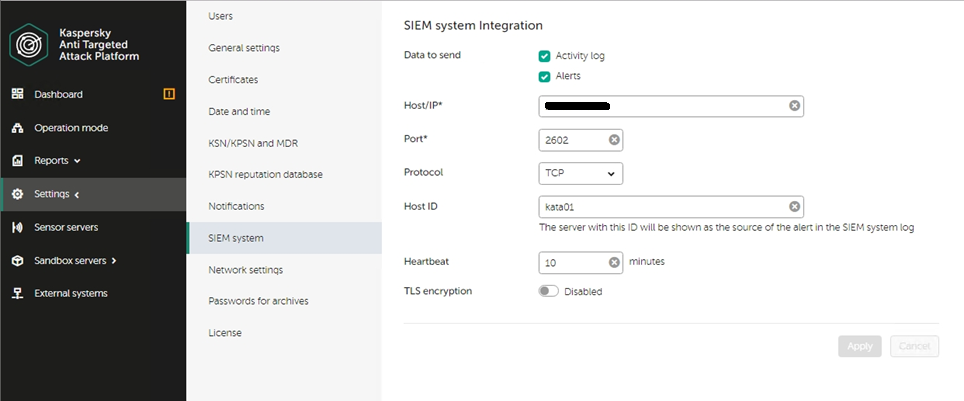

Перейдите в раздел Settings → SIEM system (см. рисунок 3).

Рисунок 3 -- Применение настройки отправки событий Kaspersky Anti Targeted Attack

-

Укажите следующие настройки:

- в поле Data to send установите флаги "Activity log" и "Alerts";

- в поле Host/IP укажите IP-адрес лог-коллектора ;

- в поле Port укажите порт, по которому лог-коллектор будет принимать события от данного источника: "2602";

- в поле Protocol из выпадающего списка выберите протокол взаимодействия: "TCP";

- в поле Host ID укажите ID устройства;

- в поле Heartbeat укажите интервал отправки событий с информацией о состоянии системы;

- при необходимости шифрования отправки событий в поле TLS encryption установите переключатель в "Enable".

- Для сохранения изменений нажмите кнопку Apply.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_anti_target_attack: & tcp_input_anti_target_attack id: "tcp_input_anti_target_attack" host: "<ip-адрес лог-коллектора>" port: 2602 sock_buf_size: 0 format: "json" log_level: "INFO"" tcp_output_anti_target_attack: & tcp_output_anti_target_attack id: "tcp_output_anti_target_attack" target_host: "<ip адрес Платформы Радар/или балансера>" port: 2602 sock_buf_size: 0 log_level: "INFO" collectors: tcp_receiver: - <<: *tcp_input_anti_target_attack senders: port: 48002 tcp: - <<: *tcp_output_anti_target_attack route_anti_target_attack: &route_anti_target_attack collector_id: - "tcp_input_anti_target_attack" sender_id: - "tcp_output_anti_target_attack" routers: - <<: *route_anti_target_attack -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Kaspersky-Anti-Targeted-Attack-Platform.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Kaspersky Secure Mail Gateway

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Kaspersky-Secure-Mail-Gateway |

| Тип | KSMG |

| Вендор | Kaspersky |

| Порт | 2608 |

| Протокол | TCP |

Настройка источника включает в себя следующие шаги:

- Настройка SSH подключения Kaspersky Secure Mail Gateway.

- Настройка экспорта событий в формате CEF.

- Настройка отправки событий в Платформу Радар.

- Настройка лог-коллектора и включение источника в платформе.

Шаг 1. Настройка SSH подключения Kaspersky Secure Mail Gateway

Примечание: настройка Kaspersky Secure Mail Gateway выполняется из режима Technical Support Mode, доступ к которому выполняется по SSH ключу. Если у вас уже настроен доступ по SSH, то начните настройку с раздела Настройка экспорта событий в формате CEF.

-

Откройте терминал и выполните команду:

$ ssh-keygen -t rsa -

На консоль будет выведено следующее сообщение:

Enter file in which to save the key (/home/user/.ssh/id_rsa): -

Нажмите на клавишу Enter. Далее система предложит ввести кодовую фразу для дополнительной защиты SSH-подключения:

Enter passphrase (empty for no passphrase): -

Этот шаг можно пропустить. При ответе на этот и следующий вопрос просто нажмите клавишу Enter. После этого ключ будет создан.

-

Выведете ключ в консоль и скопируйте его в буфер обмена:

$ cat ~/.ssh/id_rsa.pubПримечание: убедитесь что вы скопировали все содержимое ключа: тело ключа, адрес электронной почты, без дополнительных символов и знаков переноса. Для проверки вы можете вставить скопированный ключ в блокнот - должна получиться одна строка.

-

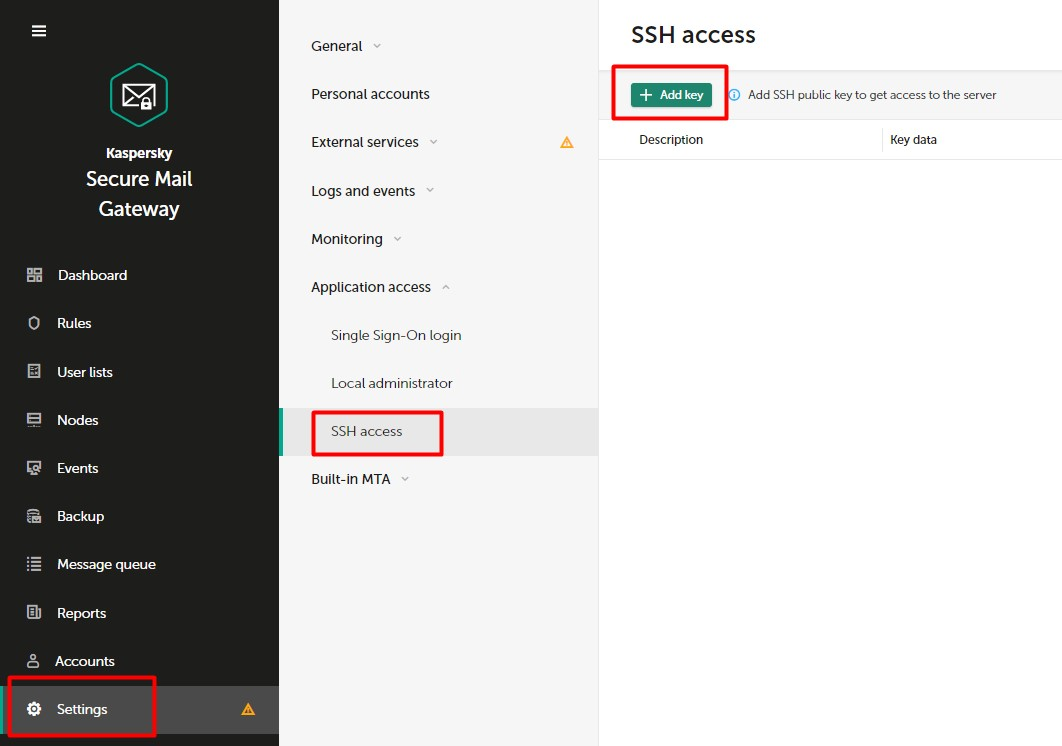

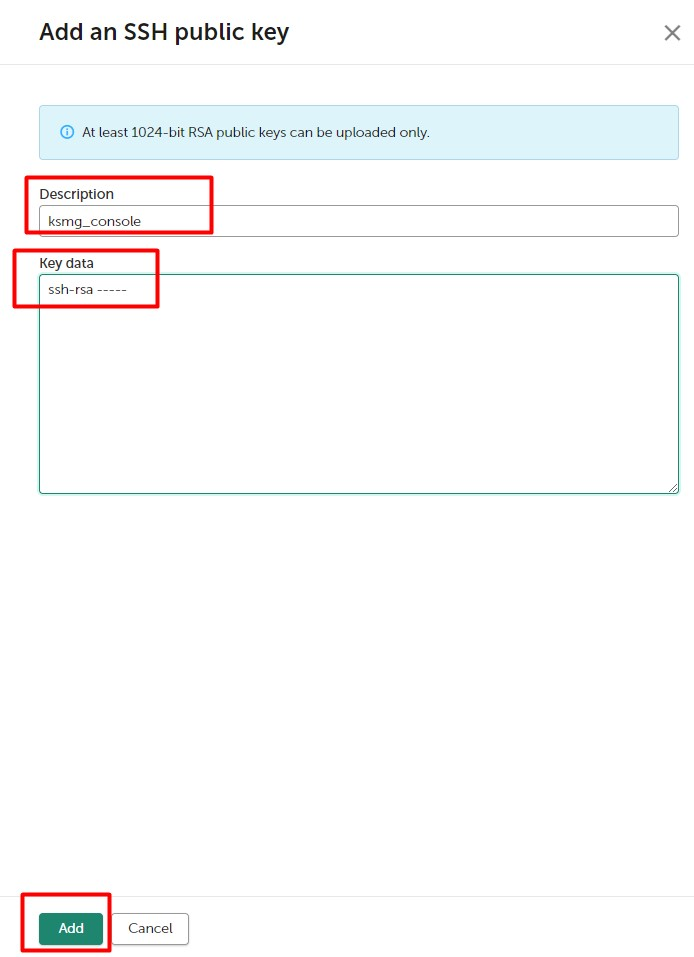

Войдите в веб-интерфейс Kaspersky Secure Mail Gateway и перейдите в раздел Settings → Application access → SSH access (см. рисунок 4).

Рисунок 4 -- Kaspersky Secure Mail Gateway. SSH access

-

Нажмите на кнопку Add key. Откроется окно "Add an SSH public key" (см. рисунок 5).

Рисунок 5 -- Окно "Add an SSH public key"

-

В поле Description укажите дополнительную информацию о загружаемом ключе SSH.

- В поле Key Data вставьте скопированный ранее открытый ключ SSH.

- Нажмите на кнопку Add.

Открытый ключ SSH будет добавлен. Администратор системы Kaspersky Secure Mail Gateway сможет подключиться к любому узлу кластера при наличии соответствующего ключа SSH.

При необходимости проверьте подключение командой:

# ssh -vvv -i .ssh/ksmg_rsa root@your-ksmg-ip-address

Где:

.ssh/ksmg_rsa- путь к вашему ключу SSH;your-ksmg-ip-address- IP-адрес Kaspersky Secure Mail Gateway.

Шаг 2. Настройка экспорта событий в формате CEF

- Подключитесь к консоли управления виртуальной машиной Kaspersky Secure Mail Gateway под учетной записью root, используя ключ SSH. Запустится режим Technical Support Mode.

-

Откройте файл с параметрами экспорта событий:

/opt/kaspersky/ksmg/share/templates/core_settings/event_logger.json.template -

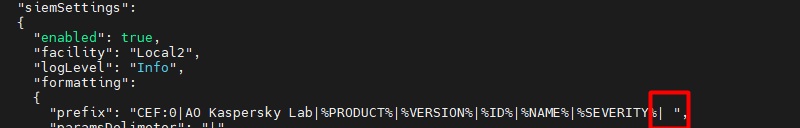

В блоке siemSettings выполните следующие настройки:

-

укажите категорию (facility) для syslog. Рекомендуется указать такую категорию (facility) для syslog, которая не используется другими программами на сервере. По умолчанию установлено значение

local2. Допустимые значения:Auth. Authpriv. Cron. Daemon. Ftp. Lpr. Mail. News. Syslog. User. Uucp. Local0. Local1. Local2. Local3. Local4. Local5. Local6. Local7. -

включите экспорт журналов установив значение параметра

enabledравнымtrue; -

задайте уровень детализации экспорта журналов, установив одно из следующих значений параметра

logLevel:Error– экспорт событий, связанных с возникновением ошибок;Info– экспорт всех событий.

Пример:

"siemSettings": { "enabled": true, "facility": "Local2", "logLevel": "Info", } -

для корректного выполнения операции парсинга Платформой Радар всех журналов поставьте пробел в следующей строке (см. рисунок 6).

Рисунок 6 -- Редактирование файла конфигурации.

Примечание: источник отправляет часть логов без обязательного поля

Extension. Пробел решает эту проблему и все журналы проходят операцию парсинга правильно.

-

-

Откройте файл

/etc/rsyslog.confи выполните следующие настройки:-

измените строку:

*.info;mail.none;authpriv.none;cron.none;local0.none;local1.none /var/log/messagesуказав в ней значение facility:

*.info;mail.none;authpriv.none;cron.none;local0.none;local1.none;<категория (facility), выбранная на шаге 2>.none /var/log/messages -

добавьте в файл следующую строку:

<категория (facility), выбранная на шаге 2>.* -/var/log/ksmg-cef-messages

-

-

Создайте файл

/var/log/ksmg-cef-messagesи настройте права доступа к нему. Для этого выполните команды:# touch /var/log/ksmg-cef-messages # chown root:klusers /var/log/ksmg-cef-messages # chmod 640 /var/log/ksmg-cef-messages -

Настройте правила ротации файлов с экспортированными событиями. Для этого добавьте в файл

/etc/logrotate.d/ksmg-syslogследующие строки:/var/log/ksmg-cef-messages { size 500M rotate 10 notifempty sharedscripts postrotate /usr/bin/systemctl kill -s HUP rsyslog.service >/dev/null 2>&1 || true endscript } -

Перезапустите службу

rsyslog. Для этого выполните команду:# service rsyslog restart -

Для синхронизации параметров между узлами кластера и применения изменений, внесенных в конфигурационный файл выполните следующие действия:

- войдите в веб-интерфейс Kaspersky Secure Mail Gateway и перейдите в раздел Параметры → Журналы и события → События;

- внесите произвольное изменение в значение любого параметра и нажмите на кнопку Сохранить;

- после этого вы можете вернуть исходное значение измененного параметра. Экспорт событий в формате

CEFбудет настроен.

Шаг 3. Настройка отправки событий в Платформу Радар

Внимание! Действия, описанные в разделе, необходимо выполнить на каждом узле кластера, события с которого вы хотите отправлять в Платформу Радар. Перед внесением изменений в конфигурационные файлы рекомендуется сделать их резервные копии.

- Подключитесь к консоли управления виртуальной машиной Kaspersky Secure Mail Gateway под учетной записью root, используя ключ SSH. Запустится режим Technical Support Mode.

-

Укажите необходимое значение facility, IP-адрес лог-коллектора и порт, по которому лог-коллектор будет принимать события от данного источника: "2608". Для этого добавьте в конец файла

/etc/rsyslog.confследующие строки:$WorkDirectory /var/lib/rsyslog $ActionQueueFileName ForwardToSIEM $ActionQueueMaxDiskSpace 1g $ActionQueueSaveOnShutdown on $ActionQueueType LinkedList $ActionResumeRetryCount -1 <категория (facility)>.* @@<IP-адрес лог коллектора>:<порт(TCP)> -

Перезапустите службу

rsyslog. Для этого выполните команду:# service rsyslog restart

Шаг 4. Настройка лог-коллектора и включение источника в платформе

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения::tcp_input_ksmg: &tcp_input_ksmg id: "tcp_input_ksmg" host: "<ip-адрес лог-коллектора>" port: 2608 enable_tls: false compression_enabled: false connections_limit: 10 format: "raw" log_level: "INFO" tcp_output_ksmg: &tcp_output_ksmg id: "tcp_output_ksmg" target_host: "<ip адрес Платформы Радар/или балансера>" port: 2608 senders: port: 48001 tcp: - <<: *tcp_output_ksmg collectors: log_level: "INFO" tcp_receiver: - <<: *tcp_input_ksmg route_ksmg: &route_ksmg collector_id: - "tcp_input_ksmg" sender_id: - "tcp_output_ksmg" routers: - <<: *route_ksmg -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Kaspersky-Secure-Mail-Gateway.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Papercut-NG

PaperCut NG - это средство отслеживания заданий печати и отчетности.

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Papercut-NG |

| Тип | Print-Management |

| Вендор | Papercut |

| Порт | 2889 |

| Протокол | TCP |

Настройка источника включает в себя следующие шаги:

- Переключение используемой базы данных на MSSQL.

- Настройка сетевого подключения к MSSQL.

- Настройка ODBC драйвера.

- Настройка лог-коллектора и включение источника в платформе.

Шаг 1. Переключение базы данных на MSSQL

По умолчанию события аудита хранятся в базе данных Papercut-NG, которая использует Apache-Derby, к которой нет возможности подключиться для извлечения журналов. Чтобы была возможность подключаться к базе данных и свободно получать из неё нужные события, необходимо переключить работу приложения на базу данных от MSSQL.

Примечание: перед началом работы скачайте и установите MSSQL и SSMS (sql management studio).

Для переключения базы данных на MSSQL выполните следующие действия:

- Остановите службу PaperCut Application Server.

-

Откройте командную строку и перейдите в каталог с установленным приложением:

cd "C:\Program Files\PaperCut NG\server\bin\win" -

Выполните экспорт существующей базы данных:

db-tools export-db -

В установленной MSSQL создайте базу данных

papercutи пользователя papercut. - Выдайте пользователю papercut права владельца базой данных.

- Настройте конфигурационный файл приложения Papercut

C:\Program Files\PaperCut NG\server\server:- закомментируйте строку

database.type=Internal; - раскомментируйте строки относящиеся к MSSQL;

-

укажите наименование базы данных, имя и пароль владельца базы данных:

### Database Settings ### #database.type=Internal #database.driver= #database.url= #database.username= #database.password= # MS SQLServer connection example # IMPORTANT: The username below is a SQL Server user, not a Windows user # For Integrated/Windows authentication add integratesSecurity=true property to the connection string # Eg: jdbc:sqlserver://localhost1433;databasename=papercut;integratesSecurity=true database.type=SQLServer database.driver=com.microsoft.sqlserver.jdbc.SQLServerDriver database.url=jdbc:sqlserver://localhost:1433;databaseName=papercut database.username=papercut database.password=papercut

- закомментируйте строку

Шаг 2. Настройка сетевого подключения к MSSQL

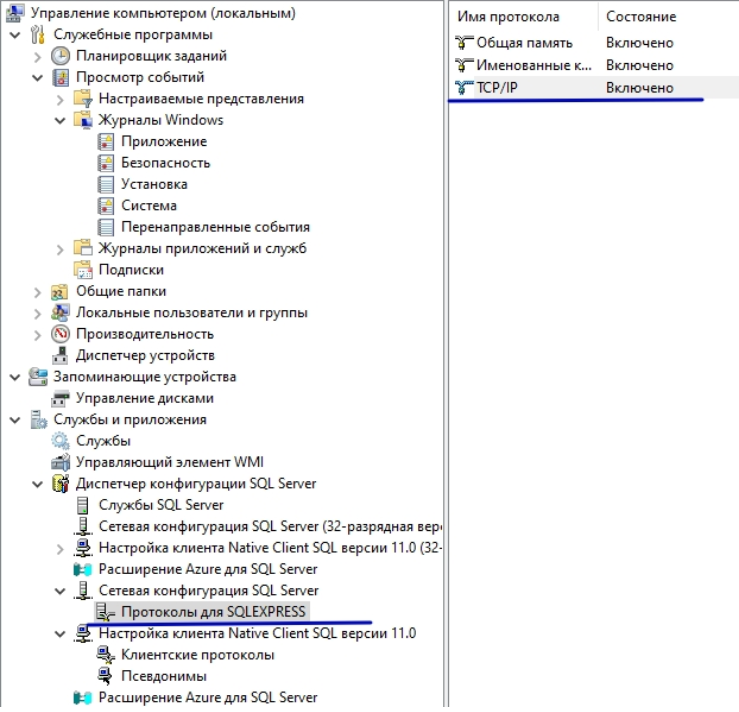

-

На ОС Windows перейдите в Управление компьютером → Службы и приложения → Диспетчер конфигурации SQL Server → Сетевая конфигурация SQL Server и включите протокол TCP/IP (см. рисунок 7).

Рисунок 7 -- Сетевая конфигурация SQL Server. Настройка протоколов

-

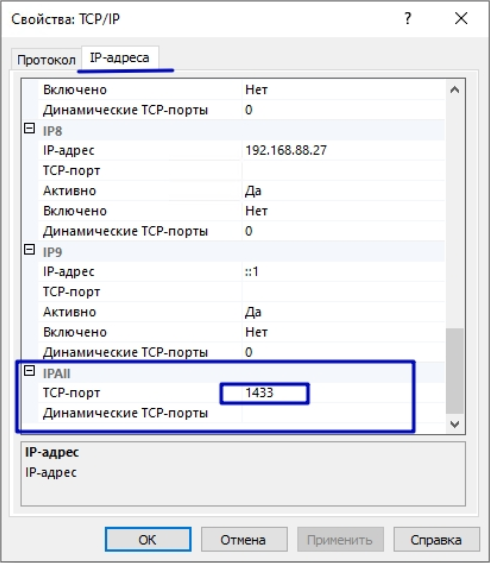

Вызовите контекстное меню и выберите пункт свойства. Откроется окно "Свойства TCP/IP" (см. рисунок 8).

Рисунок 8 -- Окно "Свойства TCP/IP". Вкладка "IP-адреса"

-

Перейдите на вкладку "IP-адреса" и в блоке IPALL укажите порт "1433" (см. рисунок 10).

- Перезапустите службу SQL сервер.

-

Запустите командную строку и инициализируйте новую базу данных:

cd "C:\Program Files\PaperCut NG\server\bin\win db-tools init-db -

Загрузите «backup» базы данных:

cd "C:\Program Files\PaperCut NG\server\bin\win db-tools import-db "backup file name" -

Запустите службу PaperCut Application Server.

Шаг 3. Настройка ODBC драйвера

Для извлечения данных из базы с помощью лог-коллектора необходимо настроить ODBC драйвер:

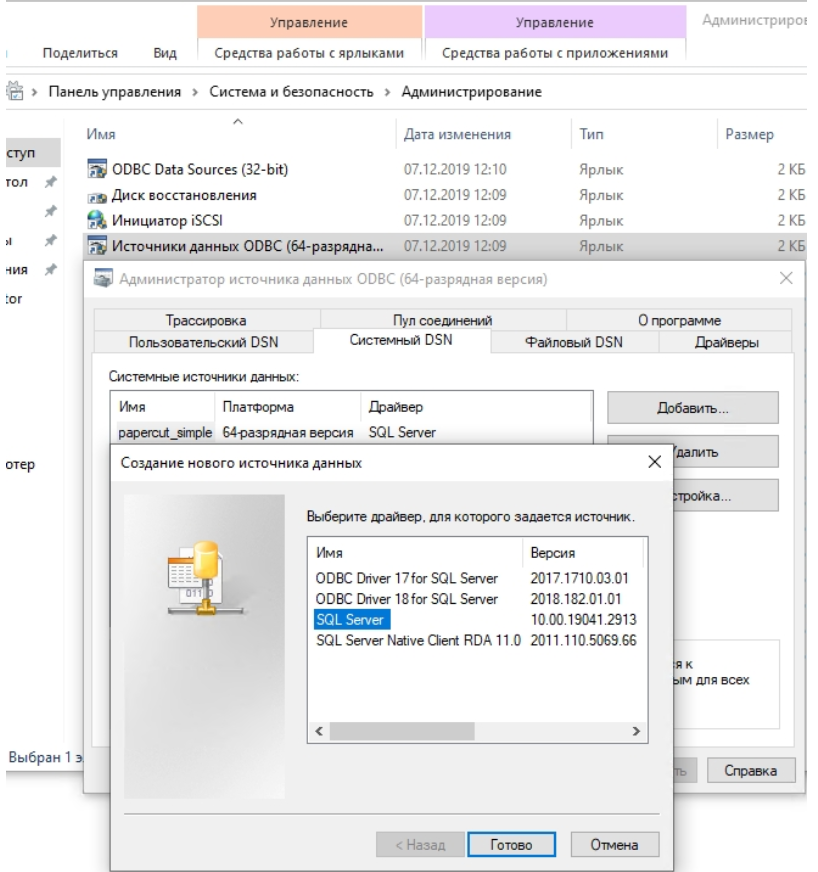

- На ОС Windows перейдите в Панель управления → Система и безопасность → Администрирование.

-

Откройте "Источники данных ODBC (64-разрядная версия)", перейдите на вкладку "Системный DSN" и нажмите кнопку Добавить. Откроется окно "Создание нового источника данных" (см. рисунок 9).

Рисунок 9 -- Окно "Создание нового источника данных"

-

Выберите драйвер SQL Server и нажмите Далее.

- Укажите наименование нового источника и наименование вашего SQL экземпляра. Нажмите Далее.

- Включите проверку подлинности учетной записи SQL Server, установив соответствующий флаг и укажите логин и пароль sql-пользователя. Нажмите Далее.

- На последнем шаге убедитесь, что подключение к базе данных произошло успешно и нажмите кнопку Готово.

Шаг 4. Настройка лог-коллектора и включение источника в платформе

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:odbc_collector: & odbc_collector id: "odbc_collector" poll_interval: 5 read_from_last: true connection_string: "Driver={SQL Server};Server=<IP-адрес лог-коллектора>\\SQLEXPRESS;database=papercut;UID=papercut;PWD=papercut;" sql: > SELECT [application_log_id], [log_date], [server_name], [log_level], [message], CAST(DATEDIFF_BIG(ns, '1970-01-01 00:00:00.0000000', log_date) AS BIGINT) AS epoch FROM tbl_application_log WHERE CAST(DATEDIFF_BIG(ns, '1970-01-01 00:00:00.0000000', log_date) AS BIGINT) > ? ORDER BY log_date DESC; bookmark_field: "epoch" tcp_output_2889: &tcp_output_2889 id: "tcp_output_2889" target_host: "<ip адрес Платформы Радар/или балансера>" port: 2889 collectors: log_level: "INFO" odbc: - <<: *odbc_collector senders: port: 48002 log_level: "INFO" tcp: - <<: *tcp_output_2889 route_odbc: &route_odbc collector_id: - "odbc_collector" sender_id: - "tcp_output_2889" routers: - <<: *route_odbc -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Papercut-NG.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Sysmon-Windows

Sysmon (System Monitor) - утилита, которая позволяет получить более полные сведения о событиях Windows.

Перед началом работы с источником рекомендуется выполнить следующие действия:

- ознакомьтесь со справочной информацией об утилите Sysmon;

- скачайте актуальную версию с официального ресурса Microsoft;

- скачайте конфигурационный файл sysmonconfig.xml.

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Sysmon-Windows |

| Тип | Sysmon |

| Вендор | Microsoft |

| Порт | 1513 |

| Протокол | TCP |

Примечание: для запуска утилиты необходимо, чтобы на машине, на которой планируется сбор событий, было расположено два файла: файл-установщик с расширением

.batили.exeи файл конфигурации с расширением.xml. Для удобства работы рекомендуется расположить эти файлы в одной папке.

Для настройки источника выполните следующие действия:

-

Установите и настройте утилиту Sysmon:

- создайте каталог

C:\ProgramData\sysmon\; - в созданный каталог скопируйте дистрибутив и конфигурационный файл;

- откройте командную строку от имени администратора (cmd);

-

перейдите в созданный каталог и установите утилиту:

cd C:\ProgramData\sysmon\ sysmon64.exe -accepteula -i sysmonconfig.xml

- создайте каталог

-

После успешной установки в Просмотре событий Windows (Event Viewer) появится новый журнал (Channel) Microsoft-Windows-Sysmon/Operational, в котором будут храниться все события.

-

Для отправки событий журнала Sysmon в Платформу Радар необходимо внести изменение в файл конфигурации лог-коллектора. В разделе eventlog_collector необходимо в строке channel указать через запятую имена всех журналов, события которых нужно отправить в Платформу Радар:

sysmon-windows: & sysmon-windows id: "sysmon-windows" channel: ['Microsoft-Windows-Sysmon/Operational'] query: "*" file: "" batch_size: 31 timeout: 3 poll_interval: 1 read_from_last: true resolve_sid: false format: "json" tcp_output_sysmon: & tcp_output_sysmon id: "tcp_output_sysmon" target_host: "<ip адрес Платформы Радар/или балансера>" port: 1513 senders: port: 48002 log_level: "INFO" tcp: - <<: *tcp_output_sysmon collectors: log_level: "INFO" event_log: - <<: *sysmon-windows route_sysmon: &route_sysmon collector_id: - "sysmon-windows" sender_id: - "tcp_output_sysmon" -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Sysmon-Windows.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Бастион СКДПУ НТ

Система контроля действий привилегированных пользователей «Новые технологии» (СКДПУ НТ) обеспечивает мониторинг подключений и действий, выполняемых привилегированными пользователями на администрируемых устройствах: бизнес-приложениях, базах данных, гипервизорах, серверах Windows и Unix/Linux, сетевых устройствах и т.д. СКДПУ позволяет осуществлять мониторинг подключений к ИТ-системам в реальном времени и ретроспективно, на основании архива сессий.

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Bastion-SKDPU-NT |

| Тип | Access-Gateway |

| Вендор | IT-Bastion |

| Порт | 2300 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Войдите в веб-интерфейс системы СКДПУ НТ под учетной записью с правами администратора.

- Перейдите в раздел Система → Интеграция с SIEM и укажите следующую информацию:

- в поле Роутинг из выпадающего списка выберите значение Включено;

- в поле Доменное имя или IP укажите IP-адрес лог-коллектора;

- в поле Порт укажите порт, по которому лог-коллектор будет принимать события от данного источника: "514";

- в поле Протокол из выпадающего списка выберите протокол взаимодействия: "UDP";

- в поле Log format из выпадающего списка выберите формат отправки событий: "rfc5424";

- в поле Формат времени из выпадающего списка выберите формат отображения времени в отправляемом событии: "rfc3164";

- нажмите кнопку «+» для добавления конфигурации, а затем кнопку Применить для сохранения изменений.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_skdpu_514: & udp_input_skdpu_514 id: "udp_input_skdpu_514" host: "<ip-адрес лог-коллектора>" port: 514 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_skdpu_2300: & tcp_output_skdpu_2300 id: "tcp_output_skdpu_2300" target_host: "<ip адрес Платформы Радар/или балансера>" port: 2300 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_skdpu_514 senders: port: 48002 tcp: - <<: *tcp_output_skdpu_2300 route_skdpu: &route_skdpu collector_id: - "udp_input_skdpu_514" sender_id: - "tcp_output_skdpu_2300" routers: - <<: *route_skdpu -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Bastion-SKDPU-NT.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Бастион СКДПУ НТ модуль UEBA

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Bastion-UEBA |

| Тип | UEBA |

| Вендор | IT-Bastion |

| Порт | 2301 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

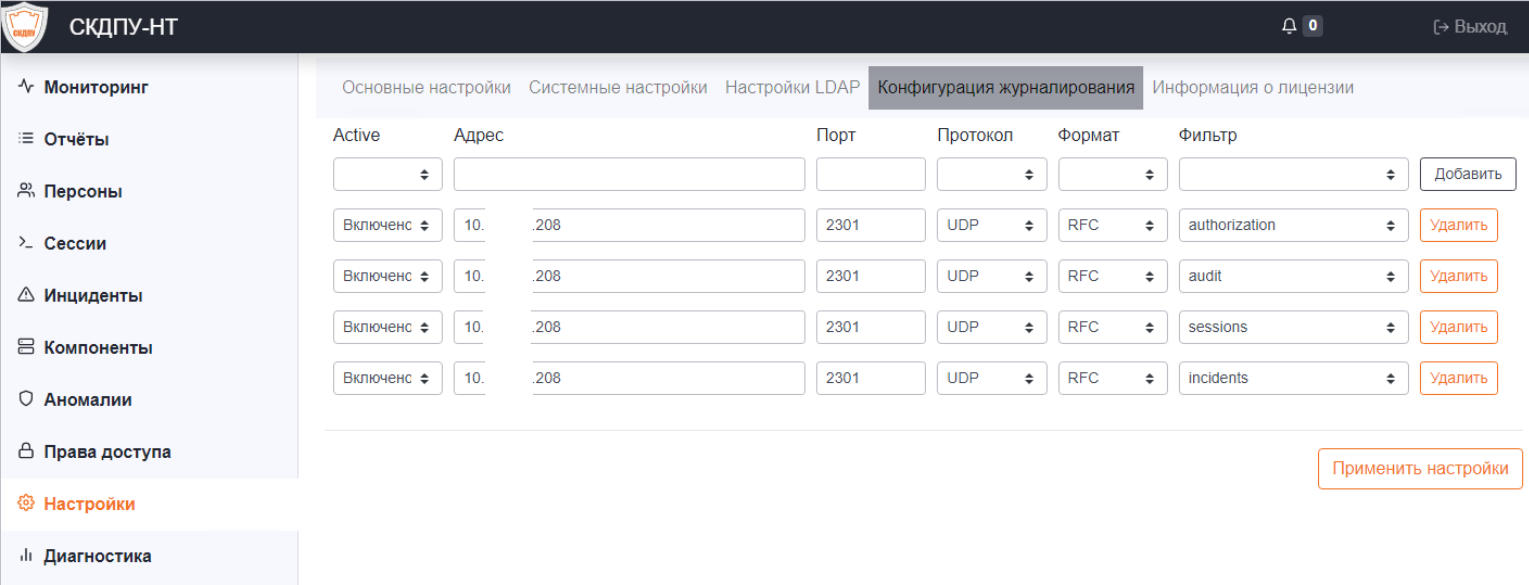

- Войдите в веб-интерфейс модуля UEBA системы СКДПУ НТ под учетной записью с правами администратора.

-

Перейдите в раздел Настройки → Конфигурация журналирования (см. рисунок 10).

Рисунок 10 -- Модуль UEBA. Раздел "Конфигурация журналирования"

-

Укажите в разделе следующую информацию:.

- в поле Active из выпадающего списка выберите значение Включено;

- в поле Адрес укажите IP-адрес лог-коллектора;

- в поле Порт укажите порт, по которому лог-коллектор будет принимать события от данного источника: "2301";

- в поле Протокол из выпадающего списка выберите протокол взаимодействия: "UDP";

- в поле Формат из выпадающего списка выберите формат отправки событий: "RFC";

- в поле Фильтр из выпадающего списка выберите тип событий, отправляемых в платформу: "authorization", "audit", "sessions" или "incidents";

- нажмите кнопку Добавить для добавления конфигурации. Добавьте таким образом необходимое количество конфигураций;

- нажмите кнопку Применить настройки для сохранения всех добавленных конфигураций.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_ueba: & udp_input_ueba id: "udp_input_ueba" host: "<ip-адрес лог-коллектора>" port: 2301 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_ueba: & tcp_output_ueba id: "tcp_output_ueba" target_host: "<ip адрес Платформы Радар/или балансера>" port: 2301 sock_buf_size: 0 log_level: "INFO" collectors: udp_receiver: - <<: *udp_input_ueba senders: port: 48002 tcp: - <<: *tcp_output_ueba route_ueba: &route_ueba collector_id: - "udp_input_ueba" sender_id: - "tcp_output_ueba" routers: - <<: *route_ueba -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Bastion-UEBA.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.