Системы защиты электронной почты

При работе по подключению систем защиты электронной почты в качестве источника событий в Платформу Радар вам может пригодиться следующая справочная информация:

- Включение/выключение источников в Платформе;

- Пример конфигурационного файла лог-коллектора;

- Руководство по настройке лог-коллектора.

IBM Postfix

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | IBM-Postfix |

| Тип | MTA |

| Вендор | IBM |

| Порт | 1534 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

- Подключитесь по SSH к узлу с установленным Postfix MTA.

-

В конфигурационном файле

/etc/rsyslog.confукажите следующие настройки:mail.*@<IP-адрес лог-коллектора>:514Где:

mail- значение facility (по умолчанию);@- передача данных по протоколу UDP;<IP-адрес лог-коллектора>- IP-адрес лог-коллектора;514- порт, по которому лог-коллектор будет принимать события от данного источника.

Примечание: при необходимости вы можете изменить значение facility, заданное по умолчанию. Для этого в конфигурационном файле

/etc/postfix/main.cfукажите необходимое значение в строкеsyslog_facilityи перезапустите службу Postfix. Затем укажите данное значение в конфигурационном файле/etc/rsyslog.confвместо значения по умолчаниюmail. -

Сохраните изменения и перезапустите службу

rsyslog:# systemctl restart rsyslog.service -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:udp_input_postfix: &udp_input_postfix id: "udp_input_postfix" host: "<IP-адрес лог-коллектора>" port: 514 sock_buf_size: 0 format: "json" log_level: "INFO" tcp_output_postfix: &tcp_output_postfix id: "tcp_output_postfix" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1534 sock_buf_size: 0 log_level: "INFO" ssl_enable: false require_cert: false ssl_compression: false batch_mode_enable: false collectors: udp_receiver: - <<: *udp_input_postfix senders: port: 48002 tcp: - <<: *tcp_output_postfix route_postfix: &route_postfix collector_id: - "udp_input_postfix" sender_id: - "tcp_output_postfix" routers: - <<: *route_postfix -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник IBM-Postfix.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Microsoft Exchange Server. Audit

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Exchange-Audit |

| Тип | Exchange audit |

| Вендор | Microsoft |

| Порт | 1533 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

Примечание: события от источника включены по умолчанию и записываются в журнал по пути C:\Program Files\Microsoft\Exchange Server\V15\Logging\CosmosQueue.

Рекомендуется устанавливать лог-коллектор на том же сервере, где и Microsoft Exchange Server, но при необходимости вы можете настроить лог-коллектор на удаленном сервере (подробнее см. раздел Microsoft Exchange Server. Сбор событий по сети).

Для настройки источника выполните следующие действия:

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:audit_log: & audit_log id: "audit_log" poll_interval: 1 files: ["C:\\\\Program\ Files\\Microsoft\\Exchange\ Server\\V15\\Logging\\CosmosQueue"] using_regexp: true regexp_starting_dir: "C://Program Files/Microsoft/Exchange Server/V15/Logging/CosmosQueue" regexp_expression: ".LOG$" dir_check_interval: 2 read_from_last: true enable_watcher: true log_level: "INFO" format: "json" encoding: change_to_utf8: false original_encoding: "cp1251" filters: blacklist: - "^#" tcp_output_audit_log: & tcp_output_audit_log id: "tcp_output_audit_log" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1533 collectors: event_log: - <<: *eventlog_collector files: - <<: *audit_log senders: port: 48002 tcp: - <<: *tcp_output_audit_log route_audit_log: &route_audit_log collector_id: - "audit_log" sender_id: - "tcp_output_audit_log" routers: - <<: *route_audit_log -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Microsoft-Exchange-Audit.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Microsoft Exchange Server. Message Tracking

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Exchange-MessageTracking |

| Тип | Message Tracking |

| Вендор | Microsoft |

| Порт | 1532 |

| Протокол | TCP |

Примечание: события от источника необходимо включить через консоль. События будут записываться в журнал по пути C:\Program Files\Microsoft Exchange Server\V15\TransportRoles\Logs\MessageTracking.

Рекомендуется устанавливать лог-коллектор на том же сервере, где и Microsoft Exchange Server, но при необходимости вы можете настроить лог-коллектор на удаленном сервере (подробнее см. раздел Microsoft Exchange Server. Сбор событий по сети).

Для настройки источника выполните следующие действия:

-

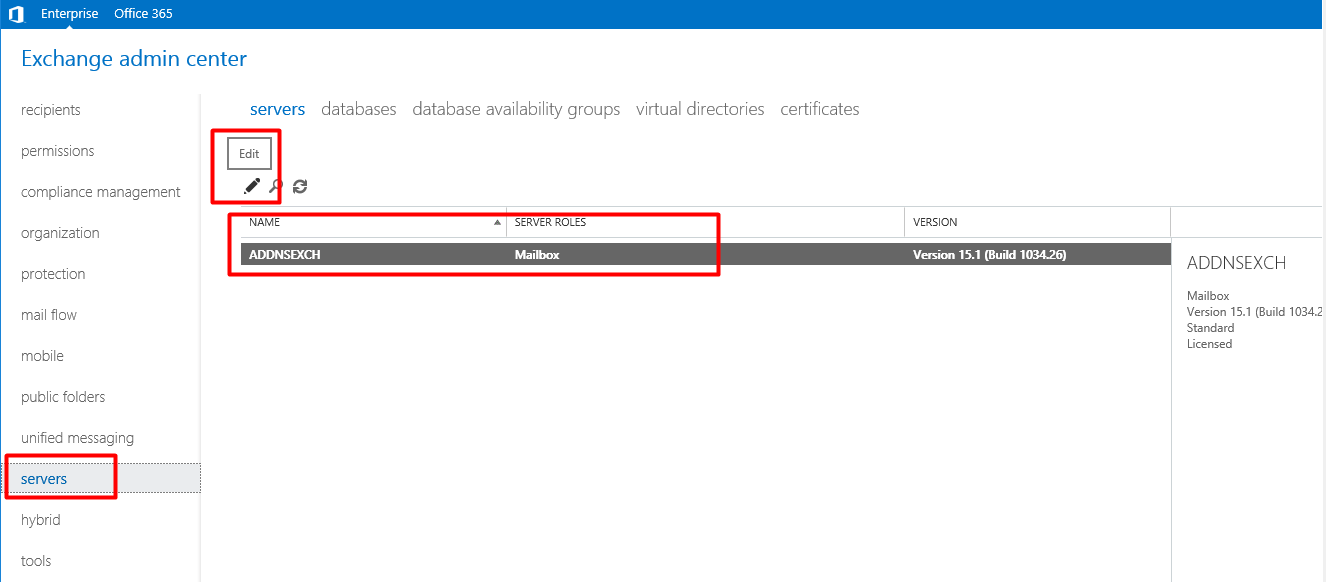

Войдите в консоль Exchange Administration Center и перейдите в раздел Servers (см. рисунок 1).

Рисунок 1 -- Выбор почтового сервера

-

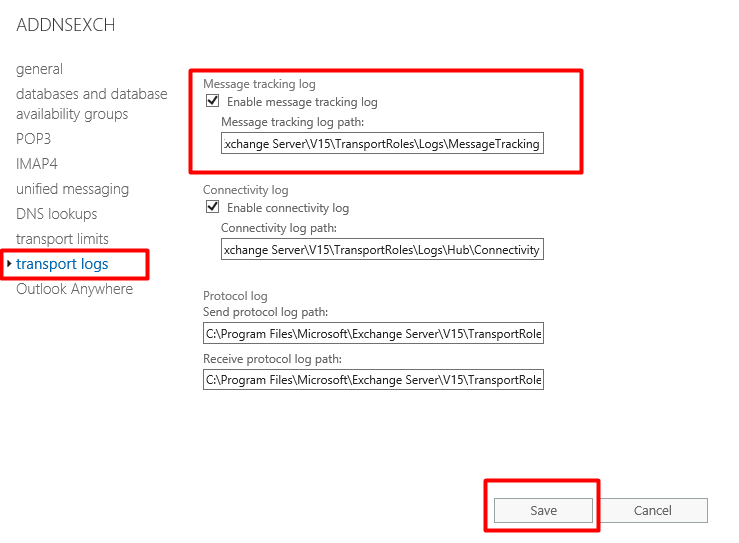

Выберите нужный почтовый сервер, нажмите кнопку Edit и в открывшемся окне перейдите на вкладку "transport logs" (см. рисунок 2).

Рисунок 2 -- Настройка почтового сервера. Вкладка "transport logs"

-

На вкладке "transport logs" укажите следующие настройки:

- в поле Enable message tracking log включите отслеживание сообщений на сервере, установив соответствующий флаг;

- в поле Message tracking log path укажите путь к файлу журнала;

- нажмите кнопку Save.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:message_tracking: & message_tracking id: "message_tracking" poll_interval: 1 files: ["C:\\\\Program\ Files\\Microsoft\\Exchange\ Server\\V15\\TransportRoles\\Logs\\MessageTracking"] using_regexp: true regexp_starting_dir: "C://Program Files/Microsoft/Exchange Server/V15/TransportRoles/Logs/MessageTracking" regexp_expression: ".LOG$" dir_check_interval: 2 read_from_last: true enable_watcher: true log_level: "INFO" format: "json" encoding: change_to_utf8: false original_encoding: "cp1251" filters: blacklist: - "^#" tcp_output_message_tracking: & tcp_output_message_tracking id: "tcp_output_message_tracking" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1532 collectors: event_log: - <<: *eventlog_collector files: - <<: *message_tracking senders: port: 48002 tcp: - <<: *tcp_output_message_tracking route_message_tracking: &route_message_tracking collector_id: - "message_tracking" sender_id: - "tcp_output_message_tracking" routers: - <<: *route_message_tracking -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Microsoft-Exchange-MessageTracking.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Microsoft Exchange Server. OWA

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Exchange-OWA |

| Тип | OWA |

| Вендор | Microsoft |

| Порт | 1530 |

| Протокол | TCP |

Примечание: события от источника включены по умолчанию и записываются в журналы по пути C:\inetpub\logs\LogFiles\W3SVC1 и C:\inetpub\logs\LogFiles\W3SVC2.

Рекомендуется устанавливать лог-коллектор на том же сервере, где и Microsoft Exchange Server, но при необходимости вы можете настроить лог-коллектор на удаленном сервере (подробнее см. раздел Microsoft Exchange Server. Сбор событий по сети).

Для настройки источника выполните следующие действия:

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:owa_logs: & owa_logs id: "owa_logs" poll_interval: 1 files: ["C:\\\\inetpub\\logs\\LogFiles"] using_regexp: true regexp_starting_dir: "c://inetpub/logs/LogFiles/" regexp_expression: ".log$" dir_check_interval: 2 read_from_last: true enable_watcher: true log_level: "INFO" format: "json" encoding: change_to_utf8: false original_encoding: "cp1251" filters: blacklist: - "^#" tcp_output_owa: & tcp_output_owa id: "tcp_output_owa" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1530 collectors: event_log: - <<: *eventlog_collector files: - <<: *owa_logs senders: port: 48002 tcp: - <<: *tcp_output_owa route_owa_logs: &route_owa_logs collector_id: - "owa_logs" sender_id: - "tcp_output_owa" routers: - <<: *route_owa_logs -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Microsoft-Exchange-OWA.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Microsoft Exchange Server. SMTP

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Microsoft-Exchange-SMTP |

| Тип | SMTP |

| Вендор | Microsoft |

| Порт | 1531 |

| Протокол | TCP |

Примечание: события от источника необходимо включить через консоль. События будут записываться в журнал по пути C:\Program Files\Microsoft\Exchange Server\V15\TransportRoles\Logs\FrontEnd\ProtocolLog.

Рекомендуется устанавливать лог-коллектор на том же сервере, где и Microsoft Exchange Server, но при необходимости вы можете настроить лог-коллектор на удаленном сервере (подробнее см. раздел Microsoft Exchange Server. Сбор событий по сети).

Для настройки источника выполните следующие действия:

-

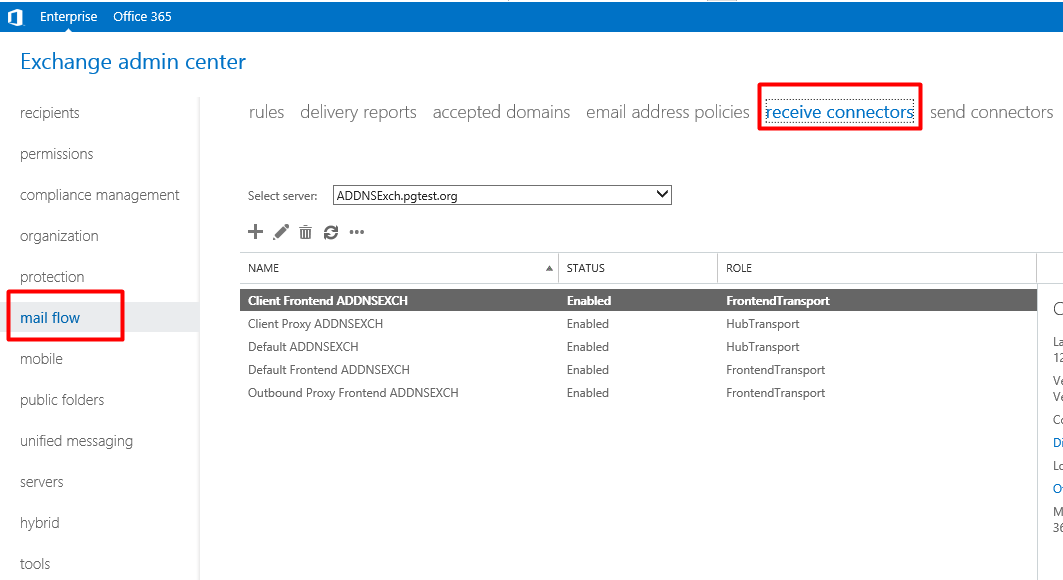

Войдите в консоль Exchange Administration Center и перейдите в раздел Mail Flow → Receive Connectors (см. рисунок 3).

Рисунок 3 -- Раздел "Mail Flow"

-

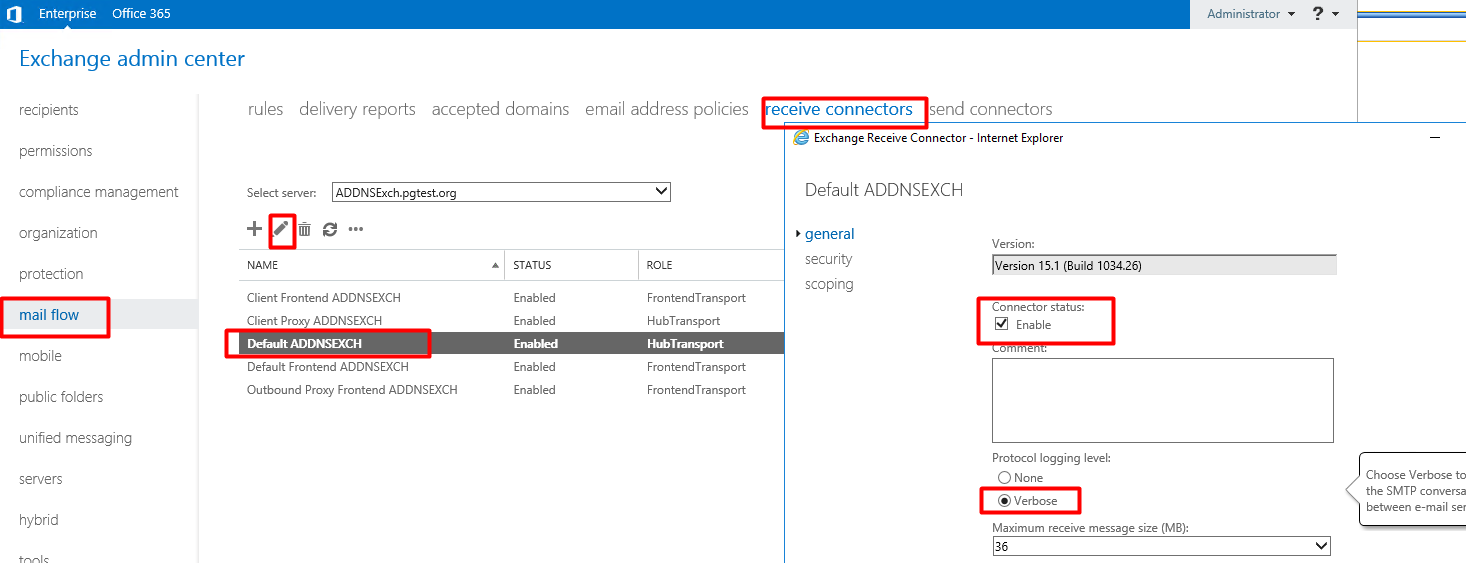

Выберите нужный коннектор, нажмите кнопку Edit и в открывшемся окне перейдите на вкладку "general" (см. рисунок 4).

Рисунок 4 -- Настройка параметров логирования.

-

На вкладке "general" укажите следующие настройки:

- в поле Connector status установите флаг Enable;

- в поле Protocol logging level list выберите значение "Verbose";

- нажмите кнопку Save.

-

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:smtp_logs: & smtp_logs id: "smtp_logs" poll_interval: 1 files: ["C:\\\\Program\ Files\\Microsoft\\Exchange\ Server\\V15\\TransportRoles\\Logs\\FrontEnd\\ProtocolLog"] using_regexp: true regexp_starting_dir: "c://Program Files/Microsoft/Exchange Server/V15/TransportRoles/Logs/FrontEnd/ProtocolLog/" regexp_expression: ".LOG$" dir_check_interval: 2 read_from_last: true enable_watcher: true log_level: "INFO" format: "json" encoding: change_to_utf8: false original_encoding: "cp1251" filters: blacklist: - "^#" tcp_output_smtp: & tcp_output_smtp id: "tcp_output_smtp" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1531 collectors: event_log: - <<: *eventlog_collector files: - <<: *smtp_logs senders: port: 48002 tcp: - <<: *tcp_output_smtp route_smtp_log: &route_smtp_log collector_id: - "smtp_log" sender_id: - "tcp_output_smtp" routers: - <<: *route_smtp_log -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Microsoft-Exchange-SMTP.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Microsoft Exchange Server. Сбор событий по сети

При необходимости можно настроить сбор событий по сети для следующих источников:

- Microsoft Exchange Server. Audit;

- Microsoft Exchange Server. Message Tracking;

- Microsoft Exchange Server. OWA;

- Microsoft Exchange Server. SMTP.

Для этого необходимо открыть сетевой доступ к каталогам с журналами и настроить удаленный лог-коллектор для сбора данных по сети.

Примечание: предпочтительным способом сбора данных, как наиболее безопасным, является установка лог-коллектора на серверах Exchange, поскольку в данном случае не придется открывать сетевой доступ к каталогам с журналами.

Для настройки сбора событий по сети выполните следующие действия:

- Откройте сетевой доступ к каталогам с журналами.

- Создайте пользователя с правами доступа к этим каталогам по сети.

-

На удаленном лог-коллекторе в файл конфигурации

config.yamlвнесите следующие изменения:smb_owa_logs: &smb_owa_logs id: "smb_owa_logs" remote_servers: ["<IP-адрес удаленного узла>", "<имя удаленного узла>"] port: 445 share: "<путь к общему ресурсу>" domain: "." user: "user" password: "password" poll_interval: 1 files: [ "<путь к общему ресурсу>\\LogFiles" ] using_regexp: true regexp_starting_dir: "<путь к общему ресурсу>/LogFiles" regexp_expression: ".log$" dir_check_interval: 2 read_from_last: true enable_watcher: true format: "json" log_level: "INFO" filters: blacklist: - "^#" smb_smtp_logs: &smb_smtp_logs id: "smb_smtp_logs" remote_servers: ["<IP-адрес удаленного узла>", "<имя удаленного узла>"] port: 445 share: "<путь к общему ресурсу>" domain: "." user: "user" password: "password" poll_interval: 1 files: [ "<путь к общему ресурсу>\\Logs\\FrontEnd\\ProtocolLog" ] using_regexp: true regexp_starting_dir: "<путь к общему ресурсу>/Logs/FrontEnd/ProtocolLog/" regexp_expression: ".LOG$" dir_check_interval: 2 read_from_last: true enable_watcher: true format: "json" log_level: "INFO" filters: blacklist: - "^#" smb_message_tracking: &smb_message_tracking id: "smb_message_tracking" remote_servers: ["<IP-адрес удаленного узла>", "<имя удаленного узла>"] port: 445 share: "<путь к общему ресурсу>" domain: "." user: "user" password: "password" poll_interval: 1 files: [ "<путь к общему ресурсу>\\Logs\\MessageTracking" ] using_regexp: true regexp_starting_dir: "<путь к общему ресурсу>/Logs/MessageTracking" regexp_expression: ".LOG$" dir_check_interval: 2 read_from_last: true enable_watcher: true format: "json" log_level: "INFO" filters: blacklist: - "^#" smb_audit_log: &smb_audit_log id: "smb_audit_log" remote_servers: ["<IP-адрес удаленного узла>", "<имя удаленного узла>"] port: 445 share: "<путь к общему ресурсу>" domain: "." user: "user" password: "password" poll_interval: 1 files: [ "<путь к общему ресурсу>\\Logging\\CosmosQueue" ] using_regexp: true regexp_starting_dir: "<путь к общему ресурсу>/Logging/CosmosQueue" regexp_expression: ".LOG$" dir_check_interval: 2 read_from_last: true enable_watcher: true format: "json" log_level: "INFO" filters: blacklist: - "^#" tcp_output_owa: &tcp_output_owa id: "tcp_output_owa" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1530 tcp_output_smtp: &tcp_output_smtp id: "tcp_output_smtp" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1531 tcp_output_message_tracking: &tcp_output_message_tracking id: "tcp_output_message_tracking" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1532 tcp_output_audit_log: &tcp_output_audit_log id: "tcp_output_audit_log" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1533 collectors: smb: - <<: *smb_owa_logs - <<: *smb_smtp_logs - <<: *smb_message_tracking - <<: *smb_audit_log senders: port: 48002 tcp: - <<: *tcp_output_owa - <<: *tcp_output_smtp - <<: *tcp_output_message_tracking - <<: *tcp_output_audit_log route_owa_logs: &route_owa_logs collector_id: - "owa_logs" sender_id: - "tcp_output_owa" route_smtp_logs: &route_smtp_logs collector_id: - "smtp_logs" sender_id: - "tcp_output_smtp" route_message_tracking: &route_message_tracking collector_id: - "message_tracking" sender_id: - "tcp_output_message_tracking" route_audit_log: &route_audit_log collector_id: - "audit_log" sender_id: - "tcp_output_audit_log" routers: - <<: *route_owa_logs - <<: *route_smtp_logs - <<: *route_message_tracking - <<: *route_audit_logПримечание: обратите внимание, что пути к логам нужно будет прописать корректно, в соответствии с их расположением в вашей системе.

В данном примере указаны логин/пароль в открытом виде для наглядности, но есть возможность маскировать учетные данные в файле конфигурации с помощью защищенного хранилища (см. Руководство по настройке лог-коллектора).

-

Проверьте доступность необходимых адресов и портов, в случае недоступности откройте их на межсетевом экране.

- Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите соответствующий источник: Microsoft-Exchange-Audit, Microsoft-Exchange-MessageTracking, Microsoft-Exchange-OWA, Microsoft-Exchange-SMTP.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от источников.

Zimbra

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | Zimbra |

| Тип | MTA |

| Вендор | Synacor |

| Порт | 1599 |

| Протокол | TCP |

Для настройки источника выполните следующие действия:

-

Откройте конфигурационный файл службы

rsyslog:# nano /etc/rsyslog.conf -

В конфигурационном файле

/etc/rsyslog.confукажите следующие настройки:module(load="imfile" PollingInterval="5") input(type="imfile" reopenOnTruncate="on" File="/opt/zimbra/log/audit.log" Tag="zimbra-audit" ruleset="zimbrafwd") input(type="imfile" reopenOnTruncate="on" File="/opt/zimbra/log/mailbox.log" Tag="zimbra-mailbox" ruleset="zimbrafwd") ruleset(name="zimbrafwd") { action(type="omfwd" Target="IP-адрес коллектора" Port="1599" Protocol="tcp" ResendLastMSGOnReconnect="on" action.resumeRetryCount="100" queue.type="linkedList" queue.size="10000") stop } ### begin forwarding rule ### *.* @@<IP-адрес лог-коллектора>:1599 ### end of the forwarding rule ###Где:

@@- передача данных по протоколу TCP;<IP-адрес лог-коллектора>- IP-адрес лог-коллектора;1599- порт, по которому лог-коллектор будет принимать события от данного источника.

-

Перезапустите службу

rsyslog:# systemctl restart rsyslog.service -

В файл конфигурации лог-коллектора

config.yamlвнесите следующие изменения:tcp_input_zimbra: & tcp_input_zimbra id: "tcp_input_zimbra" host: "<IP-адрес лог-коллектора>" port: 1599 format: "json" log_level: "INFO" tcp_output_zimbra: & tcp_output_zimbra id: "tcp_output_zimbra" target_host: "<IP-адрес Платформы Радар/или балансера>" port: 1599 sock_buf_size: 0 log_level: "INFO" collectors: tcp_receiver: - <<: *tcp_input_zimbra senders: port: 48003 tcp: - <<: *tcp_output_zimbra route_zimbra: &route_zimbra collector_id: - "tcp_input_zimbra" sender_id: - "tcp_output_zimbra" routers: - <<: *route_zimbra -

Перезапустите службу лог-коллектора.

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Zimbra.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.