Решения Network Security

Межсетевой экран Cisco ASA

Настройка источника

-

Подключиться к консоли устройства;

-

Для включения журналирования и экспорта событий с устройства, введите команды:

(config)# logging enable

(config)# logging host <имя интерфейса> <IP-адрес коллектора>

(config)# logging trap <уровень логирования> (указать один из уровней важности событий: alerts, critical, debugging, emergencies, errors, informational, notifications, warnings)

(config)# logging console <уровень логирования> (указать один из уровней важности событий: alerts, critical, debugging, emergencies, errors, informational, notifications, warnings)

(config)# logging asdm <уровень логирования> (указать один из уровней важности событий: alerts, critical, debugging, emergencies, errors, informational, notifications, warnings)

(config)# logging device-id ipaddress <id устройства>

(config)# logging timestamp

Включение источника в Платформе Радар

Для информации! Включение источника в Платформе Радар представлено в разделе Управление источниками в Платформе Радар, Включение/выключение поддерживаемых источников и их синхронизация

-

Зайти в веб-консоль Платформы Радар, перейти в раздел «Источники» - «Управление источниками»;

-

Найти в списке доступных источников (Cisco-ASA) и включить его;

-

Кликнуть на кнопку «Синхронизировать».

Настройка коллектора событий

Для информации! Пример конфигурационного файла с настройкой данного источника представлен в разделе Пример конфигурационного файла лог-коллектора. Более подробная информация о настройках лог-коллектора представлена в разделе Руководство по настройке лог-коллектора

-

В конфигурационный файл лог-коллектора (config.yaml) необходимо добавить input компонента UDP.

Пример настройки по умолчанию можно найти в документации: Руководство по настройке лог-коллектора, Компонент UDP

Основные параметры, которые необходимо указать:

host: "<ip адрес лог-коллектора>" (адрес, на котором запущен коллектор)port: <порт для приема соединений> (порт, на который будут приниматься события, если при настройке источника оставили стандартный - 2520) -

После настройки компонента сбора событий (input) необходимо настроить компонент отправки событий (output).

В качестве компонента отправки событий для данного источника предусмотрено использование отправки по протоколу TCP.

Пример настройки по умолчанию можно найти в документации: Руководство по настройке лог-коллектора, Компонент отправки событий по протоколу TCP

Основные параметры, которые необходимо указать:

target_host: <"ip адрес или имя удаленного узла"> (адрес Платформы Радар)port: <"порт"> (стандартный порт для данного источника 2520) -

Далее необходимо включить компоненты сбора (collectors) и отправки (senders).

Пример настройки по умолчанию можно найти в документации: Руководство по настройке лог-коллектора, Включение компонентов

Основные параметры, которые нужно указать при включении компонентов сбора:

collectors:udp_reciever:- <<: *<"id компонента сбора"> (ID компонента сбора, который указывали при объявлении компонента сбора)Основные параметры, которые нужно указать при включении компонентов отправки:

senders:tcp:- <<: *<"id компонента отправки"> (ID компонента отправки, который указывали при объявлении компонента отправки) -

После чего необходимо произвести настройку маршрутизации событий.

Пример настройки по умолчанию можно найти в документации: Руководство по настройке лог-коллектора, Маршрутизация событий

Основные параметры, которые нужно указать при настройке маршрута:

route_1: &route_1collector_id:- <"id компонента сбора">sender_id:- <"id компонента отправки"> -

После нужно включить маршрут в разделе routers. Пример включения маршрута:

routers:- <<: *<название маршрута> (например - <<: *route_1)

Программный комплекс СКДПУ НТ

Инструкция по настройке программного комплекса «Система контроля действий поставщиков ИТ-услуг «Новые технологии» (СКДПУ НТ) для отправки событий в Платформу Радар:

-

Зайдите в веб-интерфейс системы СКДПУ НТ под учетной записью с правами администратора системы.

-

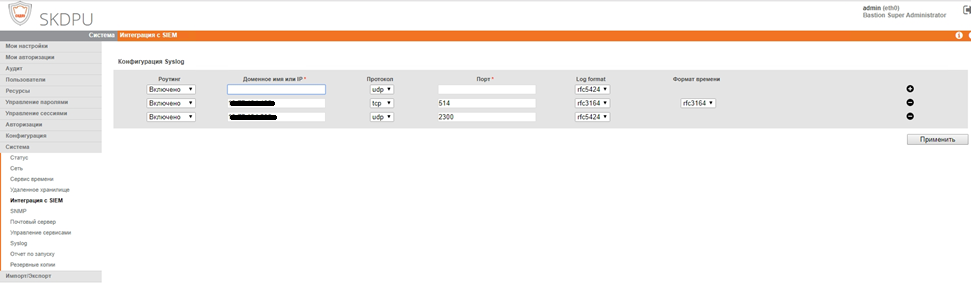

Выберите последовательно пункты меню: «Система» -> «Интеграция с SIEM»

-

В открывшемся окне выполните настройки:

- выбрать «Включено» в поле «Роутинг»;

- заполнить имя хоста или IP-адрес лог-коллектора в поле «Доменное имя или IP»;

- заполнить порт, открытый на лог-коллекторе для приема событий от данного источника, в поле «Порт»;

- выбрать протокол взаимодействия (TCP/UDP) в поле «Протокол»;

- выбрать формат отправки событий в поле «Log format»;

- выбрать формат отображения времени в отправляемом событии в поле «Формат времени»;

- нажать «+» для добавления конфигурации, а затем «Применить» для сохранения изменений (см. рисунок 1).

Рисунок 1 -- Сохранение настройки СКДПУ НТ.

McAfee Web Gateway

Инструкция по настройке McAfee Web Gateway для отправки событий в Платформу Радар:

-

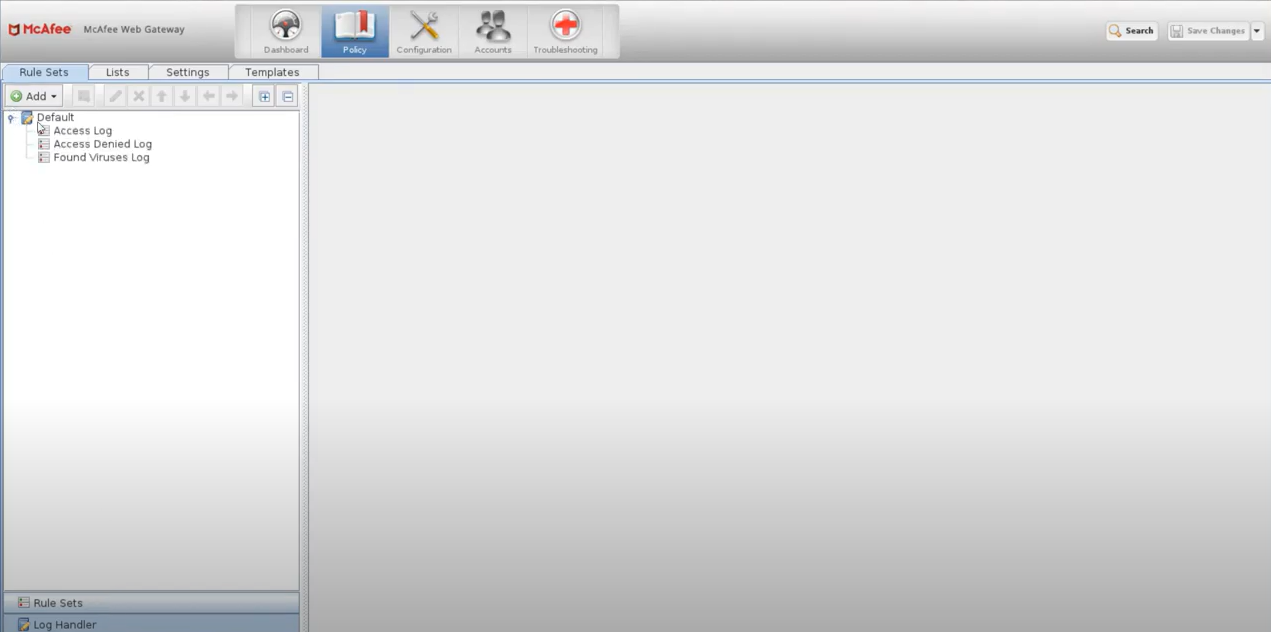

Зайдите в интерфейс системы под учетной записью с правами администратора системы.

-

Зайдите в меню «Policy», затем выберите вкладку «Rule Sets» и пункт меню «Log Handler» (см. рисунок 2).

Рисунок 2 -- Выбор логов.

-

Раскройте список «Default», выберите «Access Log», в правой части окна выделите правило и нажмите «Edit».

-

В секции «Events» нажмите «Add», а затем «Event».

-

Выберите «Syslog (Number, String)» и нажмите «Parameters».

-

Для параметра «1. Level (Number)» установите значение 6, что указывает на уровень логирования «Informational». Для настройки параметра «2. Message (String)» нажмите «Use Property» и выберите «User-Defined.logLine».

-

Нажмите последовательно «OK» -> «OK» -> «Finish».

-

Повторите действия п.п. 3-7 для других наборов правил.

-

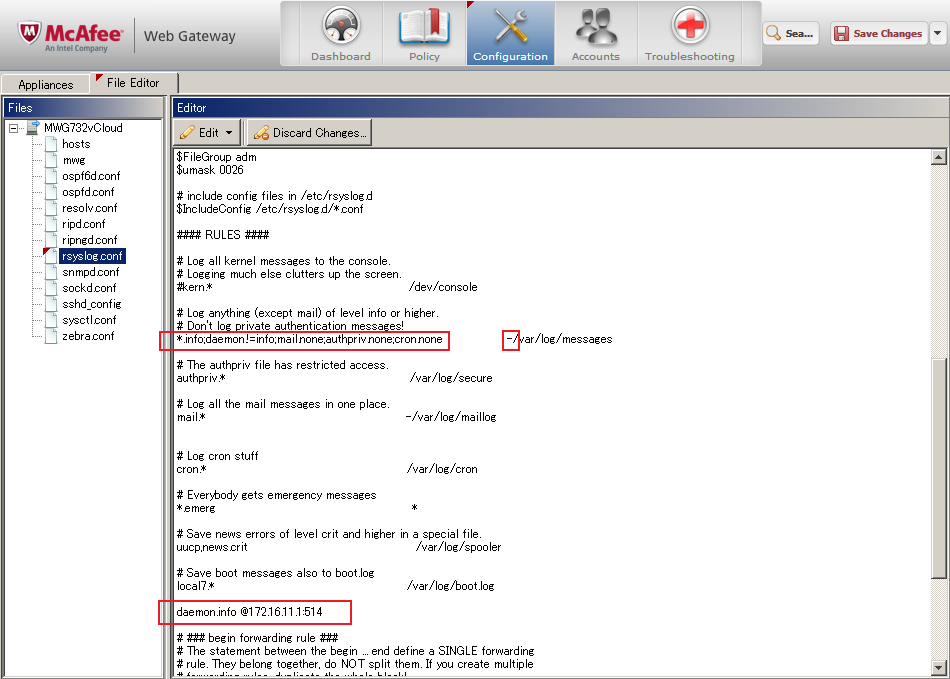

Перейдите в меню «Configuration», выберите вкладку «File Editor».

-

Разверните список с именем соответствующего устройства и выберите файл rsyslog.conf.

-

Найдите в файле следующую строку:

*.info;mail.none;authpriv.none;cron.none /var/log/messagesДобавьте в нее «daemon.!=info» следующим образом:

*.info;daemon.!=info;mail.none;authpriv.none;cron.none -/var/log/messagesТакже добавьте следующую строку для отправки событий на лог-коллектор (@ - отправка по протоколу UDP, @@ - отправка по протоколу TCP):

daemon.info @<ip-адрес лог-коллектора>:<порт лог-коллектора>

Рисунок 3 -- Редактирование rsyslog.sys.

-

Нажмите кнопку «Save Changes» для сохранения изменений.

nGate Firewall

Настройка подключения источника nGate

По умолчанию логирование событий аутентификации и изменение конфигураций сохраняется в журнал ng-admin.log по пути /var/log/ngate/ng-admin/.

Для настройки пересылки логов с помощью rsyslog перейдите в директорию /etc/rsyslog.d/ и откройте файл конфигурации 50-ng-manual-fwd.conf. Закомментируйте содержимое и вставьте следующую конструкцию, после чего перезапустите службу rsyslog:

module(load="imfile" PollingInterval="10")

input(type="imfile"

reopenOnTruncate="on"

File="/var/log/ngate/ng-admin/ng-admin.log"

Tag="ng-admin")

if $syslogtag == 'ng-admin' then @IP:PORT

& stop

Настройки конфигурации log-collectora

# = nGate =

udp_input_2562: &udp_input_2562

id: "udp_input_2562"

host: "collector_IP"

port: 2562

sock_buf_size: 0

format: "json"

tcp_output_2562: &tcp_output_2562

id: "tcp_output_2562"

target_host: "platform_IP"

port: 2562

log_level: "INFO"

senders:

port: 48002

log_level: "INFO"

tcp:

- <<: *tcp_output_2562

collectors:

log_level: "INFO"

udp_receiver:

- <<: *udp_input_2562

#

route_1: &route_1

collector_id:

- "udp_input_2562"

sender_id:

- "tcp_output_2562"

routers:

- <<: *route_1

pfSense Firewall

Настройка подключения источника Pfsense

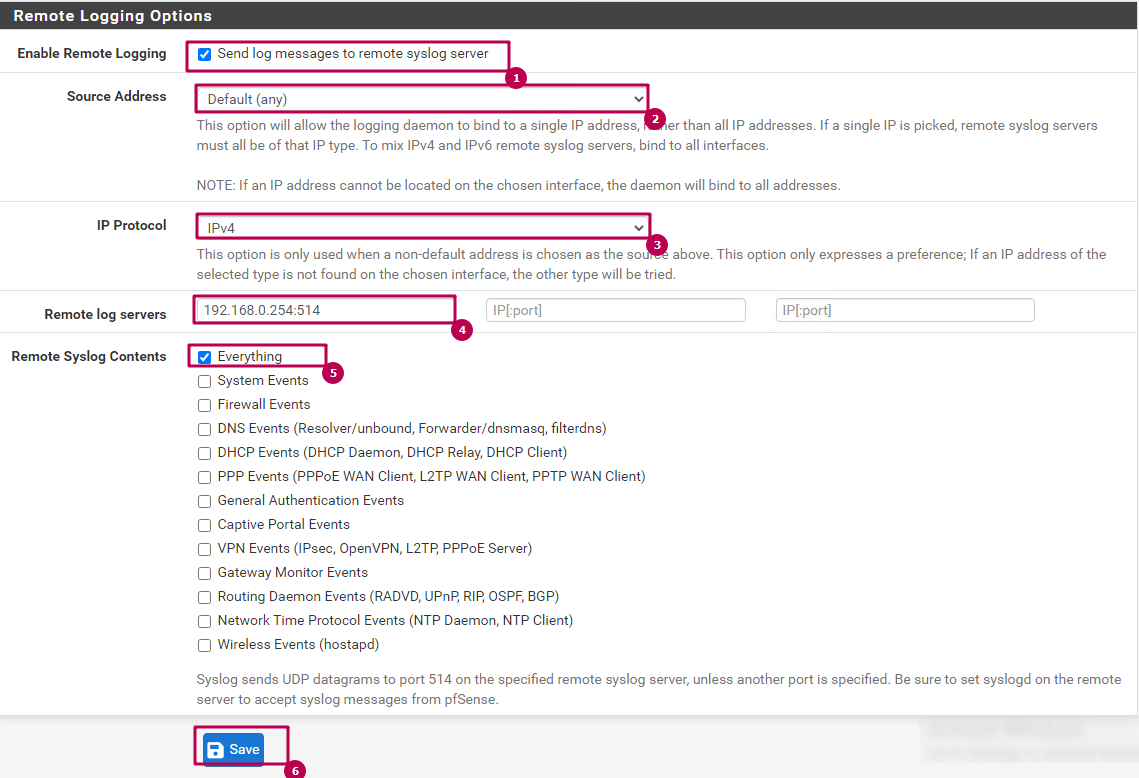

Для настройки отправки событий в Платформу Радар от pfSense Firewall перейдите в веб-интерфейс pfSense по адресу Status > System Logs > Settings.

Прокрутите страницу вниз до Remote Logging Options.

Выполните настройку (см. рисунок 4):

- Включить настройку отправки логов.

- Выбрать источник.

- Выбрать протокол.

- Указать адрес хоста, на который будут отправляться логи. IP:PORT.

- Выбрать, какие логи необходимо отправлять.

- Сохранить настройки.

Рисунок 4 -- Настройка pfSense.

Настройки конфигурации log-collectora

# = pFsense =

udp_input_515: &udp_input_515

id: "udp_input_515"

host: "172.30.254.166"

port: 515

sock_buf_size: 0

format: "json"

tcp_output_2561: &tcp_output_2561

id: "tcp_output_2561"

target_host: "172.30.254.67"

port: 2561

#=====

senders:

port: 48002

log_level: "INFO"

tcp:

- <<: *tcp_output_2561

collectors:

log_level: "INFO"

udp_receiver:

- <<: *udp_input_515

#====

route_1: &route_1

collector_id:

- "udp_input_515"

sender_id:

- "tcp_output_2561"

#====

routers:

- <<: *route_1

Usergate UTM Firewall

Подключение UserGate UTM Firewall в качестве источника событий для Платформы Радар

-

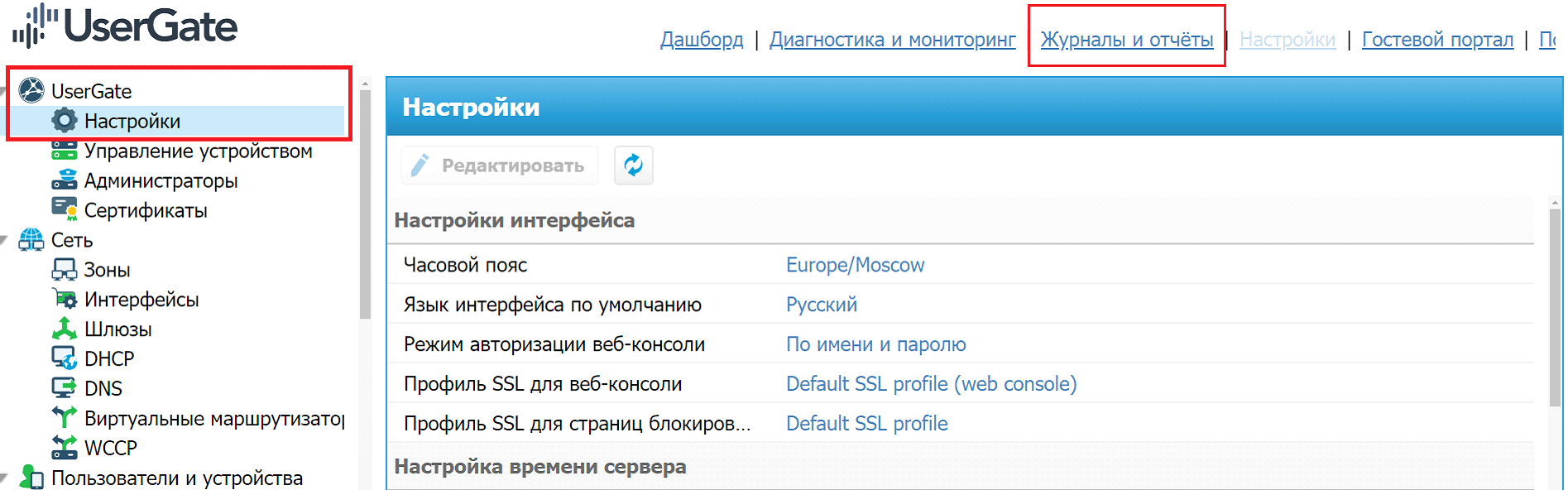

В Web-интерфейсе UserGate UTM перейдите в раздел «Настройки» и выберите пункт «Журналы и отчеты» (см. рисунок 5)

Рисунок 5 -- Настройка Usergate.

-

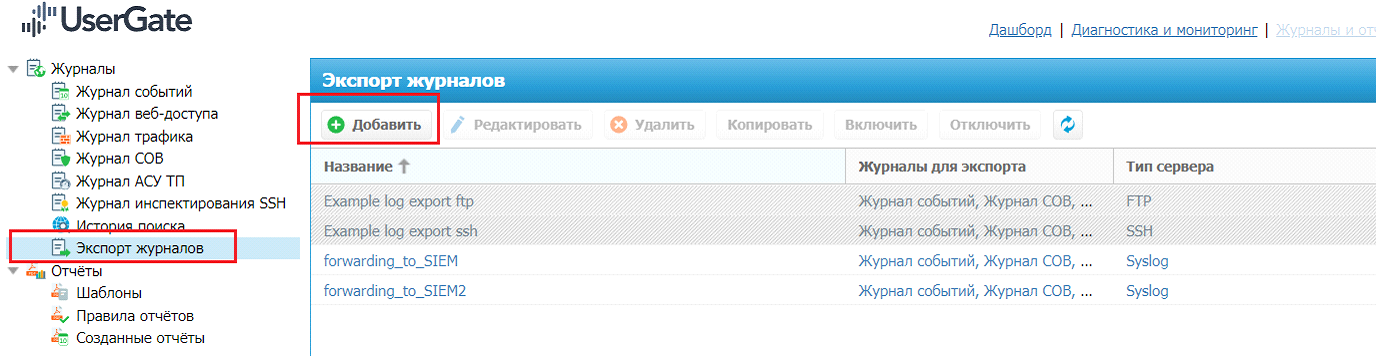

Выберите пункт «Экспорт журналов» и нажмите кнопку «Добавить» (см. рисунок 6)

Рисунок 6 -- Добавление экспорта журнала.

-

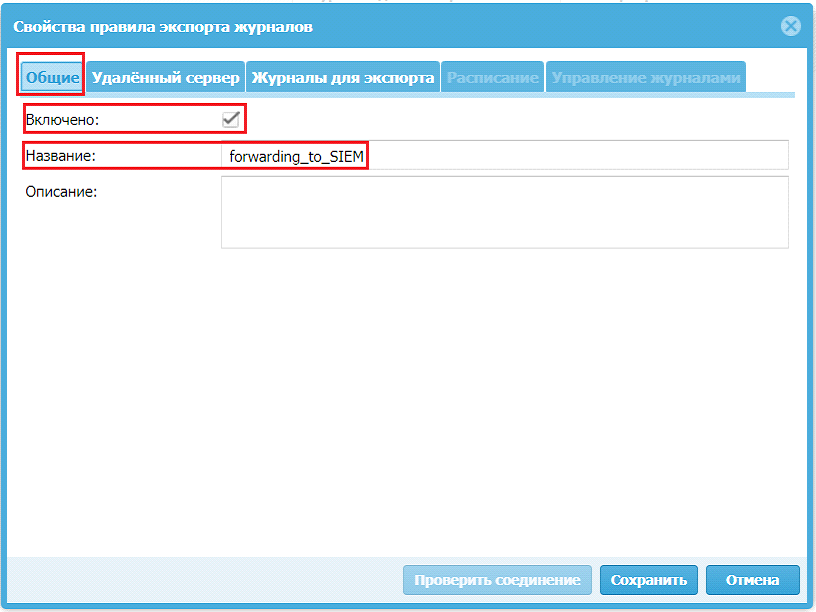

В меню «Свойства правила экспорта журналов» (см. рисунок 7) выполните нижеуказанные действия:

-

Во вкладке «Общие» (все отдельные слова в названии необходимо писать через нижнее подчеркивание «_»):

- Установить чекбокс в стоке «Включено»;

- Заполнить строку «Название».

Рисунок 7 -- Свойства правила экспорта журналов.

-

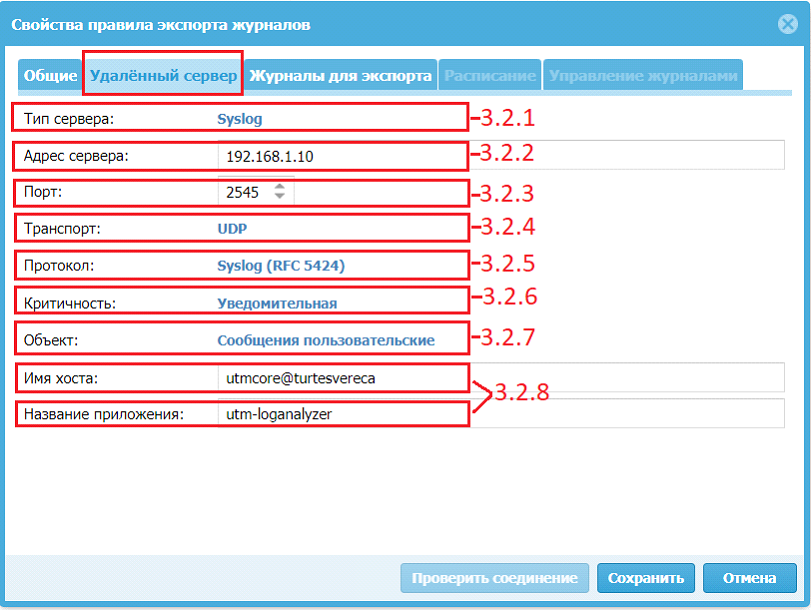

Во вкладке «Удаленный сервер» (см. рисунок 8):

- в графе «Тип сервера» установить значение «Syslog»;

- в графе «адрес сервера» укать ip-адрес лог-коллектора;

- указать порт для отправки событий;

- в графе «Транспорт» установить значение «UDP»;

- в графе «Протокол» установить значение «Syslog (RFC 5424)»;

- в графе «Критичность» установить значение «Уведомительная»;

- в графе «Объект» установить значение «Сообщения пользовательские»;

- графы «Имя хоста» и «Название приложения» указать без пробелов.

По-умолчанию Платформой Радар для источника UserGate UTM выделен порт 2545

Рисунок 8 -- Свойства удаленного сервера.

-

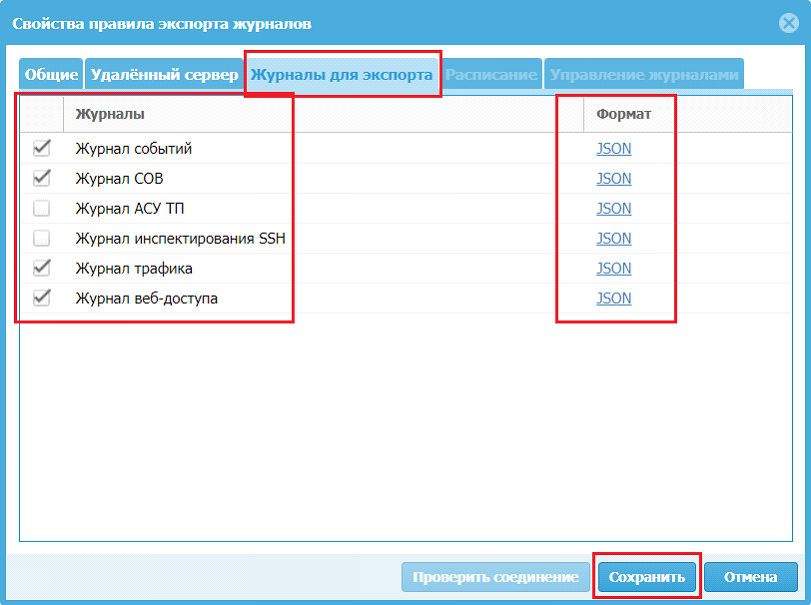

Во вкладке «Журналы для экспорта» (см. рисунок 9) установите чекбоксы напротив журналов:

- журнал событий;

- журнал СОВ;

- журнал трафика;

- журнал веб-доступа;

- выставить для всех журналов формат «JSON»;

- нажать кнопку «Сохранить».

Рисунок 9 -- Выбор журналов для экспорта.

-

Citrix ADC (Netscaler)

Данное руководство описывает механизм сбора событий Citrix ADC (Netscaler) и отправки их в Платформу Радар. Для настройки сбора событий выполните шаги:

-

Войдите Web-интерфейс Citrix ADC (см. рисунок 10).

Рисунок 10 -- Вход в Web-интерфейс Citrix ADC.

-

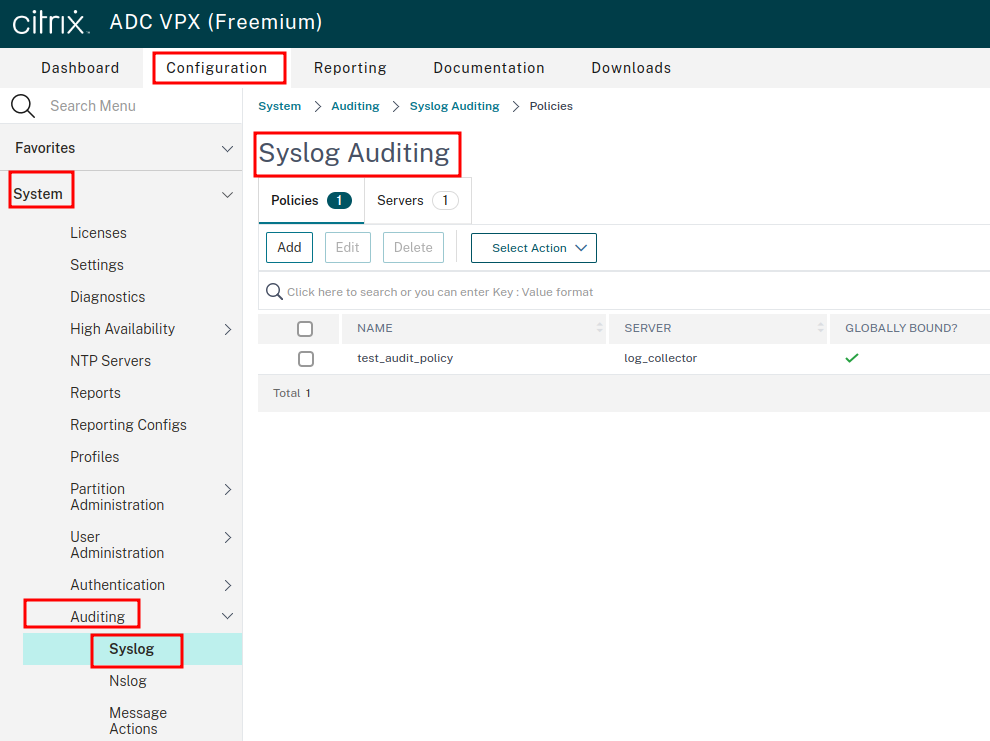

Перейдите в раздел Configuration > System > Auditing > Syslog (см. рисунок 11).

Рисунок 11 -- Переход к логгированию.

-

Откройте вкладку Servers.

- Нажмите кнопку Add.

-

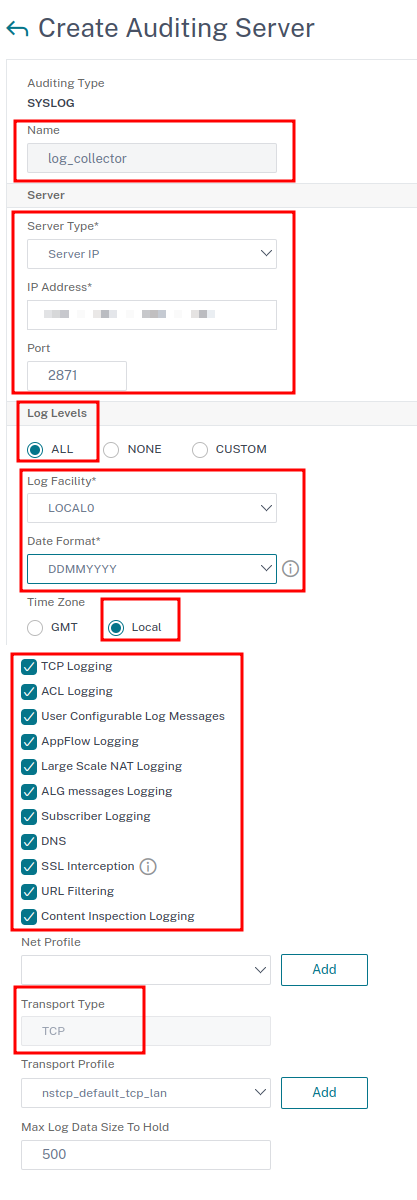

На странице Create Auditing Server заполните необходимые поля, все (см. рисунок 12). Не забудьте указать актуальный адрес лог коллектора и выбранный порт.

Рисунок 12 -- Создание аудита.

-

Нажмите кнопку Create.

- Создайте

syslog policy. Для этого перейдите на вкладку Policies и нажмите кнопку Add. -

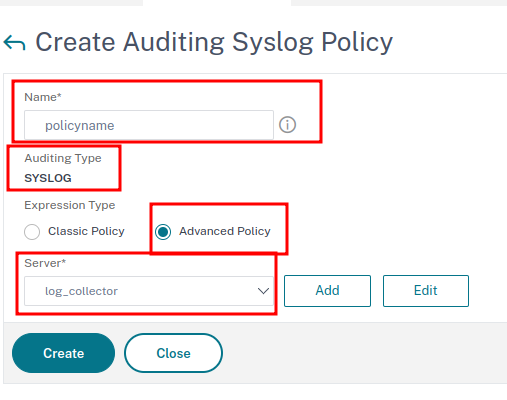

На странице Create Auditing Syslog Policy заполните поля (см. рисунок 13).

Рисунок 13 -- Заполнение полей аудита.

Введите название политики и выберите syslog сервер, который был добавлен ранее (п.п. 3-6)

-

Нажмите кнопку Create.

Настройка источника на этом закончена. Более детальную информацию о параметрах, а также о способе настройки источника с помощью командной строки, можно прочитать в документации на сайте вендора.

Мы рекомендуем настраивать источник через web-интерфейс и использовать указанные параметры конфигурации. При конфигурировании через командную сроку используйте точно такие же параметры. Изменение любого из них может повлиять на корректность работы правил разбора в Платформе Радар.

Пример конфигурационного файла лог коллектора:

cluster:

url: "https://адрес_сервера"

api_key: "api_key"

controller:

port: 48000

metric_server:

port: 48005

secret_file: "/opt/pangeoradar/configs/logcollector/secret"

secret_storage: "/opt/pangeoradar/configs/logcollector/secret_storage"

api_server:

address: "server ip or address"

port: 8001

read_timeout: 60

write_timeout: 60

wait: 5

enable_tls: true

cert_file: "/opt/pangeoradar/certs/agent.crt"

key_file: "/opt/pangeoradar/certs/agent.key"

cert_key_pass: ""

require_client_cert: false

ca_file: "/opt/pangeoradar/certs/pgr.crt"

log_level: "INFO"

journal:

port: 48004

log_level: "INFO"

log_path: "/var/log/logcollector/journal.log"

rotation_size: 30

max_backups: 7

max_age: 7

tcp_input_citrix_adc: &tcp_input_citrix_adc

id: "tcp_input_citrix_adc"

host: "172.30.250.32"

port: 2871 # Здесь можно указать любой незанятый порт, не забудьте указать его же в конфигурации источника

enable_tls: false

compression_enabled: false

connections_limit: 10

format: "json"

log_level: "INFO"

tcp_output_citrix_adc: &tcp_output_citrix_adc

id: "tcp_output_citrix_adc"

target_host: "172.30.254.68"

port: 2870

senders:

port: 48001

tcp:

- <<: *tcp_output_citrix_adc

collectors:

log_level: "INFO"

tcp_receiver:

- <<: *tcp_input_citrix_adc

route_citrix_adc: &route_citrix_adc

collector_id:

- "tcp_input_citrix_adc"

sender_id:

- "tcp_output_citrix_adc"

routers:

- <<: *route_citrix_adc

При необходимости откройте нужные порты на межсетевом экране (порты указаны в файле конфигурации).

Перезапустите службу лог коллектора.

Проверьте наличие событий в интерфейсе Платформы Радар.

Checkpoint NGFW

Настройка сбора событий Checkpoint через log-export.

Для настройки отправки событий с Checkpoint firewall по syslog выполните следующие шаги:

- Подключитесь по ssh к инстансу Checkpoint.

-

Переключитесь в режим expert:

> expert -

Выполните команду для создания конфигурации отправки:

# cp_log_export add name <имя конфигурации> target-server <ip-адрес лог-коллектора> target-port 2511 protocol tcp format <формат событий syslog> -

Запустите конфигурацию командой:

# cp_log_export restart name <имя конфигурации>rЕсли в конфигурации была допущена ошибка, то для ее изменения выполните команду:

# cp_log_export set name <имя конфигурации> [параметры значения] -

На машине с лог-коллектором добавьте изменения в файл конфигурации для сбора событий от источника и отправки их в Платформу Радар:

-

добавить Компонент сбора событий:

tcp_input_checkpoint: & tcp_input_checkpoint id: "tcp_input_checkpoint" host: "0.0.0.0" port: 2511 sock_buf_size: 0 format: "json" log_level: "INFO" -

добавить Компонент отправки событий:

tcp_output_checkpoint: & tcp_output_checkpoint id: "tcp_output_checkpoint " target_host: "<ip адрес Платформы Радар/или балансера>" port: 2511 sock_buf_size: 0 log_level: "INFO" -

указать добавленные компоненты сбора и отправки в разделы collectors и senders соответственно:

collectors: tcp_receiver: - <<: *tcp_input_checkpoint senders: port: 48002 tcp: - <<: *tcp_output_checkpoint -

добавить маршрут взаимодействия между компонентами сбора событий и компонентами отправки событий:

route_1_checkpoint: &route_1_checkpoint collector_id: - "udp_input_checkpoint " sender_id: - "tcp_output_checkpoint " -

включить маршрут в разделе конфигурационного файла routers:

routers: - <<: *route_1_checkpoint

-

Перезапустите службу лог-коллектора.

Включите источник Checkpoint в Платформе Радар и нажмите кнопку «Синхронизировать».

Проверьте поступающие события в Платформе Радар в разделе «Просмотр событий».

Cisco snort

Настройка rsyslog на сервере snort.

Логирование snort выполняется в системный журнал syslog.

Для отправки логов в Платформу Радар выполните шаги:

-

Создайте шаблон для rsyslog'a по пути

/etc/rsyslog.d/. Напримерsnort.confsudo nano /etc/rsyslog.d/snort.confСодержимое файла представлено ниже:

If ($programname contains 'snort' and ($msg contains 'start' or $msg contains 'Start' or $msg contains 'Stop' or $msg contains 'stop' or $msg contains 'ERROR' or $msg contains 'fail' or $msg contains 'Fail')) or ($msg contains 'snort' and $msg contains 'exit') then @@x.x.x.x:515 If $msg contains 'Classification' and $programname contains 'snort' then @@x.x.x.x:515Где вместо x.x.x.x необходимо указать ip-адрес лог-коллектора и порт после двоеточия.

Первая строчка конфигурации позволяет отправлять в Платформу Радар системные логи, исключая не информативные. Вторая строчка включает пересылку алертов в Платформу Радар.

-

Перезапустить службу rsyslog.

systemctl restart rsyslog

Настройки конфигурации log-collectora

tcp_input_515: &tcp_input_515

id: "tcp_input4"

host: "0.0.0.0"

port: 515

sock_buf_size: 0

format: "json"

tcp_output_2517: &tcp_output_2517

id: "tcp_output_4"

target_host: "x.x.x.x"

port: 2517

senders:

port: 48002

log_level: "INFO"

tcp:

- <<: *tcp_output_2517

collectors:

tcp_receiver:

- <<: *tcp_input_515

route_2517: &route_2517

collector_id:

- "tcp_input_515"

sender_id:

- "tcp_output_2517"

routers:

- <<: *route_2517

Вместо x.x.x.x необходимо также указать ip-адрес лог-коллектора и выбранный ранее порт для tcp_input.