Другое

ОС Windows. Утилита Sysmon

Об утилите

Sysmon (System Monitor) - утилита, которая позволяет получить более полные сведения о событиях Windows.

Ссылка на ресурс Microsoft для подробного изучения.

Для запуска утилиты необходимо, чтобы на машине, на которой планируется сбор событий, было расположено два файла: файл-установщик с расширением .bat или .exe и файл конфигурации с расширением .xml. Для удобства работы рекомендуется расположить эти файлы в одной папке.

Актуальную версию утилиты можно скачать с официального ресурса Microsoft

Настройка источника

-

Установите и настройте утилиту Sysmon:

-

создать папку C:\ProgramData\sysmon\

-

скачать дистрибутив Sysmon и скопировать его в папку C:\ProgramData\sysmon\

-

скачать конфигурационный файл Sysmon - sysmonconfig.xml в ту же папку C:\ProgramData\sysmon\

-

открыть cmd от имени администратора.

-

перейти в каталог sysmon - cd C:\ProgramData\sysmon\

-

установить Sysmon командой sysmon64.exe -accepteula -i sysmonconfig.xml

-

готово, установлена в систему служба и драйвер Sysmon, события будут храниться в журнале Microsoft-Windows-Sysmon/Operational

-

-

После успешной установки в Просмотре событий Windows (Event Viewer) появится новый журнал (Channel) Microsoft-Windows-Sysmon/Operational.

Настройка коллектора событий

Процесс настройки лог-коллектора отличается от настройки для Microsoft Windows только настройкой журналов для сбора событий.

Для отправки событий журнала Sysmon в Платформу Радар необходимо внести изменение в файл конфигурации лог-коллектора. В разделе eventlog_collector необходимо указать в строке channel имена всех журналов, события которых нужно отправить в Платформу Радар, через запятую.

Пример: channel: ['Security','Microsoft-Windows-Sysmon/Operational']

# = Sysmon-Windows =

sysmon-windows: &sysmon-windows

id: "sysmon-windows"

channel: ['Microsoft-Windows-Sysmon/Operational']

query: "*"

file: ""

batch_size: 31

timeout: 3

poll_interval: 1

read_from_last: true

resolve_sid: false

format: "json"

tcp_output_1513: &tcp_output_1513

id: "tcp_output_1513"

target_host: "192.168.1.200"

port: 1513

senders:

port: 48002

log_level: "INFO"

tcp:

- <<: *tcp_output_1513

collectors:

log_level: "INFO"

event_log:

- <<: *sysmon-windows

route_4: &route_4

collector_id:

- "sysmon-windows"

sender_id:

- "tcp_output_1513"

ViPNet Coordinator

Общие данные

Программно-аппаратные комплексов (ПАК) ViPNet Coordinator HW 4 — модельный ряд шлюзов безопасности, предназначенных для построения виртуальной сети ViPNet и обеспечения безопасной передачи данных между её защищенными сегментами, а также фильтрации IP-трафика.

ViPNet Coordinator имеет возможность отправлять события журнала регистрации IP-пакетов (формат CEF) и журнала работы служб iplircfg, mftpd, failoverd.

Характеристики источника в Платформе Радар:

| Характеристика | Значение |

|---|---|

| Название | ViPNet |

| Тип | HW |

| Вендор | infotecs |

| Порт | 2211 |

| Протокол | TCP |

Примечание: По умолчанию источник ViPNet-Coordinator не имеет возможность изменить порт и протокол отправки событий, поэтому сбор событий лог-коллектором происходит по 514/UDP, отправка от лог-коллектора в платформу по 2211/TCP.

Внимание! Все команды выполняются в режиме администратора. Чтобы войти в режим администратора введите

enableи пароль администратора. В консольной строке знак>рядом с именем хоста сменится на#.

Настройка источника включает в себя следующие процессы:

- Настройка журнала работы служб.

- Настройка журнала регистрации IP-пакетов.

- Настройка лог-коллектора.

- Включение источника на платформе.

Настройка журнала работы служб

Внимание! При настройке удаленного протоколирования событий, прекращается ведение журналов на локальном хосте. Если ViPNet Coordinator HW используется в режиме кластера горячего резервирования, то необходимо настроить удаленное протоколирование на обоих узлах.

Задайте уровень ведения журнала в секции debug файлов конфигурации iplir.conf, failover.ini, mftp.conf:

[debug]

debuglevel= 3

debuglogfile= syslog:daemon.debug

Где:

debuglevel= 3— уровень важности событий, записываемых в журнал. Возможные значения: от-1до4(по умолчанию3,-1- отключает ведение журнала);debuglogfile= syslog:daemon.debug— источник информации, выводимой в журнал. Значениеsyslog:<facility.level>, где:facility— процесс, формирующий информацию. Возможные значения:kern (ядро),user(пользовательские программы) илиdaemon(системные службы);level— уровень важности информации. Возможные значения:err(ошибка),info(информационное сообщение) илиdebug(отладочная информация).

Примечание: обычно достаточно указанных параметров по умолчанию.

Если вы хотите изменить настройки службы, то необходимо выполнить следующие действия:

- Остановите соответствующую службу.

- Внесите изменения в конфигурационный файл службы.

- Сохраните изменения.

- Закройте редактор и запустите службу.

Включите отправку событий журнала служб, указав IP-адрес лог-коллектора:

hostname# machine set loghost <IP-адрес лог-коллектора>

Добавьте разрешающее исходящее правило, указав IP-адрес лог-коллектора:

hostname# firewall local add src @local dst <IP-адрес лог-коллектора> udp dport 514 pass

Настройка журнала регистрации IP-пакетов в формате syslog + CEF

Остановите службу iplircfg и откройте файл конфигурации iplir.conf.

В секции misc укажите параметры экспорта журнала регистрации IP-пакетов:

cef_enabled= yes

cef_ip= <ip-адрес лог-коллектора>

cef_port= <порт для данного источника> (по умолчанию: 514)

cef_enabled= yes— разрешение экспорта записей журнала по сети;cef_ip— IP-адрес лог-коллектора, на который будут отправляться сообщения CEF;cef_port— порт для данного источника, с которого лог-коллектор будет собирать события.

Сохраните изменения (сочетание клавиш Ctrl+O), закройте редактор (сочетание клавиш Ctrl+X).

Запустите службу iplircfg:

hostname# iplir start

Добавьте разрешающее исходящее правило, указав IP-адрес лог-коллектора:

hostname# firewall local add src @local dst <IP-адрес лог-коллектора> udp dport 514 pass

Настройка журналирования IP-пакетов для определенного интерфейса

При необходимости вы можете настроить журналирование IP-пакетов для определенного интерфейса. Данная настройка производится в файле конфигурации интерфейса iplir.conf-eth<номер> при помощи команды

hostname# iplir config eth<номер>

Секция [db]:

registerall= <on/off>- включение или выключение регистрации записей обо всех пакет. Допустимые значения:off- регистрируются только заблокированные пакеты (значение по умолчанию);on- регистрируются все пакеты.

Секция [cef]:

event= blocked- формирование сообщений CEF (которые и будут отправляться) при регистрации IP-пакетов, проходящих через интерфейсall- для всех IP-пакетов;blocked- только для блокированных IP-пакетов.

exclude=- указываются номера типов событий, которые должны быть исключены из формирования сообщений CEF (указываются номера типов событий через запятую).

Примечание: номера типов событий указаны в документе "02 ViPNet Coordinator HW 4. Настройка в CLI.pdf", входящий в Комплект документации на ViPNet Coordinator HW 4.

Сохраните изменения (сочетание клавиш Ctrl+O), закройте редактор (сочетание клавиш Ctrl+X).

Запустите службу iplircfg:

hostname# iplir start

Добавьте разрешающее исходящее правило, указав IP-адрес лог-коллектора:

hostname# firewall local add src @local dst <IP-адрес лог-коллектора> udp dport 514 pass

Настройка лог-коллектора

udp_input_vipnet: &udp_input_vipnet

id: "udp_input_vipnet"

host: "<IP-адрес лог-коллектора>"

port: 514

format: "json"

tcp_output_vipnet: &tcp_output_vipnet

id: "tcp_output_vipnet"

target_host: "<IP-адрес Платформы>"

port: 2211

collectors:

udp_receiver:

- <<: *udp_input_vipnet

senders:

port: 48001

tcp:

- <<: *tcp_output_vipnet

route_vipnet: &route_vipnet

collector_id:

- "udp_input_vipnet"

sender_id:

- "tcp_output_vipnet"

routers:

- <<: *route_vipnet

Где:

<IP-адрес лог-коллектора>- IP-адрес лог-коллектора;<514>- номер порта, с которого лог-коллектор будет получать события;<IP-адрес Платформы>- IP-адрес по которому выполняется доступ в веб-интерфейс Платформы Радар.2211- номер порта, на который лог-коллектор будет отправлять события в Платформу Радар;

Включение источника на платформе

Перейдите в веб-интерфейс платформы и выполните следующие действия:

- Перейдите в раздел Администрирование → Источники → Управление источниками.

- Включите источник Uncomplicated-Firewall-UFW.

- Нажмите кнопку Синхронизировать.

- Перейдите в раздел События и проверьте наличие потока событий от данного источника.

Подключение новых источников, не поддерживаемых Платформой Радар

- Необходимо кликнуть на раздел “Источники”, “Управление источниками”,

- В поле “Добавить новый источник” настроить новый источник:

- В поля “Название”, “Тип”, “Вендор” необходимо указать соответствующие значения для добавляемой системы.

- В поле “Порт” необходимо указать один из свободных портов, куда будут отправляться события с нового источника (+- диапазон 6000-8000).

- В поле “input_type” необходимо указать протокол, по которому будут отправляться события.

- В поле “template_format” необходимо выбрать один из шаблонов форматов, в которых будут приходить события.

- В поле “message_type” необходимо указать идентификатор сообщений новой системы.

- В поле “parsers” обязательно необходимо указать “common”.

- В поле “normalizer” обязательно необходимо указать “passthrough”

- После добавления нового источника его необходимо включить, после чего нажать на кнопку “Синхронизировать”.

Если все настроено правильно, то в индексе errors должны начать появляться события с добавленного источника.

Confident Dallaslock

Настройка получения событий от DallasLock в Платформу Радар.

Включение аудита DallasLock:

-

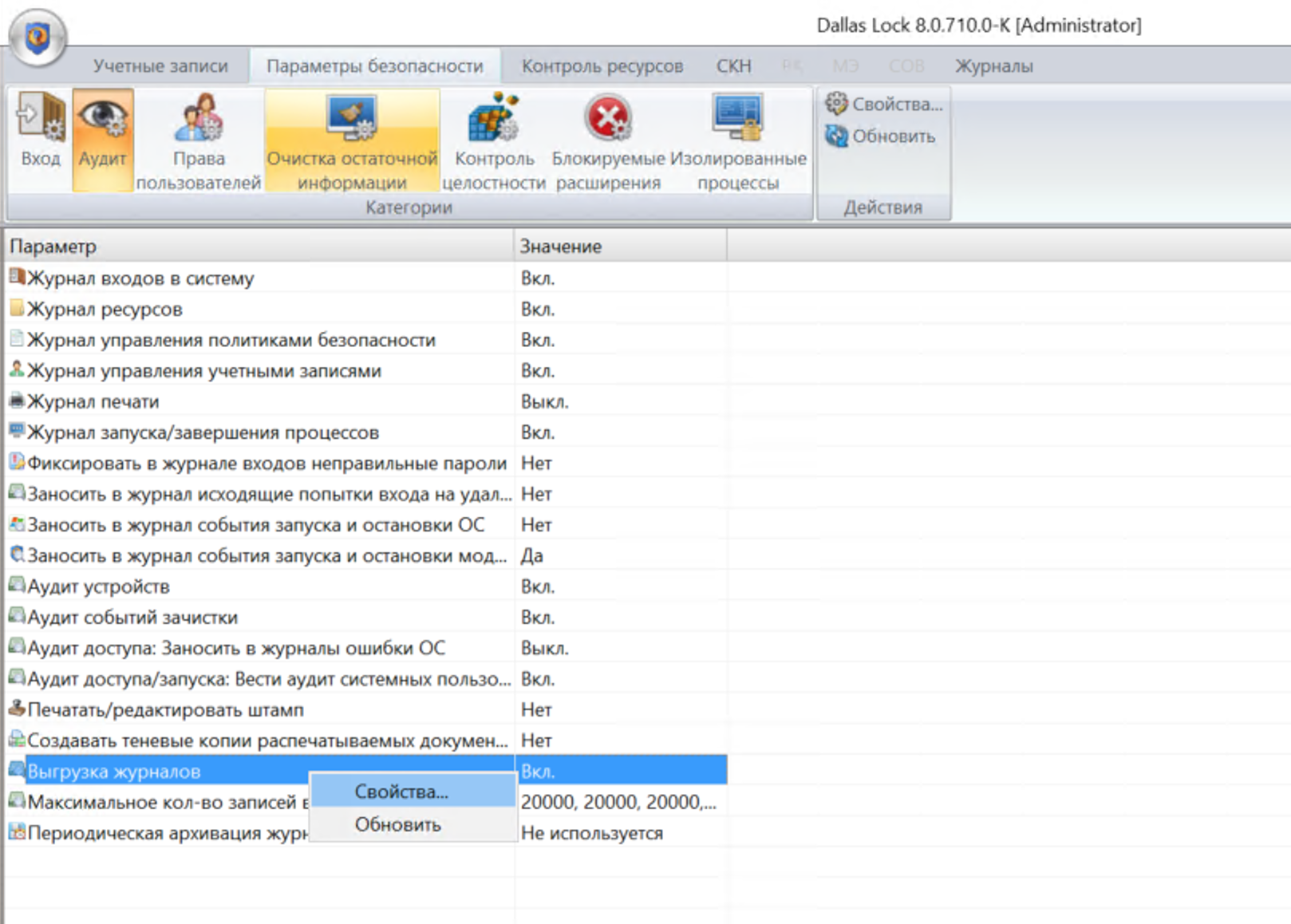

В оболочке администратора DallasLock перейдите на вкладку Параметры безопасности → Аудит.

-

Найдите пункт Выгрузка журналов, кликните правой кнопкой мыши выбрав пункт Свойства (см. рисунок 7).

Рисунок 7 -- Аудит.

-

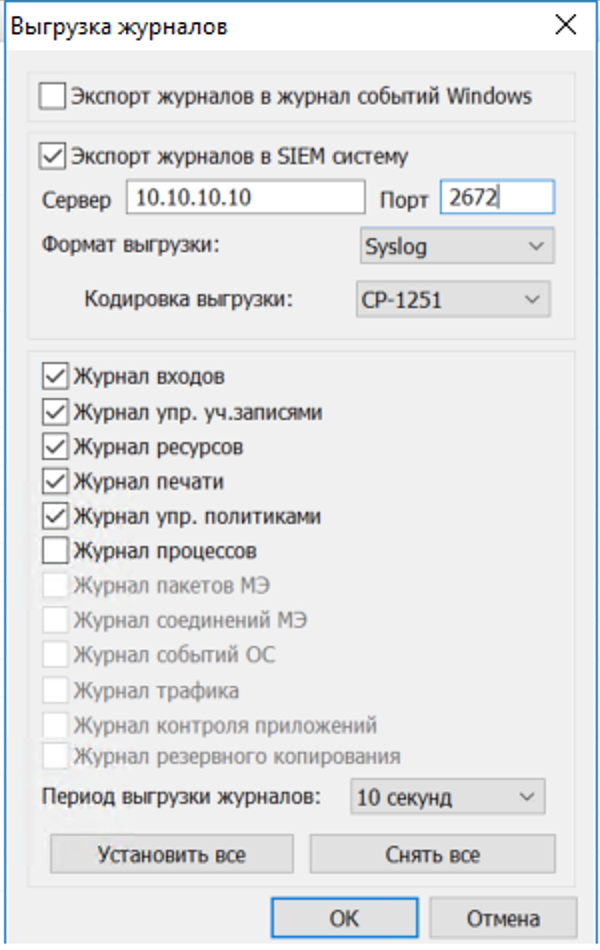

В свойствах отметьте галочкой пункт Экспорт журналов в SIEM систему. Укажите адрес сервера с лог-коллектором и выберите порт для подключения. Задайте формат и кодировку выгрузки (см. рисунок 8). Перечень журналов для логирования выберите в соответствии с требованиями информационной безопасности.

Рисунок 8 -- Выбор журналов.

Добавление новой конфигурации в коллектор:

Приведенные настройки с описанием для добавления в config.yaml ниже:

tcp_input_2: &tcp_input_2

id: "tcp_input_2"

host: "172.30.254.69"

port: 2672

sock_buf_size: 0

format: "json"

encoding:

change_to_utf8: true

original_encoding: "cp1251"

В качестве порта для подключения укажите выбранный ранее в свойствах выгрузки журналов.