Операционные системы

Microsoft Windows 7+/2008+

Настройка источника

- Создание учетной записи для сбора событий.

- Если источник находится в домене, то на контроллере домена необходимо создать учетную запись и добавить ее в группу Event Log Readers.

-

Если источник не находится в домене, то необходимо создать локальную учетную запись с аналогичным набором прав.

Процесс создания учетной записи приведен в разделе Создание учетной записи Microsoft Windows. -

При использовании межсетевого экрана на узле, необходимо сделать правило для входящих соединений.

Настройка расширенного аудита представлена в разделе Настройка расширенных политик аудита Windows.

Включение источника в Платформе Радар

Для информации! Включение источника в Платформе Радар подробно представлено в разделе Управление источниками в Платформе Радар — Включение/выключение источников и их синхронизация.

- Зайдите в веб-консоль Платформы Радар, перейти в раздел «Источники» — «Управление источниками».

- Найдите в списке доступных источников «Microsoft-Windows-Eventlog» и включить его.

- Нажмите на кнопку «Синхронизировать».

Настройка коллектора событий

Для информации! Пример конфигурационного файла с настройкой данного источника представлен в разделе Пример конфигурационного файла лог-коллектора. Более подробная информация о настройках лог-коллектора представлена в разделе Руководство по настройке лог-коллектора.

-

В конфигурационный файл лог-коллектора (config.yaml) необходимо добавить input компонента Eventlog. Пример настройки по умолчанию можно найти в документации: Руководство по настройке лог-коллектора — Компонент Eventlog.

Основные параметры, которые необходимо указать:channel: ['<название журнала, который нужно собирать>']Например:

channel: ['Security', 'System']Заполнить вкладку remote, по следующему принципу:

enabled: true (включение удаленного сбора) user: <"username в открытом или зашифрованном виде"> (имя пользователя с правами на чтение журнала событий) password: <"password в открытом или зашифрованном виде"> (пароль пользователя) domain: <"домен пользователя"> (если машина не в домене - ".") remote_servers: [<"ip-адрес удаленного узла">] (адрес/список адресов серверов для сбора событий) auth_method: <"метод авторизации"> (выбрать один из доступных методов авторизации: Negotiate, Kerberos, NTLM) -

После настройки компонента сбора событий (input) - необходимо настроить компонент отправки событий (output). В качестве компонента отправки событий для данного источника предусмотрено использование отправки по протоколу TCP. Пример настройки по умолчанию можно найти в документации: Руководство по настройке лог-коллектора, Компонент отправки событий по протоколу TCP.

Основные параметры, которые необходимо указать:target_host: <"ip адрес или имя удаленного узла"> (адрес Платформы Радар) port: <"порт"> (стандартный порт для данного источника 1514) -

Далее необходимо включить компоненты сбора (collectors) и отправки (senders). Пример настройки по умолчанию можно найти в Руководство по настройке лог-коллектора — Включение компонентов.

Основные параметры, которые нужно указать при включении компонентов сбора:collectors: event_log: - <<: *<"id компонента сбора"> (ID компонента сбора, который указывали при объявлении компонента сбора)Основные параметры, которые нужно указать при включении компонентов отправки:

4. После чего необходимо произвести настройку маршрутизации событий.senders: tcp: - <<: *<"id компонента отправки"> (ID компонента отправки, который указывали при объявлении компонента отправки)

Пример настройки по умолчанию можно найти в Руководство по настройке лог-коллектора — Маршрутизация событий.

Основные параметры, которые нужно указать при настройке маршрута:route_1: &route_1 collector_id: - <"id компонента сбора"> sender_id: - <"id компонента отправки"> -

После нужно включить маршрут в разделе routers. Пример включения маршрута:

routers: - <<: *<название маршрута> (например - <<: *route_1)

Создание учетной записи Microsoft Windows.

Создание учетной записи

Для создания учетной записи необходимо выполнить следующие действия:

-

В панели управления Windows открыть консоль Computer Management (Управление компьютером).

-

В консоли открыть раздел:

System Tools (Служебные программы) → Local Users and Groups (Локальные пользователи и группы) → Users (Пользователи).

-

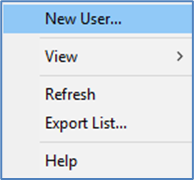

В контекстном меню раздела Users (Пользователи) выбрать функцию New User (Новый пользователь) для создания нового пользователя (см. рисунок 1).

Рисунок 1 -- Выбор функции создания нового пользователя.

-

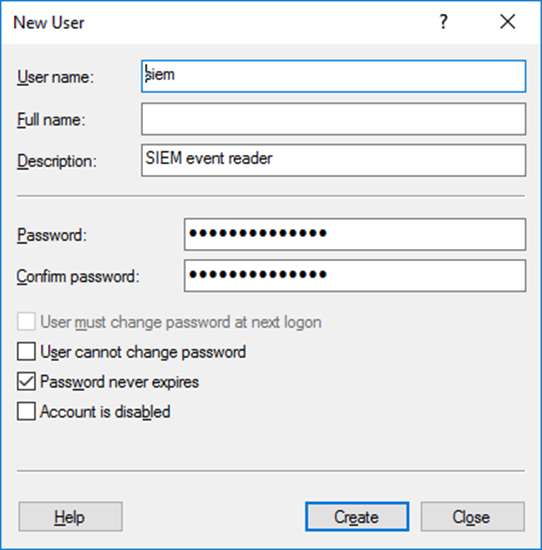

В открывшемся окне New User (Новый пользователь) ввести следующие данные (см. рисунок 2):

- В поле Name (Имя) ввести имя нового пользователя.

- Установить пароль в поле Password (Пароль) и подтвердить его в поле Confirm Password (Подтвердить).

- При необходимости выставить настройки в пунктах:

- User cannot change password (Запретить смену пароля пользователем).

- Password never expires (Срок действия пароля неограничен).

-

Для создания пользователя с заданными параметрами нажать кнопку Create (Создать - см. рисунок 2).

Рисунок 2 -- Ввод данных нового пользователя.

Предоставление пользователю прав доступа к журналу событий

Для добавления пользователя в группу Event Log Readers (с правом доступа к журналам событий) необходимо выполнить следующие действия:

-

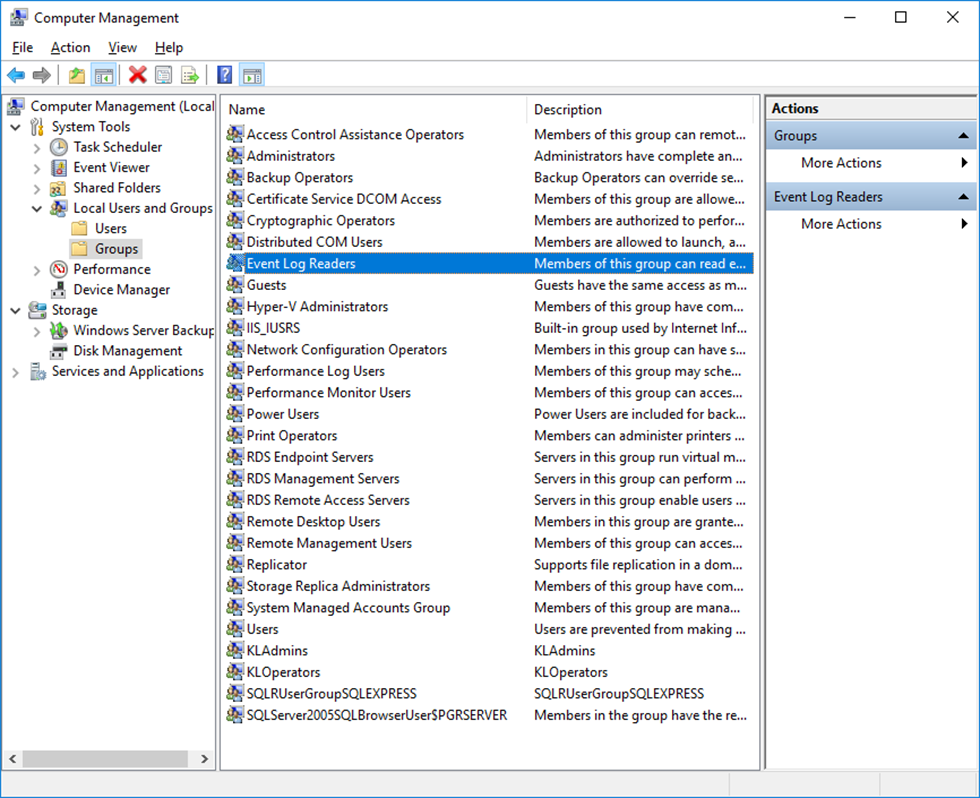

В консоли Computer Management (Управление компьютером) открыть раздел:

System Tools (Служебные программы) → Local Users and Groups (Локальные пользователи и группы) → Groups (Группы)

-

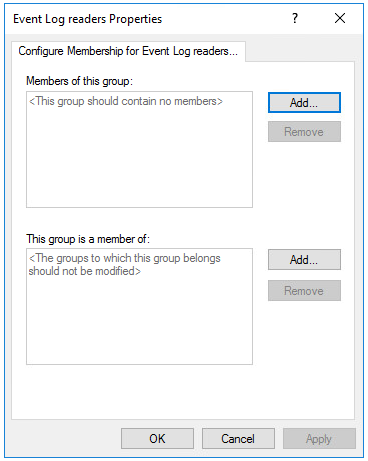

Выбрать в списке группу Event Log Readers (Читатели журнала событий) (см. рисунок 3).

Рисунок 3 -- Выбор группы Event Log Readers для включения учетной записи.

-

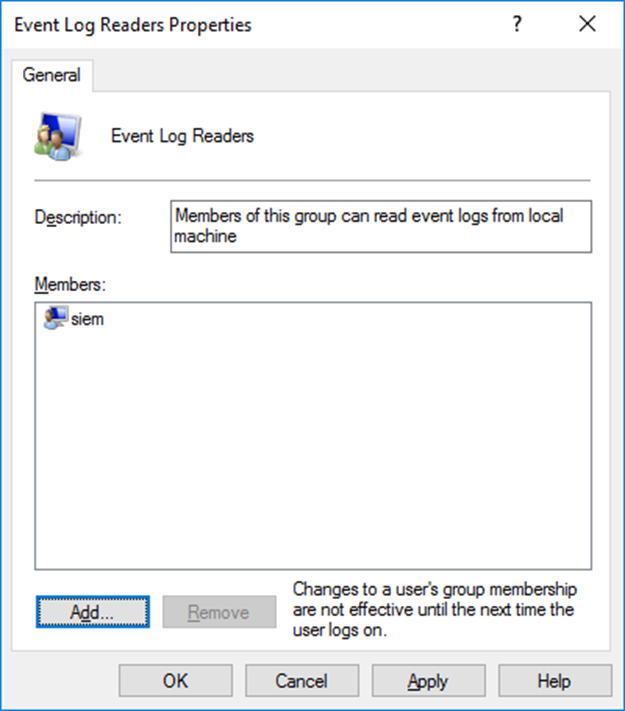

Открыть правой кнопкой мыши контекстное меню группы Event Log Readers (Читатели журнала событий) и выбрать пункт Add To Group (Добавить в группу). Откроется окно Event Log Readers Properties (Свойства: Читатели журнала событий) (см. рисунок 4).

- Для добавления пользователя в группу:

- Нажать кнопку Add (Добавить).

- В открывшемся окне Select Users (Выбор: Пользователи) выбрать в списке пользователя, созданного ранее, и добавить его в группу, нажав кнопку ОК.

-

Для сохранения введенных настроек в окне Event Log Readers Properties (Свойства: Читатели журнала событий) нажать кнопку OK (см. рисунок 4).

Рисунок 4 -- Добавление пользователя в группу Event Log Readers.

Внесенные изменения вступают в действие при следующем входе нового пользователя в систему.

Настройка расширенных политик аудита Windows

Для настройки политик аудита на контроллерах домена используются групповые политики домена, которые необходимо сконфигурировать в соответствии с представленной инструкцией:

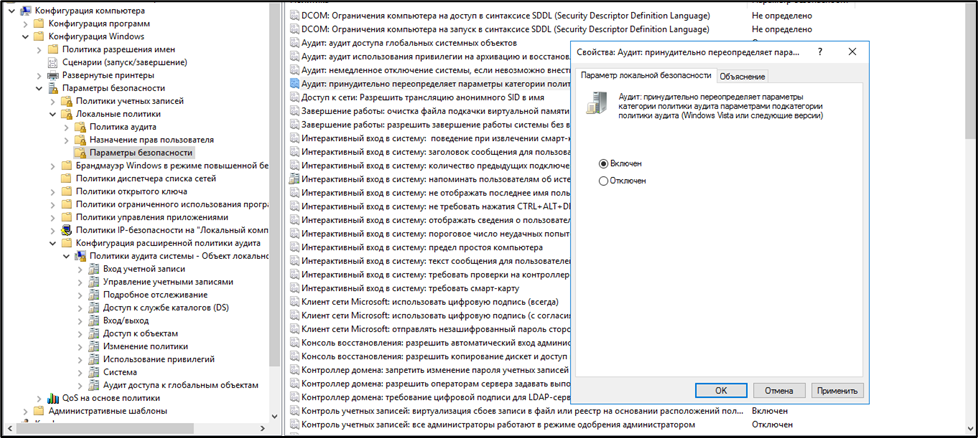

В групповой политике, применяемой для контроллеров домена, необходимо включить политику использования расширенной конфигурации политики аудита «Audit: Force audit policy subcategory settings (Windows Vista or later) (Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Visa или следующие версии))».

Данную политику необходимо включить в разделе «Computer Configuration (Конфигурация компьютера)» → «Windows Settings (Конфигурация Windows)» → «Security Settings (Параметры безопасности)» → «Local Policies (Локальные политики)» → «Security Options (Параметры безопасности)» (см. рисунок 5).

Рисунок 5 -- Добавление Audit: Force audit policy subcategory settings

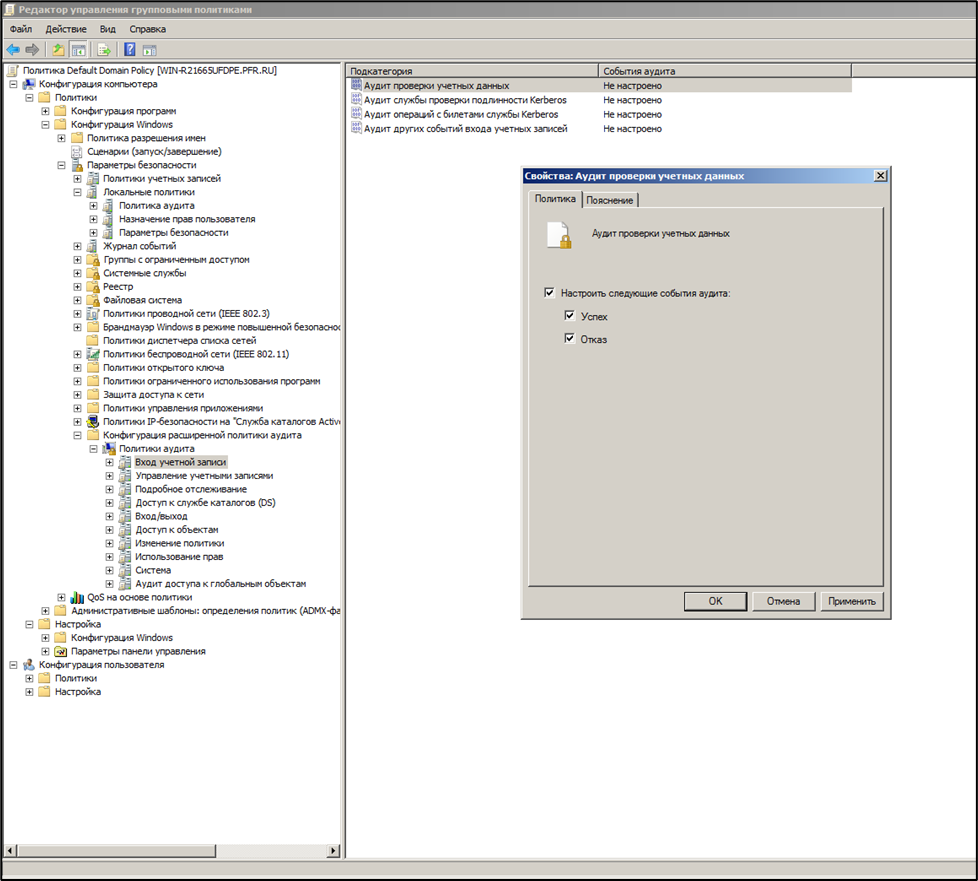

Для активации аудита для контроллеров домена необходимо настроить групповую политику, которая распространяется на контейнер содержащий DC (Контроллеры домена), в соответствии с таблицей 1. (см. рисунок 6).

Рисунок 6 -- Изменение политик аудита.

Таблица 1 -- Политики аудита ОС Windows 2008/2012

| Политика аудита | Тип событий |

|---|---|

| Аудит проверки учетных данных (Account Logon→Audit Credential Validation) | Успех и Отказ |

| Аудит службы проверки подлинности Kerberos (Account Logon→Audit Kerberos Authentication Service) | Успех и Отказ |

| Аудит операций с билетами службы Kerberos (Account Logon→Audit Kerberos Service Ticket Operations) | Успех и Отказ |

| Аудит других событий входа учетных записей (Account Logon→Audit Other Account Logon Events) | Успех и Отказ |

| Аудит управления группами приложений(Account Management→Audit Application Group Management) | Успех и Отказ |

| Аудит управления учетными записями компьютеров (Account Management→Audit Computer Account Management) | Успех и Отказ |

| Аудит управления группами распространения (Account Management→Audit Distribution Group Management) | Успех и Отказ |

| Аудит других событий управления учетными записями (Account Management→Audit Other Account Management Events) | Успех и Отказ |

| Аудит управления группами безопасности (Account Management→Audit Security Group Management) | Успех и Отказ |

| Аудит управления учетными записями (Account Management→Audit User Account Management) | Успех и Отказ |

| Аудит активности DPAPI(Detailed Tracking→Audit DPAPI Activity) | Не фиксируются |

| Аудит создания процессов (Detailed Tracking→Audit Process Creation) | Успех и Отказ |

| Аудит завершения процессов (Detailed Tracking→Audit Process Termination) | Успех и Отказ |

| Аудит событий RPC (Detailed Tracking→Audit RPC Events) | Не фиксируются |

| Аудит подробной репликации службы каталогов (DS Access→Audit Detailed Directory Service Replication) | Не фиксируются |

| Аудит доступа к службе каталогов (DS Access→Audit Directory Service Access) | Успех и Отказ |

| Аудит изменения службы каталогов (DS Access→Audit Directory Service Changes) | Успех и Отказ |

| Аудит репликации службы каталогов (DS Access→Audit Directory Service Replication) | Не фиксируются |

| Аудит блокировки учетных записей (Logon/Logoff→Audit Account Lockout) | Успех и Отказ |

| Аудит расширенного режима IPsec (Logon/Logoff→Audit IPsec Extended Mode) | Не фиксируются |

| Аудит основного режима IPsec (Logon/Logoff→Audit IPsec Main Mode) | Не фиксируются |

| Аудит быстрого режима IPsec (Logon/Logoff→Audit IPsec Quick Mode) | Не фиксируются |

| Аудит выхода из системы (Logon/Logoff→Audit Logoff) | Успех |

| Аудит входа в систему (Logon/Logoff→Audit Logon) | Успех и Отказ |

| Аудит сервера политики сети (Logon/Logoff→Audit Network Policy Server) | Не фиксируются |

| Аудит других событий входа/выхода (Logon/Logoff→Audit Other Logon/Logoff Events) | Успех и Отказ |

| Аудит специального входа (Logon/Logoff→Audit Special Logon) | Успех и Отказ |

| Аудит событий, создаваемых приложениями(Object Access→ Audit Application Generated) | Не фиксируются |

| Аудит сведений об общем файловом ресурсе (Object Access→ Audit Detailed File Share) | Не фиксируются |

| Аудит общего файлового ресурса (Object Access→ Audit File Share) | Успех и Отказ |

| Аудит файловой системы (Object Access→ Audit File System) | Успех и Отказ |

| Аудит подключения фильтрации (Object Access→ Audit Filtering Platform Connection) | Не фиксируются |

| Аудит отбрасывания пакетов фильтрации (Object Access→ Audit Filtering Platform Packet Drop) | Не фиксируются |

| Аудит работы с дискрипторами(Object Access→ Audit Handle Manipulation) | Не фиксируются |

| Аудит объектов ядра (Object Access→ Audit Kernel Object) | Не фиксируются |

| Аудит других событий доступа к объектам(Object Access→ Audit Other Object Access Events) | Не фиксируются |

| Аудит реестра (Object Access → Audit Registry) | Успех и Отказ |

| Аудит диспетчера учетных записей безопасности (Object Access → Audit SAM) | Не фиксируются |

| Аудит изменения политики аудита (Policy Change→ Audit Policy Change) | Успех и отказ |

| Аудит изменения политики проверки подлинности (Policy Change→Audit Audit Authorization Policy Change) | Успех и Отказ |

| Аудит изменения политики авторизации (Policy Change→Audit Authorization Policy Change) | Успех и Отказ |

| Аудит изменения политики фильтрации (Policy Change→Audit Filtering Platform Policy Change) | Не фиксируются |

| Аудит изменения политики на уровне правил MPSSVC (Policy Change→Audit MPSSVC Rule-Level Policy Change) | Успех и Отказ |

| Аудит других событий изменения политики (Policy Change→Audit Other Policy Change Events) | Успех и Отказ |

| Аудит использования привилегий, затрагивающих конфиденциальные данные (Privilege Use→Audit Sensitive Privilege Use) | Успех и Отказ |

| Аудит использования привилегий, не затрагивающих конфиденциальные данные (Privilege Use→Audit Non-Sensitive Privilege Use) | Успех и Отказ |

| Аудит драйвера IPsec (System→Audit IPsec Driver) | Не фиксируются |

| Аудит других системных событий (System→Audit Other System Events) | Не фиксируются |

| Аудит изменения состояния безопасности (System→Audit Security State Change) | Успех и Отказ |

| Аудит расширения системы безопасности (System→Audit Security System Extension) | Успех и Отказ |

| Аудит целостности системы (System→Audit System Integrity) | Успех и Отказ |

Microsoft Windows Event Forwardig (WEC)

Настройка WEC вне домена

Настройка пересылки событий, инициированной сборщиком

Перед настройкой необходимо:

- разрешить между источником и сборщиком сетевое взаимодействие по портам 5985/TCP и 5986/TCP;

-

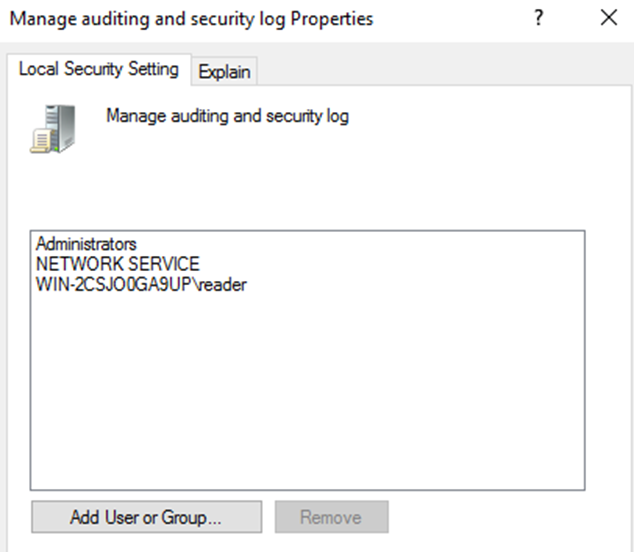

на источнике добавить «Network Service» и используемого пользователя в «Local Computer Policy/Computer Configuration/Windows Settings/Security Settings/Local Policy/User Rights Assignment/Manage auditing and security log»;

-

выключить на источнике и сборщике проверку подлинности NTLM в «Local Computer Policy/Computer Configuration/Windows Settings/Security Settings/Local Policy/Security Option»(опционально);

- на источнике добавить «Network Service» и используемого пользователя в группу «Event Log Readers»;

- установить последние обновления для операционной системы и перезагрузить (исправляют известные проблемы с WinRM и .Net).

Настройка источника событий

-

Открыть командную строку c правами администратора системы и в ней последовательно выполнить следующие команды:

winrm qc –q wecutil qc /q winrm set winrm/config/client @{TrustedHosts="ip_адрес_сборщика"} -

Создать учетную запись и добавить ее в группу «Читатели журнала событий».

Настройка сборщика событий

-

Открыть командную строку c правами администратора системы и в ней последовательно выполнить следующие команды:

winrm qc –q wecutil qc /q winrm set winrm/config/client @{TrustedHosts="ip_адрес_источника"} -

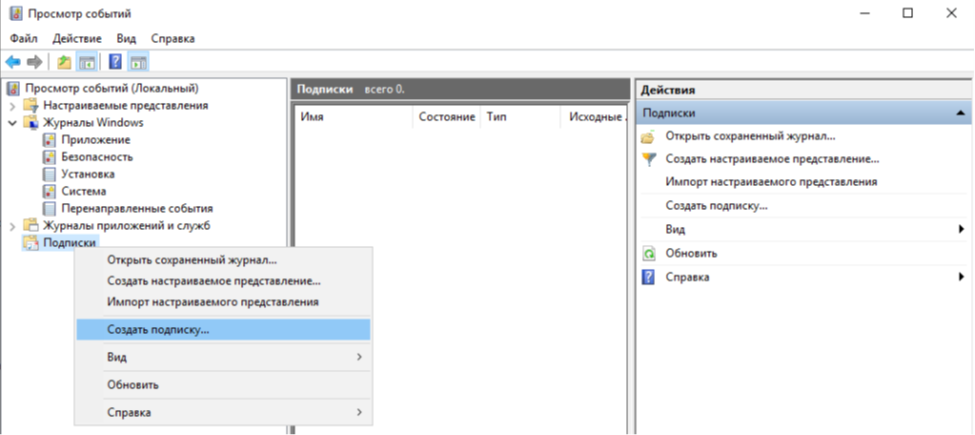

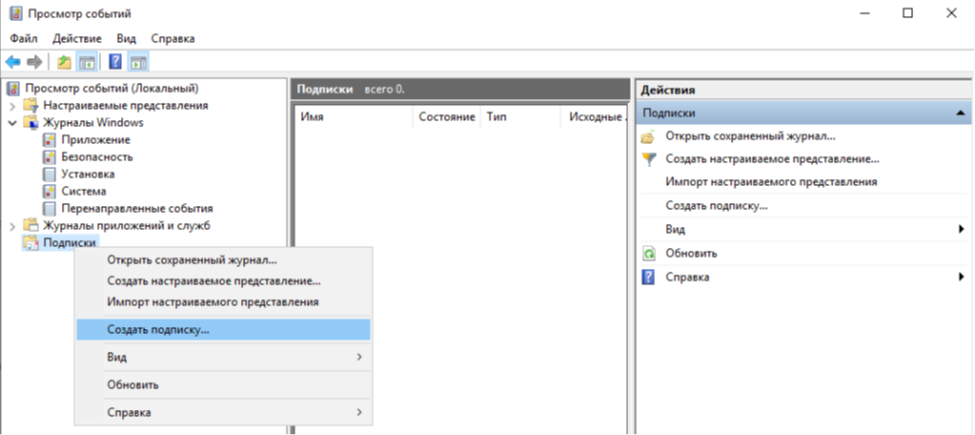

Зайти в «Просмотр событий» и создать подписку:

-

Нажать правой кнопкой по пункту «Подписки» и выбрать «Создать подписку».

-

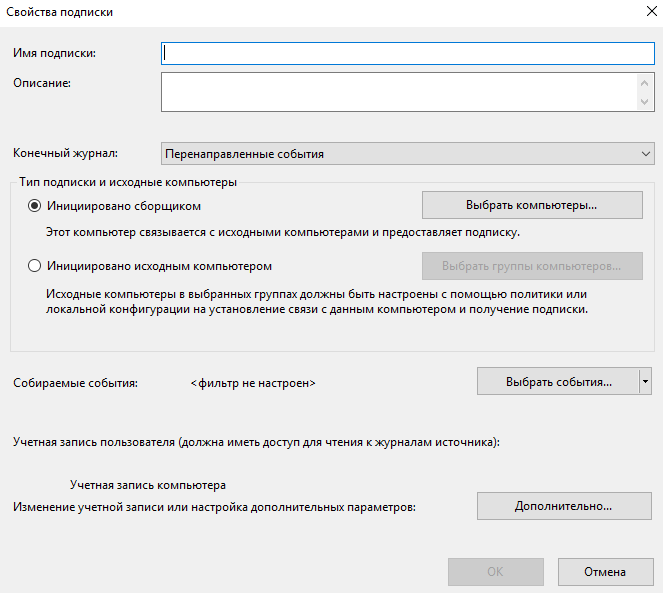

В открывшемся окне ввести имя подписки, выбрать конечный журнал для получаемых событий и тип подписки «Инициировано сборщиком» и нажать «Выбрать компьютеры».

-

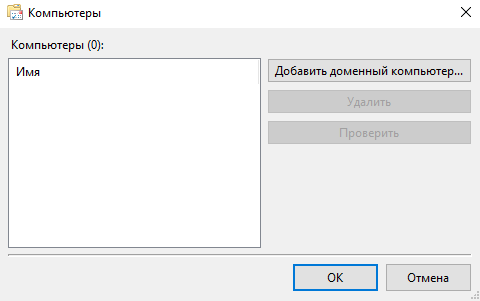

Нажать «Добавить доменный компьютер».

-

Ввести IP-адрес или DNS-имя источника и нажать «ОК».

-

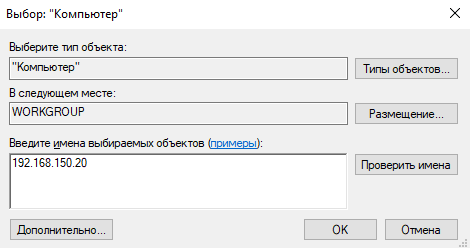

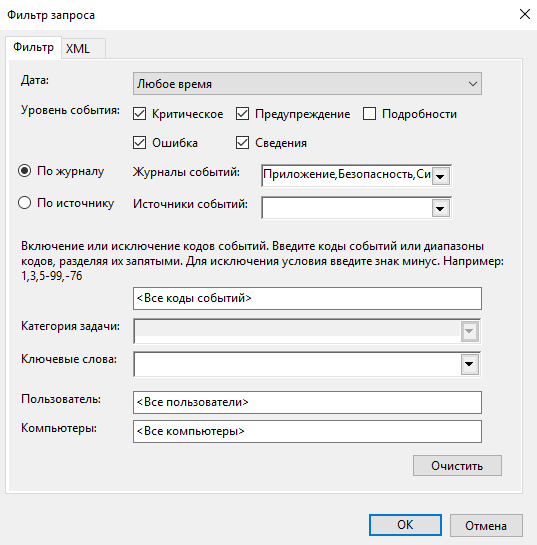

Нажать «Выбрать события», настроить фильтр для запроса необходимых событий и нажать «ОК».

-

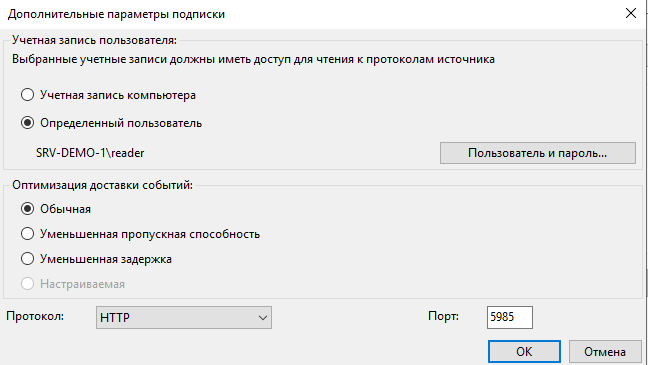

Нажать «Дополнительно» и выбрать «Определенный пользователь», остальные параметры оставить по умолчанию.

- Нажать «Пользователь и пароль», внести учетные данные пользователя, созданного на сервере-источнике событий, и затем сохранить изменения.

- Нажать «Пользователь и пароль», внести учетные данные пользователя, созданного на сервере-источнике событий, и затем сохранить изменения.

-

-

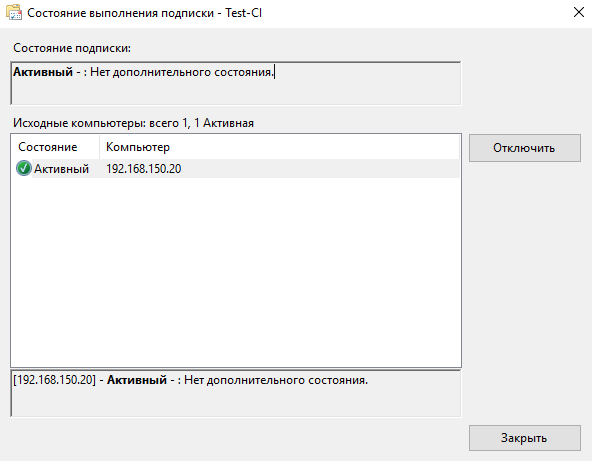

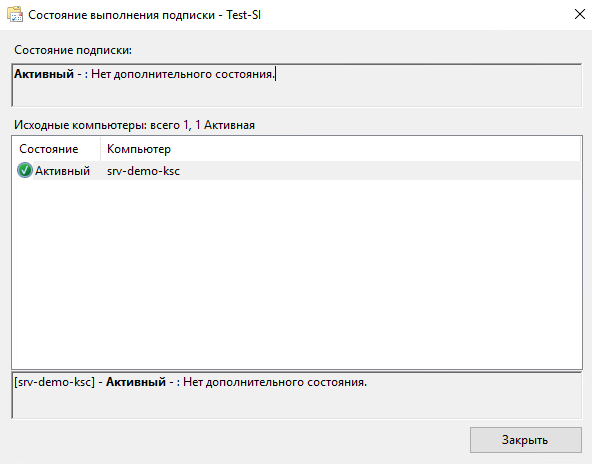

После создания подписки проверить её статус, нажав по ней правой кнопкой и выбрав «Состояние выполнения».

-

Проверить поступление событий в указанный в подписке журнал.

Настройка пересылки событий, инициированной источником

Перед настройкой необходимо разрешить на файерволе сборщика сетевое взаимодействие по порту 5986/tcp.

Также необходимо выпустить и установить сертификаты проверки подлинности клиента и сервера в соответствии со следующими требованиями:

- сертификат проверки подлинности сервера должен быть установлен на компьютере сборщика событий в личном хранилище локального компьютера, субъект этого сертификата должен соответствовать полному доменному имени сборщика;

- сертификат проверки подлинности клиента должен быть установлен на компьютерах источника событий в личном хранилище локального компьютера, субъект этого сертификата должен соответствовать полному доменному имени источника;

- сертификат удостоверяющего центра должен быть установлен на всех компьютерах в «Доверенные корневые центры сертификации»; если сертификат клиента выдан центром сертификации, отличным от одного из сборщиков событий, эти корневые и промежуточные сертификаты также должны быть установлены на сборщике событий;

-

проверить у сертификата проверки подлинности клиента наличие разрешения на чтение для пользователя NETWORK SERVICE:

Консоль управления сертификатами\правой кнопкой по сертификату\Управление закрытыми ключами -

если сертификат клиента был выдан промежуточным центром сертификации, а сборщик работает Windows 2012 или более поздней версии, необходимо настроить следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\ClientAuthTrustMode (DWORD) = 2

Проверить состояние отзыва сертификатов можно следующим образом:

certutil -verify -urlfetch <путь до файла сертификата>

Настройка источника событий

-

Открыть командную строку c правами администратора системы и в ней выполнить следующую команду:

winrm qc –q -

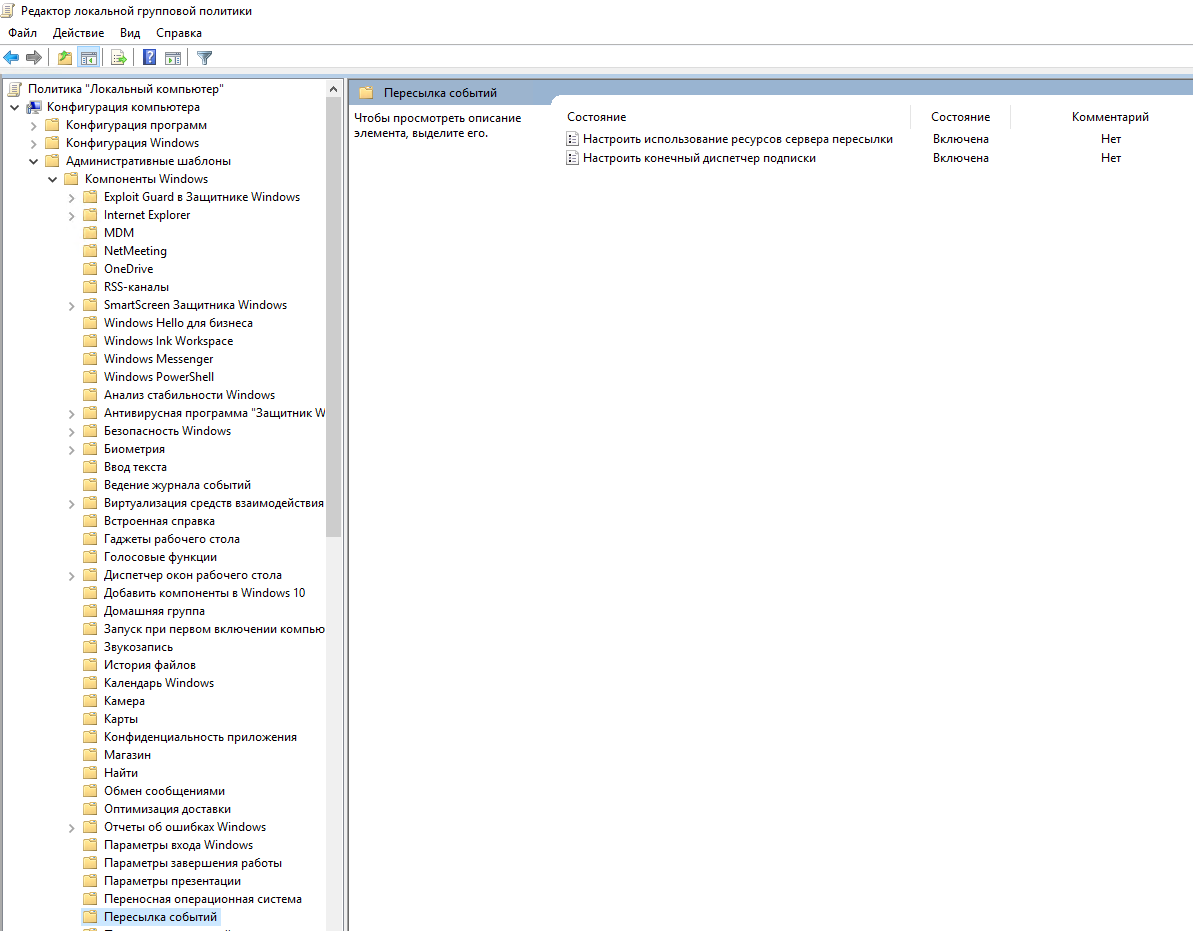

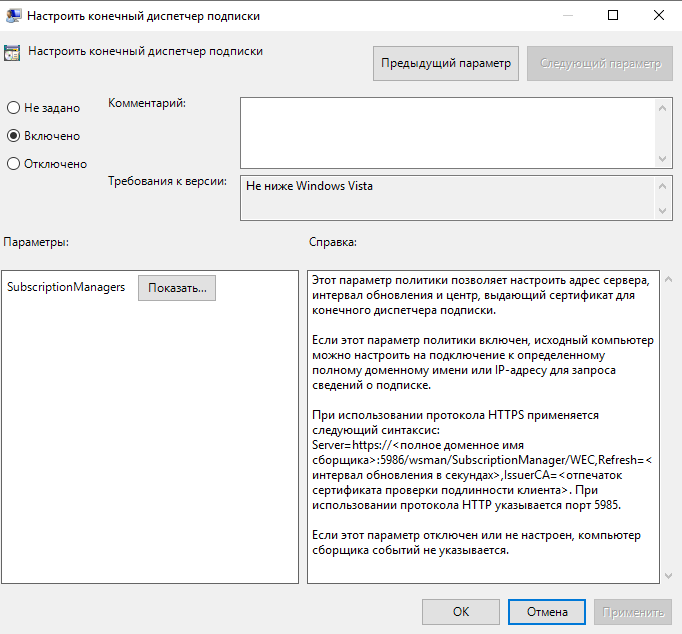

Открыть редактор локальной групповой политики (gpedit.msc) и перейти в раздел: Политика локального компьютера\Конфигурация компьютера\Административные шаблоны\Windows Компоненты\Пересылка событий.

-

Открыть элемент «Настроить конечный диспетчер подписки», включить его и нажать кнопку «Показать».

-

В открывшемся окне ввести следующий параметр и нажать «ОК»:

Server=https://<FQDN сборщика>:5986/wsman/SubscriptionManager/WEC,Refresh=60,IssuerCA=<Отпечаток сертификата СА> -

В открытой командной строке c правами администратора системы выполнить следующую команду:

gpupdate /force

Настройка сборщика событий

-

Открыть командную строку c правами администратора системы и в ней последовательно выполнить следующие команды:

winrm qc -q wecutil qc /q winrm set winrm/config/service/auth @{Certificate=”true”} -

Ввести указанную ниже команду и проверить, что параметру «AllowUnencrypted» в разделах «Service» и «Client» присвоено значение «false»:

winrm get winrm/configЕсли присвоено значение «true», то ввести следующие команды:

winrm set winrm/config/service @{AllowUnencrypted="false"} winrm set winrm/config/client @{AllowUnencrypted="false"} -

Проверить настройки прослушивателя WinRM:

winrm e winrm/config/listenerЕсли в выводе команды «Transport=HTTP» и «Port=5985», то необходимо выполнить переключение на HTTPS и 5986.

-

Выполнить переключение прослушивателя WinRM на HTTPS, введя последовательно следующие команды:

winrm delete winrm/config/Listener?Address=*+Transport=HTTP winrm create winrm/config/Listener?Address=*+Transport=HTTPS @{Hostname="<FQDN сборщика>"; CertificateThumbprint="<Отпечаток сертификата проверки подлинности сервера>”} -

Создать локального пользователя и добавить его в локальную группу администраторов.

-

Создать сопоставление сертификата, который присутствует в доверенных корневых центрах сертификации компьютера или промежуточных центрах сертификации, с созданным ранее пользователем:

winrm create winrm/config/service/certmapping?Issuer=<Отпечаток сертификата СА>+Subject=*+URI=* @{UserName=”<username>”;Password=”<password>”} -

Проверить прослушиватель и сопоставление сертификатов можно следущими командами:

-

С клиента:

winrm get winrm/config -r:https://<Полное_имя_сборщика>:5986 -a:certificate -certificate:”<Отпечаток сертификата проверки подлинности клиента>” -

С сервера:

winrm enum winrm/config/service/certmapping

-

-

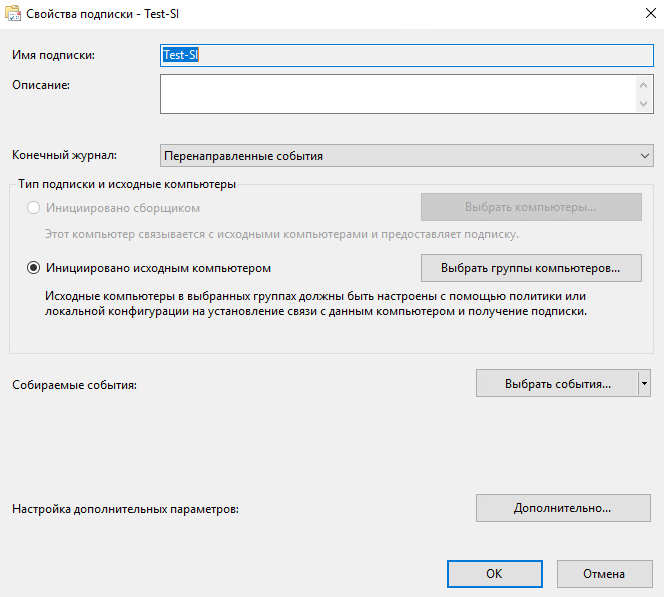

Зайти в «Просмотр событий» и создать подписку:

-

Нажать правой кнопкой по пункту «Подписки» и выбрать «Создать подписку».

-

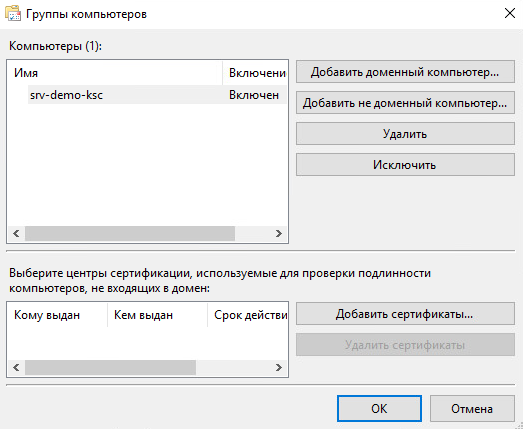

В открывшемся окне ввести имя подписки, выбрать конечный журнал для получаемых событий и тип подписки «Инициировано исходным компьютером» и нажать «Выбрать группы компьютеров».

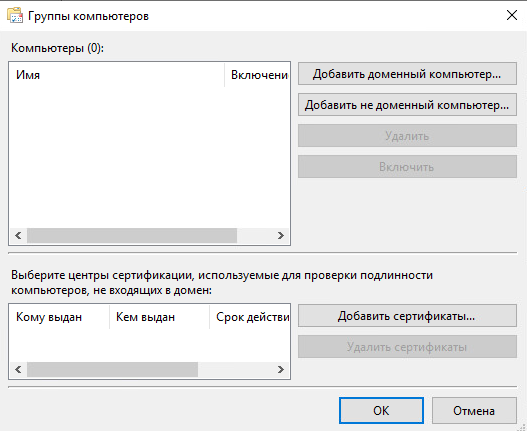

-

Нажать «Добавить не доменный компьютер».

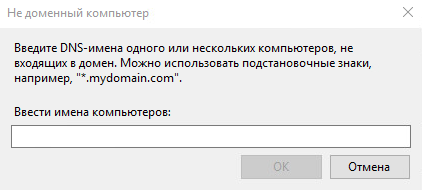

-

В открывшемся окне ввести имя источника событий и нажать «ОК».

-

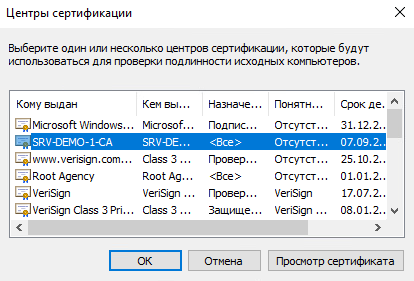

Нажать «Добавить сертификаты».

-

В открывшемся окне выбрать сертификат центра сертификации, выпустившего сертификаты проверки подлинности клиента и сервера, и нажать «ОК».

-

Добавить при необходимости другие источники событий и сертификаты центров сертификации и нажать «ОК».

-

Нажать «Выбрать события», настроить фильтр для запроса необходимых событий и нажать «ОК».

-

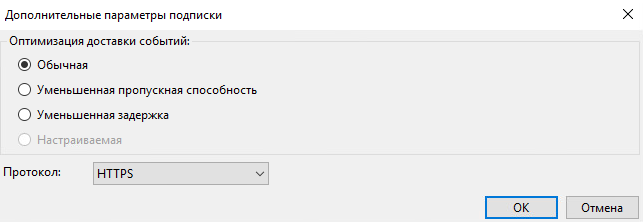

Нажать «Дополнительно», выбрать протокол «HTTPS» и сохранить изменения.

-

-

После создания подписки проверить её статус, нажав по ней правой кнопкой и выбрав «Состояние выполнения». Должен появиться источник событий с состоянием «Активный».

-

Проверить в конечном журнале сборщика поступление событий с источника. В случае непоступления событий просмотреть следующие журналы событий источника и сборщика на предмет наличия ошибок:

Microsoft-Windows-Windows Remote Management/Operational Microsoft-Windows-Eventlog-ForwardingPlugin/Operational Microsoft-Windows-CAPI2/Operational Microsoft-Windows-EventCollector/Operational

Настройка пересылки событий на WEC в домене c использованием групповых политик

Данная инструкция применяется в случае, если серверы-источники и сервер WEC расположены в одном домене. Используется метод сбора, инициированный источником.

Настройка сервера WEC

Для настройки сервера WEC необходимо:

- Открыть командную строку.

- Запустить службу удаленного управления Windows: winrm qc –q.

- Запустите службу сборщика событий Windows: wecutil qc /q.

Сервер-сборщик настроен.

Настройка подписки с типом «Инициировано источником»

Для настройки подписки на сервере WEC необходимо:

- Открыть панель управления Windows.

- Выбрать «Administrative Tools» → «Event Viewer».

- В левой части окна выбрать «Subscriptions».

- В главном меню выбрать «Action» → «Create Subscription…».

-

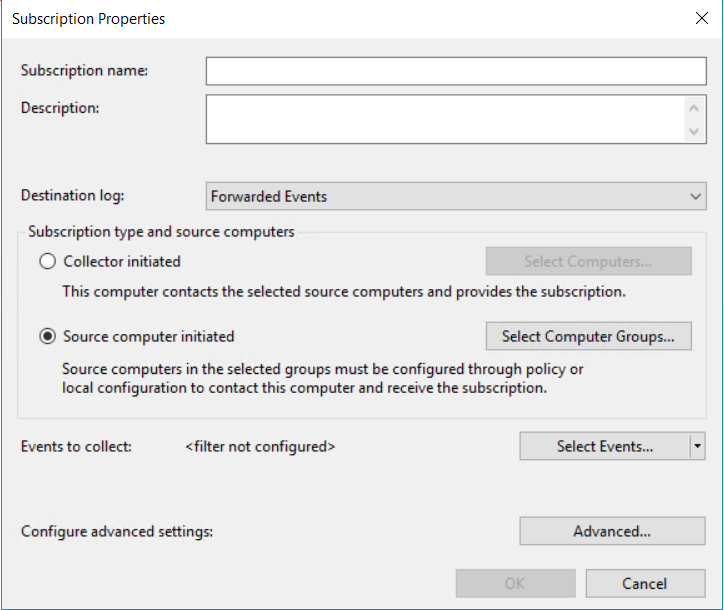

В открывшемся окне в поле «Subscription name» введите название подписки.

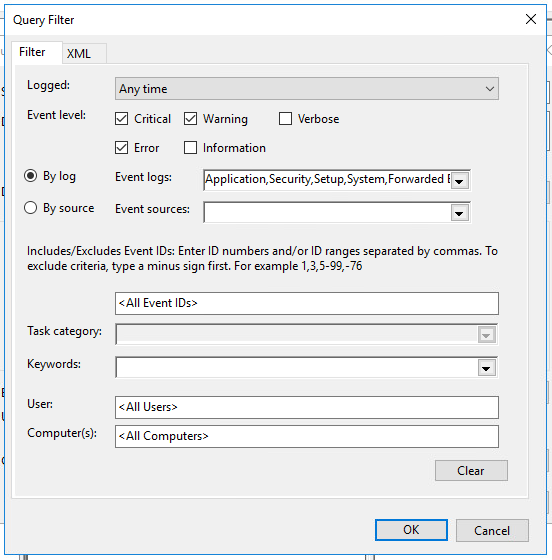

-

В раскрывающемся списке «Destination log» выбрать «Forwarded Events».

- В блоке параметров «Subscription type and source computers» выбрать вариант «Source computer initiated».

- Нажать кнопку «Select Computers…»

- В открывшемся окне нажать кнопку «Add Domain Computers…».

- В открывшемся окне в поле «Enter the object name to select» ввести имя компьютера и нажать кнопку «Check Names».

- Нажать кнопку «ОК».

- В окне «Computer Groups» нажать кнопку «ОК».

-

В окне «Subscription Properties» нажать кнопку «Select Events…».

-

В открывшемся окне настроить фильтр событий и нажать кнопку «ОК».

-

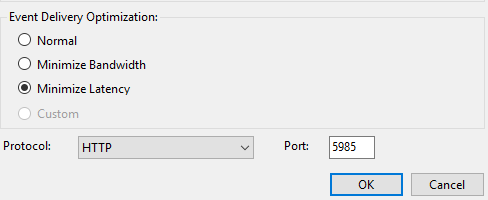

В окне «Subscription Properties» нажать кнопку «Advanced…».

-

В открывшемся окне в блоке параметров «Event Delivery Optimization» выбрать вариант «Minimize Latency».

- Нажать кнопку «ОК».

- Снова нажать кнопку «ОК».

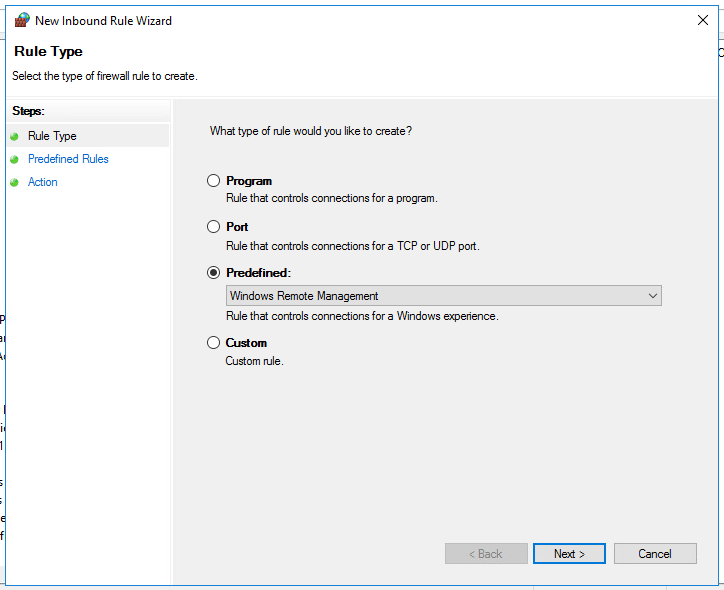

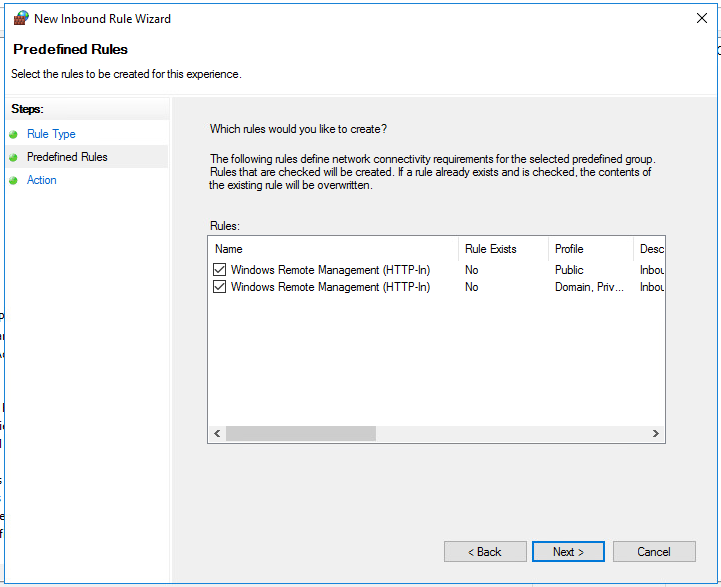

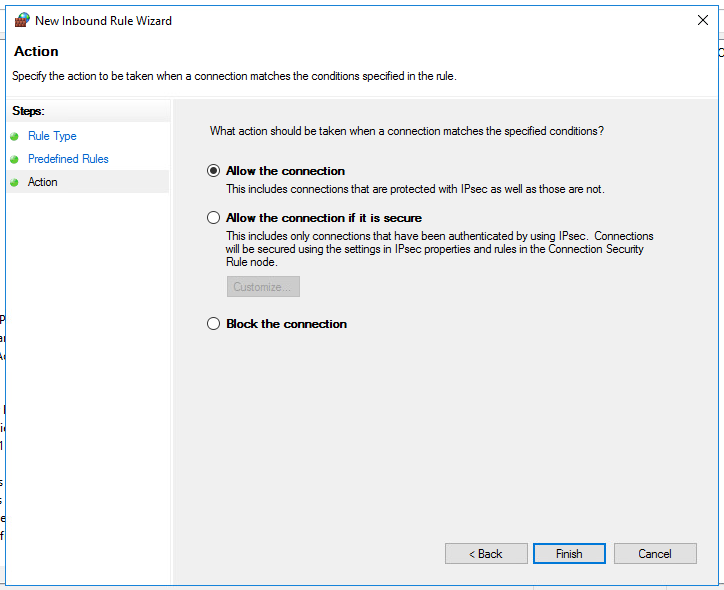

Настройка групповой политики для межсетевого экранирования

Для настройки групповой политики для межсетевого экранирования на контроллере домена необходимо:

- Открыть панель управления Windows.

- Выбрать «Administrative Tools» → «Group Policy Management».

- В левой части окна выбрать групповую политику и нажать правую кнопку мыши.

-

В выпадающем списке нажать «Edit…».

Откроется окно «Group Policy Management Editor».

-

В левой части окна выбрать узел «<Имя политики> Policy» → «Computer Configuration» → «Policies» → «Windows Settings» → «Security Settings» → «Windows Firewall with Advanced Security» → «Windows Firewall with Advanced Security» → «Inbound Rules».

-

В главном меню выбрать «Action» → «New Rule».

Откроется мастер создания правила для нового входящего подключения.

-

На первом шаге выбрать вариант «Predefined».

-

В раскрывающемся списке выбрать «Windows Remote Management» и нажать кнопку «Next».

-

На следующем шаге нажать кнопку «Next».

-

На следующем шаге выбрать вариант «Allow the connection» и нажать кнопку «Finish».

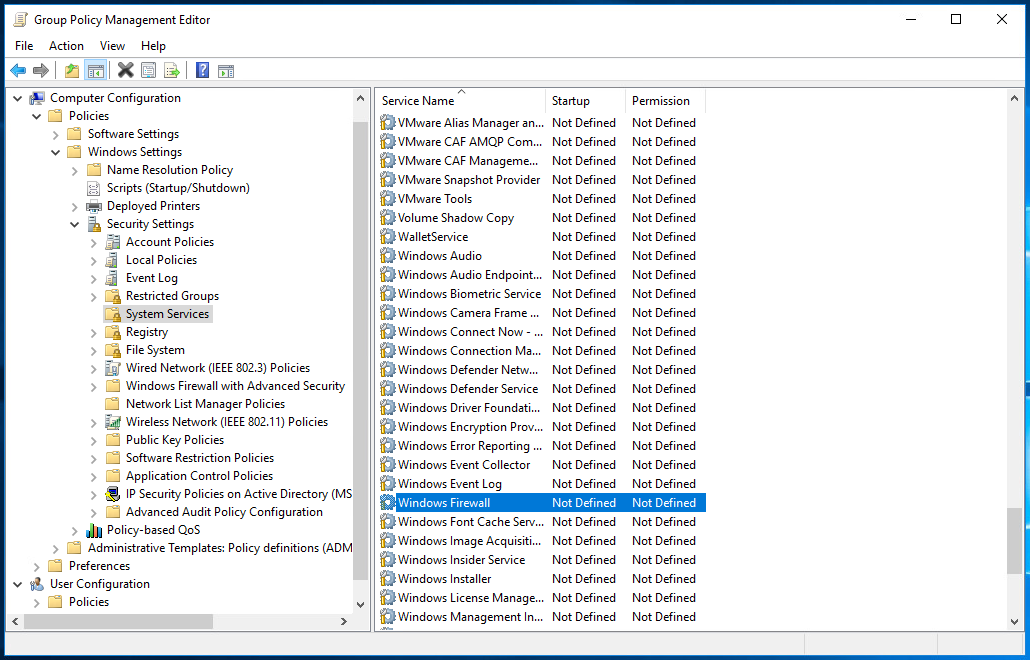

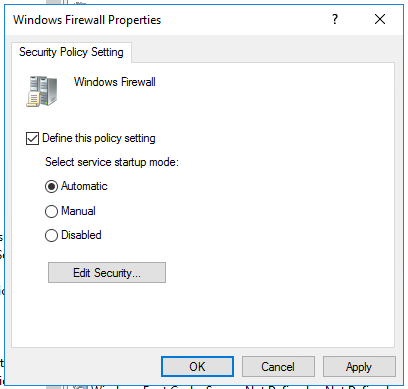

- В левой части окна выбрать узел «<Имя политики> Policy» → «Computer Configuration» → «Policies» → «Windows Settings» → «Security Settings» → «System Services».

-

В правой части окна выбрать «Windows Firewall».

-

В главном меню выбрать «Action» → «Properties».

- В открывшемся окне установить флажок «Define this policy setting».

-

Выбрать автоматический режим запуска службы.

-

Нажать кнопку «ОК».

Групповая политика настроена.

Настройка групповой политики для учетной записи Сервера Сборщика

Для настройки групповой политики для учетной записи «Network Service» на контроллере домена необходимо:

- Открыть панель управления Windows.

- Выбрать «Administrative Tools» → «Group Policy Management»

- В левой части окна выбрать групповую политику и нажать правую кнопку мыши.

-

В выпадающем списке нажать «Edit…».

Откроется окно «Group Policy Management Editor».

-

В левой части окна в контекстном меню узла «<Имя политики> Policy» → «Computer Configuration» → «Policies» → «Windows Settings» → «Security Settings» → «Restricted Groups» выбрать узел «Add Group».

- В открывшемся окне в поле «Group» ввести «Event Log Readers» и нажать кнопку «OK».

-

В открывшемся окне справа от поля «Members of this groupы» нажать кнопку «Add…».

-

В открывшемся окне в поле «Members of this group» ввести «Network Service» и нажать кнопку «OK».

- Нажать кнопку «ОК».

Групповая политика настроена.

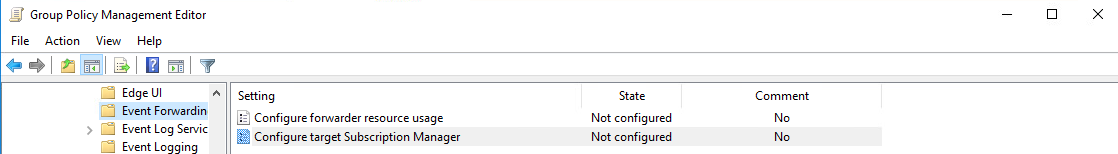

Настройка групповой политики для сервера WEC

Для настройки групповой политики для сервера WEC на контроллере домена необходимо:

- Открыть панель управления Windows.

- Выбрать «Administrative Tools» → «Group Policy Management»

- В левой части окна выбрать групповую политику и нажать правую кнопку мыши.

-

В выпадающем списке нажать «Edit…».

Откроется окно «Group Policy Management Editor».

-

В левой части окна выбрать узел «<Имя политики> Policy» → «Computer Configuration» → «Policies» → «Administrative Templates…» → «Windows Components» → «Event Forwarding».

-

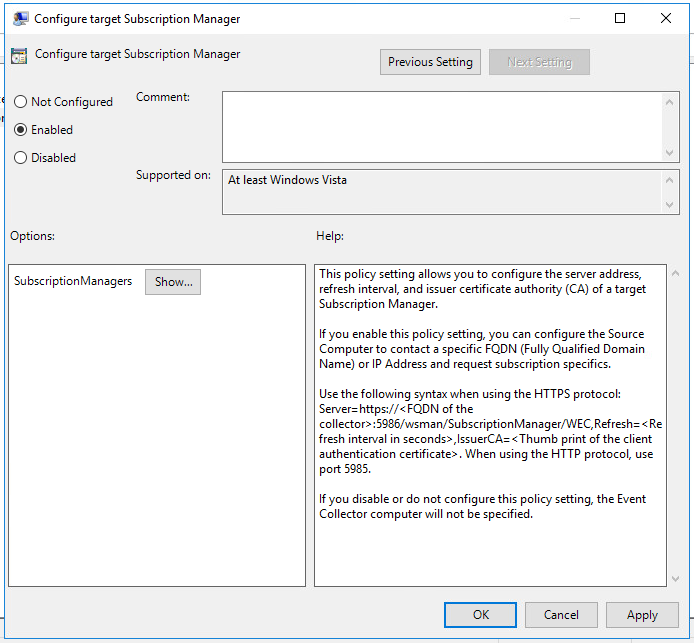

Выбрать параметр «Configure target Subscription Manager».

-

В главном меню выбрать «Action» → «Edit».

-

В открывшемся окне выбрать вариант «Enabled».

- Нажать кнопку «Show».

-

В открывшемся окне ввести имя сервера WEC в формате FQDN, в зависимости от используемого протокола:

-

если используется протокол HTTP:

Server=http://<Имя сервера WEC>:5985/wsman/SubscriptionManager/WEC -

если используется протокол HTTPS:

Server=https://<Имя сервера WEC>:5986/wsman/SubscriptionManager/WEC

-

-

Нажать кнопку «ОК».

- Снова нажать кнопку «ОК».

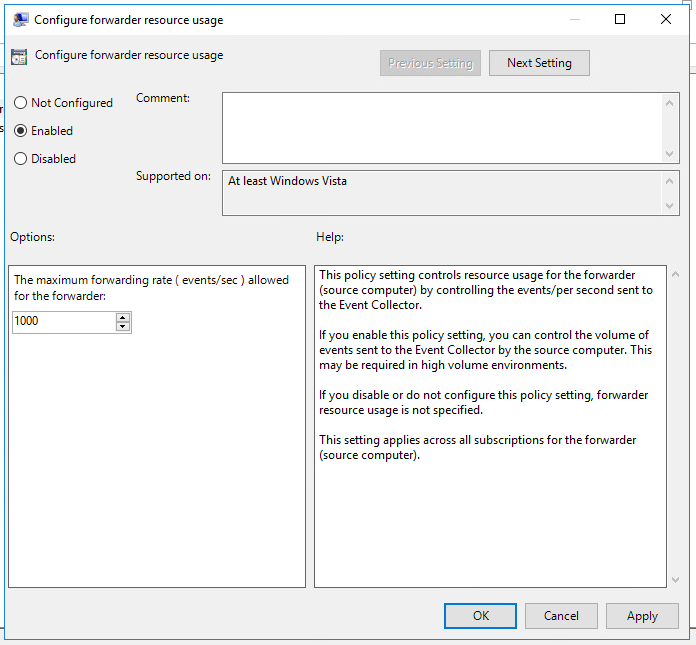

- Выбрать параметр «Configure forwarder resource usage».

-

В главном меню выбрать «Action» → «Edit».

-

В открывшемся окне выбрать вариант «Включено».

-

В поле «The maximum forwarding rate (events/sec) allowed for the forwarder» ввести максимальное число событий, передаваемых за секунду.

Среднее число событий, сохраняемое за сутки в журнале безопасности ОС (Security), можно узнать выполнив в Windows PowerShell команду:

(Get-WinEvent -FilterXML "<QueryList><Query><Select Path='Security'>*[System[TimeCreated[timediff() @SystemTime )<=86400000]]]</Select></Query></QueryList>").count.count` -

Нажать кнопку «OK».

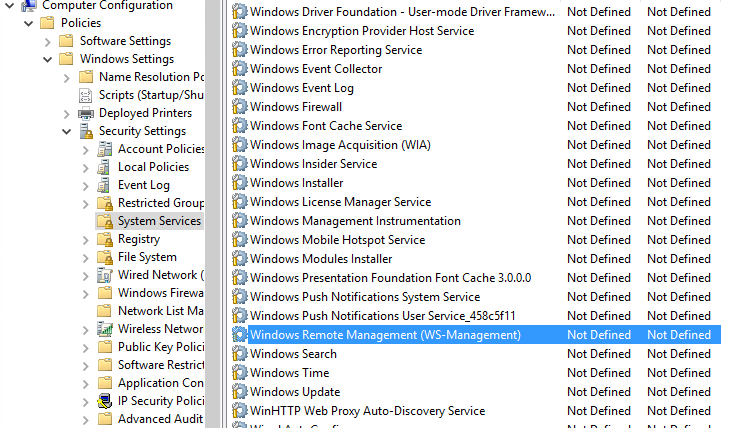

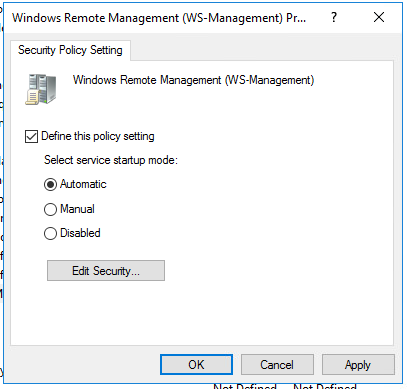

- В левой части окна выбрать узел «<Имя политики> Policy» → «Computer Configuration» → «Policies» → «Windows Settings» → «Security Settings» → «System Services».

-

Выбрать «Windows Remote Management (WS-Management)».

-

В главном меню выбрать «Action» → «Properties».

- В открывшемся окне установить флажок «Define this policy setting».

-

Выбрать автоматический режим запуска службы.

-

Нажать кнопку «ОК».

Групповая политика настроена.

Подготовка форвардеров к отправке

Для подготовки необходимо:

- Открыть командную строку.

- Выполнить в интерфейсе командной строки команду gpupdate /force (для обновления групповых политик на форвардерах).

- Перезапуск службы «Служба удаленного управления Windows (WS-Management)» («Windows Remote Management (WS-Management)».

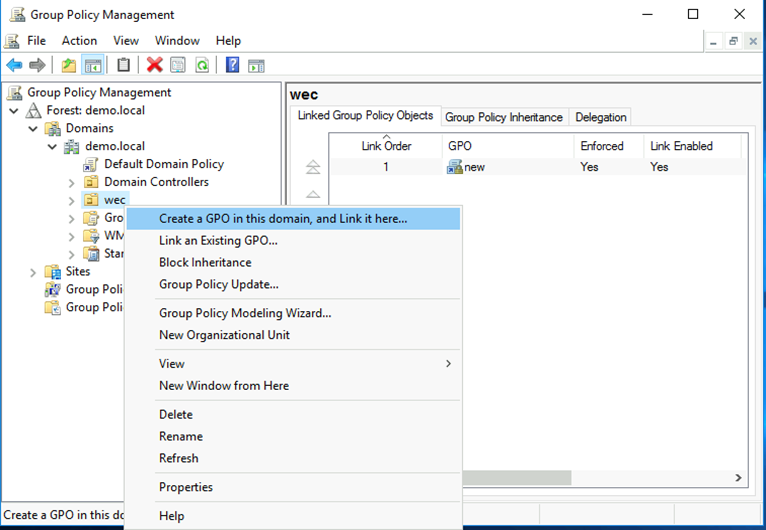

Создание групповой политики.

Для настройки групповой политики на контроллере домена необходимо:

- Открыть панель управления Windows.

- Выбрать «Administrative Tools» → «Group Policy Management».

-

В левой части окна выбрать объект, для которого нужно создать групповую политику.

-

В главном меню выбрать «Action» → «Create a GPO in this domain, and Link it here…».

- В открывшемся окне в поле «Имя» ввести имя групповой политики.

- Нажать кнопку «OK».

Групповая политика создана.

Решение возникновения возможных проблем

В случае возникновения проблем с настройкой WEC – журналы с ошибками можно найти в Event Viewer, в разделе «Applications and Services Logs» → «Microsoft» → «Windows» → «Eventlog-ForwardingPlugin» → «Operational».

Если в журнале следующая ошибка:

The forwarder is having a problem communicating with subscription manager at address http://<FQDN_of_WEC_Server>:5985/wsman/SubscriptionManager/WEC. Error code is 2150859027 and Error Message is <f:WSManFault xmlns:f=" http://schemas.microsoft.com/wbem/wsman/1/wsmanfault " Code="2150859027" Machine="demo-server2012.demo.local"><f:Message>The WinRM client sent a request to an HTTP server and got a response saying the requested HTTP URL was not available. This is usually returned by a HTTP server that does not support the WS-Management protocol. </f:Message></f:WSManFault>.

На WEC сервере необходимо выполнить следующие команды:

netsh http delete urlacl url=http://+:5985/wsman/

netsh http add urlacl url=http://+:5985/wsman/ sddl=D:(A;;GX;;;S-1-5-80-569256582-2953403351-2909559716-1301513147-412116970)(A;;GX;;;S-1-5-80-4059739203-877974739-1245631912-527174227-2996563517)

После чего перезапустить службу «Служба удаленного управления Windows (WS-Management)» («Windows Remote Management (WS-Management)» на сервере WEC и компьютере-форвардере.

IBM AIX

Для настройки источника IBM AIX Server на отправку событий в Платформу Радар выполните следующие шаги:

- Подключитесь к вашему устройству под пользователем root.

- Откройте файл

/etc/syslog.conf -

Чтобы перенаправить журналы аутентификации – добавьте в файл следующую строку:

auth.info @@<IP_address-лог-коллектора>/Запись должна разделять

auth.infoи указанный IP-адрес.Например:

##### begin /etc/syslog.conf mail.debug /var/adm/maillogmail.none /var/adm/maillogauth.notice /var/adm/authloglpr.debug /var/adm/lpd-errskern.debug /var/adm/messages*.emerg;*.alert;*.crit;*.warning;*.err;*.notice;*.info /var/adm/messagesauth.info @@IP_address-лог-коллектора > ##### end /etc/syslog.conf -

Сохраните и закройте файл.

-

Перезапустите службу syslog командой:

refresh -s syslogd -

На машине с лог-коллектором добавьте изменения в файл конфигурации для сбора событий от источника и отправки их в Платформу Радар:

-

добавить Компонент сбора событий

udp_input_ibm_aix: & udp_input_ibm_aix id: "udp_input_ibm_aix" host: "0.0.0.0" port: 514 sock_buf_size: 0 format: "json" log_level: "INFO" -

добавить Компонент отправки событий

tcp_output_ibm_aix: & tcp_output_ibm_aix id: "tcp_output_ibm_aix" target_host: "<ip адрес Платформы Радар/или балансера>" port: 2641 sock_buf_size: 0 log_level: "INFO" -

указать добавленные компоненты сбора и отправки в разделы collectors и senders соответственно

collectors: udp_receiver: - <<: *udp_input_ibm_aix senders: port: 48002 tcp: - <<: *tcp_output_ibm_aix -

добавить маршрут взаимодействия между компонентами сбора событий и компонентами отправки событий

route_1_ibm_aix: &route_1_ibm_aix collector_id: - "udp_input_ibm_aix" sender_id: - "tcp_output_ibm_aix" -

включить маршрут в разделе конфигурационного файла routers

routers: - <<: *route_1_ibm_aix

-

-

Перезапустите службу лог-коллектора.

- Включить источник IBM-AIX в Платформе Радар и нажмите кнопку «Синхронизировать».

- Проверьте поступающие события в Платформе Радар в разделе «Просмотр событий».

Unix/Linux

Настройка источника

Для настройки пересылки событий необходимо настроить RSYSLOG. Для этого перейдите в настройки конфигурационного файла rsyslog командой:

nano /etc/rsyslog.conf

В конфигурационной файле добавьте следующую строку:

auth,authpriv.* @<адрес лог-коллектора>:<порт>

После внесения изменений в конфигурационный файл rsyslog перезагрузите службу командой:

service rsyslog restart

Порт необходимо выбирать в соответствии с типом операционной системы. Список поддерживаемых Linux/Unix ОС и распределение по портам представлены в таблице 2.

Таблица 2 -- Распределение поддерживаемых ОС Unix/Linux по портам

| Порт | Тип ОС | ОС |

|---|---|---|

| 2631 | Unix | Solaris |

| 2641 | IBM | AIX |

| 2651 | RHEL | Linux |

| 2661 | CentOS | Linux |

| 2671 | Debian | Linux |

| 2681 | Ubuntu | Linux |

| 2691 | SUSE | Linux |

| 2711 | Fedora | Linux |

| 2721 | Oracle | Linux |

Включение источника в Платформе Радар

- Зайдите в веб-консоль Платформы Радар, перейдите в раздел «Источники», «Управление источниками».

- Найдите в списке доступных источников источник начинающийся с «Linux-» и включите тот, который необходимо подключите

- Нажмите на кнопку «Синхронизировать».

Настройка коллектора событий

-

В конфигурационный файл лог-коллектора (config.yaml) добавьте input компонента UDP.

Основные параметры, которые необходимо указать:

host: <ip адрес лог-коллектора>- адрес, на котором запущен коллекторport: <порт для приема соединений>- порт, на который будут приниматься события

-

После настройки компонента сбора событий (input) настройте компонент отправки событий (output).

В качестве компонента отправки событий для данного источника предусмотрено использование отправки по протоколу UDP.

Основные параметры, которые необходимо указать:target_host: <ip адрес или имя удаленного узла>- адрес Платформы Радарport: <порт>- стандартный порт для данного источника

-

Далее включите компоненты сбора (collectors) и отправки (senders).

Основные параметры, которые нужно указать при включении компонентов сбора:

collectors: udp_reciever: - <<: *<"id компонента сбора"> (ID компонента сбора, который указывали при объявлении компонента сбора)Основные параметры, которые нужно указать при включении компонентов отправки:

senders: udp: - <<: *<"id компонента отправки"> (ID компонента отправки, который указывали при объявлении компонента отправки) -

После этого настройте маршрутизацию событий.

Основные параметры, которые нужно указать при настройке маршрута:

route_1: &route_1 collector_id: - <"id компонента сбора"> sender_id: - <"id компонента отправки"> -

Включите маршрут в разделе routers:

routers: - <<: *<название маршрута> (например - <<: *route_1)

Astra Linux

Описание настройки действительно для версий Astra Linux 1.7+

В Astra Linux Special Edition очередное обновление x.7 рекомендована к применению служба ведения журналов syslog-ng. В более ранних очередных обновлениях Astra Linux по умолчанию используется служба rsyslog.

Служба syslog-ng устанавливается по умолчанию при установке оперативных обновлений Astra Linux x.7 и при установке замещает собой службу rsyslog. Служба rsyslog при этом полностью удаляется.

Дальнейшее использование службы rsyslog не соответствует поддерживаемым сценариям эксплуатации. Служба rsyslog более не поддерживается в составе основного репозитория Astra Linux Special Edition (доступна в составе расширенного репозитория).

В находящихся в эксплуатации системах службу rsyslog необходимо заменить на службу syslog-ng.

Для отправки событий с Astra Linux используется syslog-ng. События auditd отправляются при выполнении следующих настроек автоматически.

При необходимости получать события UFW межсетевой экран подключается как отдельный источник(настройка приведена ниже). Для источника Astra Linux используется порт 2686.

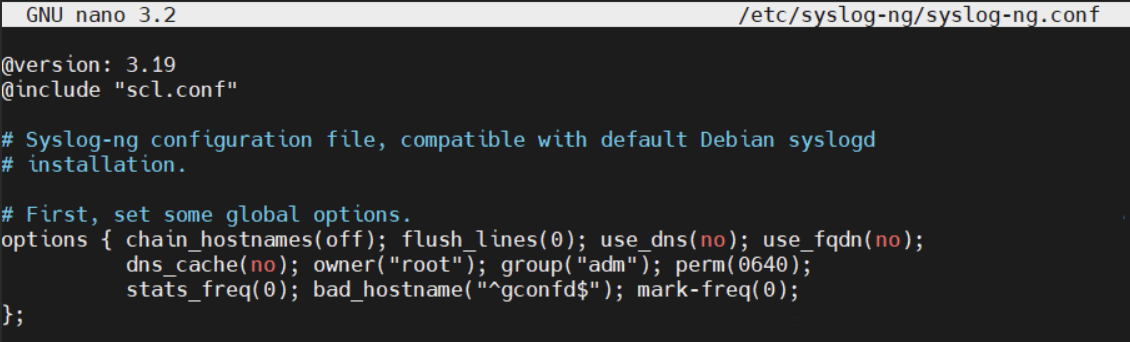

Чтобы отправлять события операционной системы необходимо в файле /etc/syslog-ng/syslog-ng.conf добавить ip-адрес и порт в строку

# Send the messages to an other host

destination d_net { tcp("<IP-адрес лог-коллектора>" port(2686) log_fifo_size(1000)); };

и добавить строки

# All messages send to a remote site

#

#log { source(s_src); destination(d_net); };

log { source(s_src);

if {

filter(f_ufw);

} else {

destination(d_net);

};

};

Чтобы не получать события keepalive, которые “захламляют” базу данных, от syslog-ng на лог-коллектор (пример представлен ниже)

{"rs_collector_hostname":"v-stand-35","rs_relay_fqdn":"v-stand-35.pgr.local","rs_relay_ip":"172.30.254.85","rs_collector_ts":"2023-10-10T12:49:59.415996+03:00","__rs_module":"2686-linux_astra","Message":"\u003c46\u003eOct 10 12:49:59 pgr-astra-00 -- MARK -- ","pangeo_source_port":"2687","rs_agent_categories":"","rs_agent_fqdn":"v-stand-35.pgr.local","rs_agent_id":"6277abb1-d794-4b67-8145-0593afd99917","rs_agent_input_fqdn":"172.30.254.1","rs_agent_input_module":"tcp_receiver","rs_agent_ip":"172.30.254.85","rs_agent_ts":"2023-10-10T12:49:59.412965509+03:00"}

добавить поле mark_freq(0) в секцию options (для версии 3.19 и ниже, в версиях выше может быть другой параметр, смотреть руководство к Astra Linux).

Рисунок 7 -- Добавление поля mark_freq(0)

Далее перезапустить службу

$ sudo service syslod-ng restart

Пример файла конфигурации лог-коллектора:

tcp_input_astra: &tcp_input_astra

id: "tcp_input_astra"

host: "<IP-адрес лог-коллектора>"

port: 2686

format: "json"

tcp_output_astra: &tcp_output_astra

id: "tcp_output_astra"

target_host: "<IP-адрес Платформы>"

port: 2686

collectors:

tcp_receiver:

- <<: *tcp_input_astra

senders:

port: 48001

tcp:

- <<: *tcp_output_astra

route_astra: &route_astra

collector_id:

- "tcp_input_astra"

sender_id:

- "tcp_output_astra"

routers:

- <<: *route_astra

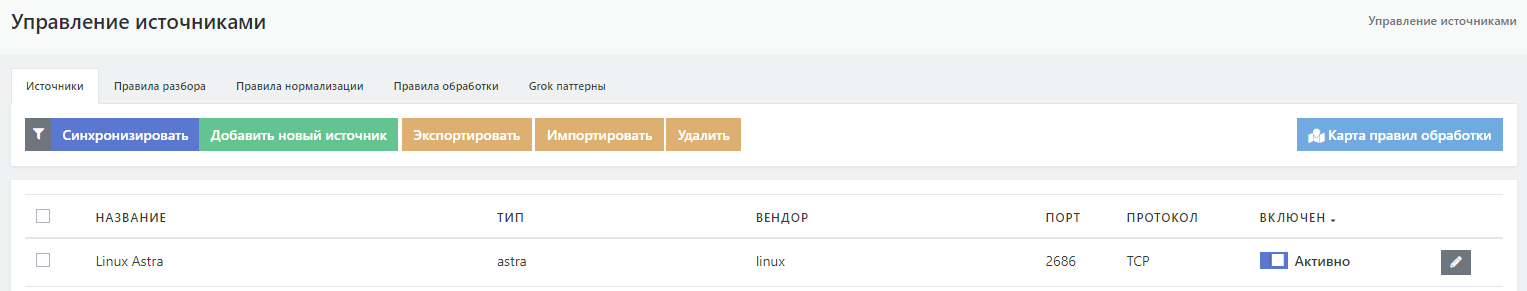

В веб-интерфейсе перейти на страницу “Администрирование - Источники - Управление источниками”, активировать источник Astra Linux и нажать кнопку “Синхронизировать”.

Рисунок 8 -- Управление источниками

Настройка UFW в качестве источника на Astra Linux

Для источника UFW используется порт 2673.

В файле /etc/syslog-ng/syslog-ng.conf добавить строки

# Send the messages to an other host

#

destination d_net { tcp("<ip ЛК, на котором подключена astra linux как источник>" port(2687) log_fifo_size(1000)); };

destination d_ufw_net { tcp("<ip ЛК, на котором подключен ufw как источник>" port(2673) log_fifo_size(1000)); };

log { source(s_src);

if {

filter(f_ufw);

destination(d_ufw_net);

} else {

destination(d_net);

};

};

Проверить настройки UFW

$ sudo ufw enable

$ sudo ufw logging on

$ sudo ufw logging low | medium | high | full

Перезапустить syslog-ng

$ sudo service syslod-ng restart

Выполнить настройку лог-коллектора и источника в веб-интерфейсе похожим образом, как для источника Astra Linux.